Connectivité Internet et NAT

Adresses IP assignées par le fournisseur

Le service DHCP qui signifie Dynamic host configuration protocole, permet aux périphériques sur un réseau d'obtenir automatiquement des adresses IP et d'autres informations à partir d'un serveur DHCP. Ce service automatise l'affectation des adresses IP, des masques de sous-réseau, des passerelles et d'autres paramètres de réseau IP.

Un fournisseur de services internet qui se nomme aussi FAI, fournit parfois une adresse statique à configurer sur une interface connectée à Internet. Dans d'autres cas, l'adresse est fournie par le DHCP. Sur les grands réseaux locaux ou lorsque les utilisateurs changent fréquemment, le DHCP est conseillé. Des nouveaux utilisateurs peuvent arriver avec des ordinateurs portables et pourraient avoir besoin d’une connexion internet ou bien si une migration des postes informatique a lieu, l'administrateur réseau devra refaire la configuration sur chacun des postes. Il est donc plus efficace d'avoir des adresses IP attribuées automatiquement à l'aide de DHCP.

Si un fournisseur d’accès à internet...

...Utilise son propre DHCP pour fournir une IP à l'interface, aucune configuration manuelle d’adresse n’est à faire. Au lieu de cela, l'interface est configurée pour fonctionner comme un client DHCP. Cette configuration signifie que le routeur étant connecté à un modem demandera lui-même une adresse IP au Fournisseur d’accès internet.

Les adresses qui sont attribuées par le fournisseur en statique (sans DHCP) peuvent parfois être plus utiles que les adresses dynamiques. Par exemple une adresse IP statique peut être liée à un nom de domaine ou bien si des serveurs publics ou privés sont exploités par des utilisateurs externes.

Dans ce cas, si le fournisseur fournit une adresse IP statique sans DHCP derrière tout cela, il faut la configurer soi-même sur le routeur.

Par exemple, Le FAI nous attribue une adresse IP statique qui est 209.165.200.225/27. Il y a 2 choses à faire :

La première est de configurer l'adresse IP statique sur l'interface externe du routeur. Ici c’est la gi0/0

Et la deuxième chose à faire est de configurer une route par défaut qui transmettra tout le trafic destiné à Internet vers l'interface externe.

Protocole de configuration dynamique de l'hôte

La gestion d'un réseau peut prendre beaucoup de temps. Les utilisateurs du réseau se déplacent régulièrement, de nouveaux arrivent et d’autres partent. À chaque changement d’utilisateurs, cela demande du travail à la personne qui s’occupe de l’informatique. Selon le nombre d'hôtes IP, la configuration manuelle des adresses IP pour chaque périphérique sur le réseau est pratiquement impossible.

Le DHCP diminue considérablement la charge de travail car il attribue automatiquement une adresse IP à partir d'un pool d'adresses IP défini. Mais il ne fait pas que ça, il automatise également le paramétrage, des masques de sous-réseau, des passerelles et aussi d'autres paramètres du réseau.

DHCP est construit sur un modèle client/ serveur. Le serveur DHCP attribue des adresses IP et des paramètres réseau dynamiquement aux clients. Le terme « client » désigne un hôte qui demande des paramètres d'initialisation à partir d'un serveur DHCP. Plusieurs périphériques peuvent être des clients DHCP, comme des téléphones IP, des ordinateurs de bureau, des PC portables, des imprimantes et même des lecteurs Blu-Ray. À peu près n'importe quel appareil où il est possible de lui mettre une IP, à la possibilité d'utiliser DHCP pour obtenir sa propre configuration IP.

Il y a trois mécanismes d'allocation d'adresse IP DHCP de base :

- L'affectation dynamique des adresses IP est le type d'attribution d'adresse la plus courante. À partir du moment où les périphériques démarrent et activent leurs interfaces Ethernet, le service client DHCP déclenche un Broadcast « DHCP Discover » qui inclut l'adresse MAC du client. Si un serveur DHCP écoute le sous-réseau, il répondra avec un message « DHCP Offer ». Comme son nom l'indique, le message « DHCP Offer » offre une adresse IP non utilisée à partir d’un pool d'adresses qui se trouve sur le serveur DHCP. Si l'adresse IP est acceptée, le client répondra avec une trame « DHCP request » pour accepter l'adresse que le serveur lui a proposée. Le serveur marque alors l'adresse IP comme "en cours d'utilisation" dans sa base de données, et envoie un « DHCP ACK » (ACKnowledgment) de confirmation définitive au client. Le serveur démarre ensuite le compte à rebours qui se nomme le : « Lease Timer ». C’est une minuterie d’allocation de l’adresse. Lorsque ce temps d’allocation est terminé, le serveur DHCP peut récupérer l'adresse et le renvoyer à son pool d'adresses pour la louer à un autre hôte.

- L'affectation automatique d'adresses IP est très similaire à celle de la dynamique, sauf que le temps de location : Le « Lease Timer » est défini pour ne jamais expirer. Ce paramètre permet au client DHCP d'être toujours associé à la même adresse IP.

- Et l'affectation statique est une alternative généralement utilisée pour les périphériques comme les serveurs et les imprimantes, où tout appareil doit rester joignable à une même adresse. Une entrée statique est créée dans la base de données DHCP qui mappe l'adresse IP avec la mac adresse. Cette IP sera retirée du pool DHCP.

Configuration d'un client DHCP

Un FAI fournit parfois une adresse statique pour une interface connectée à Internet. Dans d'autres cas, une adresse est fournie avec DHCP. Si le FAI utilise un DHCP pour fournir l’adressage à l'interface, alors aucune adresse ne pourra être configurée manuellement. L'interface connectée à internet sera configurée pour fonctionner comme un client DHCP.

La commande IP address DHCP faite sur l’interface de sortie effectuera sa demande d’IP au FAI via DHCP.

Adresses publiques / privées

Les Adresses publiques sont utilisées pour se connecter à Internet, tandis que les adresses privées sont utilisées en interne à l’entreprise. Généralement dans le cours, comme exemple, on voit plutôt des adresses privées.

Adresses IP privées

Les adresses IP privées sont utilisées en interne dans l’entreprise. Chaque hôte requiert une adresse IP unique. Les hôtes privés qui ne se connectent pas à Internet peuvent très bien utiliser n'importe quelle adresse, du moment qu’elle n’est pas affectée à une autre machine.

Trois blocs d'adresses IP sont désignés pour une utilisation interne et privée. Le tableau indique les plages d'adresses pour chaque classe. L’ensemble de ces adresses ne sont pas acheminées dans ce qu’on appelle le « backbone Internet ». Les routeurs Internet sont tous configurés pour éliminer toutes les adresses privées.

En gros, les adresses privées ne sont pas routables sur internet.

Dans un intranet privé, ces adresses peuvent très bien être utilisées (et c’est même conseillé) à la place d'adresses publiques. Et lorsqu'un réseau utilisant des adresses privées veut se connecter à Internet, il faudra faire une translation des adresses privées en adresses publiques. Ce processus qui transforme les adresses privées en public afin qu’elles puissent aller naviguer sur internet s'appelle le NAT qui signifie « Network Address Translation » ou traduction d'adresse réseau en français. Un routeur est souvent le périphérique réseau qui effectue le NAT.

Les adresses IP publiques

Sont utilisées pour les hôtes accessibles au public depuis Internet. La stabilité de l'Internet dépend directement du fait que chaque adresse publique soit unique. Un mécanisme existe pour veiller à cela, il portait autrefois le nom de InterNIC « Internet Network Information Center » et fut succédé par l’IANA « Internet Assigned Numbers Authority ». L'IANA gère soigneusement l’ensemble des IP publics pour s’assurer qu’il n’y a aucun doublon. Une adresse publique en double entraînerait une instabilité globale sur Internet.

Pour obtenir une adresse IP publique ou un bloc d'adresses, il faut se rapprocher de son fournisseur d’accès à internet, ou sinon il faut prendre contact avec un LIR (Local Internet Registry). Les LIR obtiennent des pools d'adresses IP de leurs RIR (Regional Internet Registry). Par exemple pour l’Europe, il s’agit de RIPE NCC qui signifie Réseaux IP Européen Network Coordination Center.

Avec la croissance rapide d'Internet, les adresses IP publiques viennent à manquer… C’est pourquoi de nouveaux mécanismes sont apparus comme le NAT, ou bien le CIDR qui signifie Classless InterDomain Routing », ou alors le VLSM pour Variable-Length Subnet Mask » et aussi l’IPv6. L’ensemble de ces mécanismes ont été développés pour pallier au problème de l’insuffisance de l’IPv4.

Présentation de la traduction d'adresse réseau

Les petits réseaux sont généralement implémentés en utilisant des adresses privées. L'adressage privé offre aux entreprises une grande flexibilité dans la conception d'un réseau. Cet adressage permet une administration plus pratique et une croissance plus facile, mais il n’est pas possible d’acheminer des adresses privées sur Internet. Et comme il n'y a pas assez d'adresses publiques pour équiper le réseau privé de toutes les entreprises, la seule façon de faire est d’utiliser un mécanisme qui permet de traduire les adresses privées en adresses publiques. C’est la traduction d'adresse réseau qui permet de le faire. Avant sa création, un hôte avec une adresse privée ne pouvait pas accéder à Internet. Depuis, les entreprises peuvent fournir à certains ou à tous leurs hôtes des adresses privées avec une possibilité d’aller sur internet.

Le traduction d'adresse réseau permet donc aux utilisateurs privés d'accéder à Internet en partageant une ou plusieurs adresses IP publiques.

Pour comprendre le mécanisme du Network Address Translation, on pourrait le voir comme le réceptionniste d’une entreprise. Supposons qu’on lui dise de ne pas nous transmettre d’appel, sauf si on le lui demande. Plus tard, en appelant un client potentiel, on tombe sur son répondeur et on laisse un message au client lui demandant de nous rappeler. À ce moment-là, on contacte le réceptionniste et l’informe qu’on attend l’appel d’un client, et qu’on souhaite être mis en relation. Lorsque le client appelle le numéro principal (le numéro du standard) l’appelant dit au réceptionniste qu’il souhaite nous joindre en communiquant notre nom, le réceptionniste vérifie sa table de recherche, et fait la liaison entre le nom et le numéro du poste. Comme il sait qu’on a demandé à être contacté pour cet appel, il transmet la communication.

Habituellement, le Network Address Translation relie deux réseaux et traduit les adresses privées vers des adresses publiques avant que les paquets ne soient transmis à un autre réseau. On peut le configurer pour qu’il annonce uniquement une adresse pour l'ensemble du réseau vers le monde extérieur. Cela permet de masquer plus efficacement le réseau internet et offre une sécurité supplémentaire.

Son mécanisme n’est pas à mettre en place uniquement que pour surfer sur internet. Supposons qu’on souhaite communiquer avec un autre réseau LAN et que ce réseau utilise le même plan d’adressage privé que le nôtre, pour éviter ce conflit, il faudra obligatoirement passer par la traduction d'adresse réseau, ce qui arrive souvent lorsque 2 sociétés fusionnent.

Types d'adresses de la traduction d'adresse réseau

Il y a 2 types d’adresses importantes dans la traduction d'adresse réseau, qui sont :

- Le Inside local : C’est l’Adresse d’un l'hôte sur le réseau intérieur.

- Et la Inside globale : C’est l’Adresse traduite à l'intérieur de l'adresse locale.

Dans sa terminologie, le réseau intérieur est l'ensemble de réseaux soumis à la traduction. Le réseau extérieur se réfère à toutes les autres adresses. Habituellement, ces autres adresses sont des adresses valides situées sur Internet.

Cisco définit plusieurs termes de la traduction d'adresse réseau :

- L’Adresse locale interne (Inside Local Address) : est l’adresse IP de l’hôte sur le réseau privé

- Global interne (Inside Global Address) : est l’adresse IP publique derrière laquelle se trouve le réseau privé

- Globale externe (Outside global address) : est l’adresse IP publique d’un réseau privé extérieur.

- Et l’Adresse locale externe (Outside Local Address) : C’est l’adresse IP privée d’un hôte sur un réseau extérieur.

Les adresses locales sont des adresses qui apparaissent sur l'entité interne. Les adresses globales sont des adresses qui apparaissent sur l'entité externe.

Une bonne façon de se rappeler ce qui est local ou global est d'ajouter le mot « visible ». Une adresse localement visible implique une adresse IP privée, et une adresse globalement visible implique une adresse IP publique. Pour ce qui est de inside et outside. L’inside signifie l'intérieur de son réseau, et outside signifie un réseau externe au notre. Par exemple, une adresse globale interne signifie que l'appareil est physiquement à l'intérieur de son réseau et possède une adresse visible à partir d'Internet. Il pourrait s'agir d'un serveur Web, par exemple.

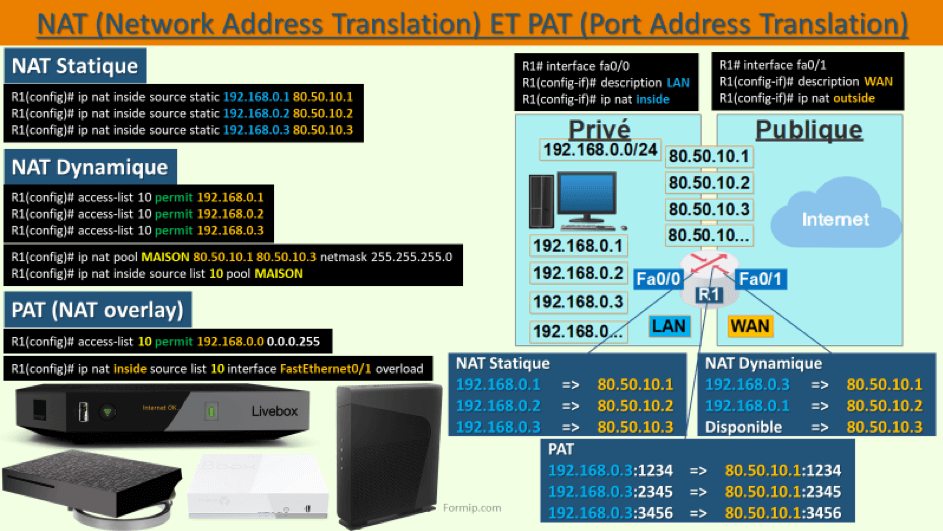

Ses types

Sur un routeur Cisco, il peut être divisé en trois catégories distinctes pour des utilisations différentes.

- On a le NAT statique : 1 adresse IP locale correspond à une seule adresse IP publique. Ce type de la traduction d'adresse réseau statique est particulièrement utile lorsqu'un périphérique doit être accessible depuis l'extérieur.

- Il y a le NAT dynamique : Plusieurs adresses IP locales correspondent à plusieurs adresses IP publiques. Ce type est utilisé, par exemple, lorsque deux entreprises qui utilisent le même plan d'adressage privé, fusionnent.

- Et on a le PAT qui signifie Port address translation : Le PAT mappe plusieurs adresses privées vers une seule adresse publique en utilisant différents ports pour suivre la connexion. PAT est également connu sous le NAT OVERLOADING. C'est une forme de NAT dynamique. C’est l'utilisation la plus courante de la traduction d'adresse réseau. On peut le voir partout, que ce soit en entreprise ou bien à la maison. C’est ce qui est utilisé sur les box internet, c’est pour cela qu’on peut y connecter plusieurs pc, des tablettes, des téléphones, avec un seul IP public.

Comprendre le NAT statique

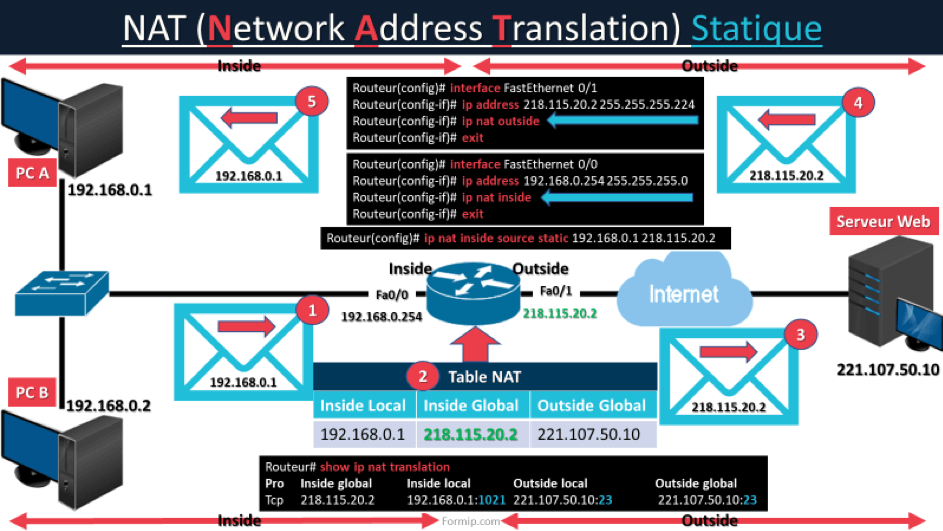

Cette image illustre un routeur qui traduit une adresse source privée en adresse publique en plusieurs étapes :

- En 1, l’utilisateur de l'hôte 10.1.1.101 veut ouvrir une connexion à l'hôte B qui porte l’IP 209.165.202.131.

- 2, le paquet arrive sur le routeur qui vérifie sa table de correspondance du NAT.

- 3, le routeur remplace alors l'adresse source locale interne du pc 10.1.1.101 par l'adresse globale traduite en 209.165.201.5 et envoie le paquet.

- 4, l’hôte B reçoit le paquet et répond à l'hôte 10.1.1.101, en utilisant comme adresse de destination, l’adresse globale interne, la 209.165.201.5.

- 5, lorsque le routeur reçoit le paquet sur son interface externe du NAT, avec l'adresse globale interne de 209.165.201.5, le routeur effectue alors une recherche dans sa table NAT en utilisant l'adresse globale interne comme clé. Le routeur traduit ensuite l'adresse globale interne en adresse locale interne de l'hôte qui correspond à l’IP 10.1.1.101 et lui transmet le paquet.

- Et enfin, en 6, l’hôte 10.1.1.101 reçoit le paquet et continue la conversation.

NAT statique : Configuration

Configuration de la traduction d'adresse réseau statique

Il est un mappage un à un entre une adresse interne et une adresse externe. fonctionne aussi en sens inverse, on peut permettre aux périphériques externes d'établir des connexions à des périphériques internes. Par exemple, on peut mapper une adresse globale interne à une adresse locale spécifique pour un serveur Web. Voyons sa configuration.

Configurer un NAT statique est une tâche assez simple. Il faut définir les adresses à traduire, puis le configurer sur les interfaces appropriées. Les paquets qui arriveront ensuite sur une interface interne à partir d’une adresse identifiée au Network Address Translation, seront translatés. Les paquets qui arrivent également sur l’interface externe adressée à une adresse IP identifiée seront eux aussi translatés.

Sur le routeur, nous allons lui déclarer une adresse IP publique cotée interne et une adresse faisant partie du réseau local sur l’interface côté LAN.

Côté internet, on marque l’interface avec la commande : IP nat outside pour lui dire qu’elle est connectée à l’extérieur.

On marque aussi le côté du réseau intérieur avec la commande IP nat inside.

Ensuite, en mode de configuration global, il ne reste plus qu’à taper la commande :

Ip nat inside source static avec l’IP internet et suivi de l’IP externe.

Vérification de sa configuration

La commande : show IP nat translations permet d’afficher les NATs configurée sur le routeur.

Comprendre le NAT Dynamique

Alors que le Network Address Translation statique fournit un mappage permanent entre une adresse interne et une adresse publique spécifique, le Netwrok Address Translation dynamique trace les adresses IP privées vers les adresses publiques. Ces adresses IP publiques proviennent d'un pool de Network Address Translation. La configuration d’un nat Dynamic diffère à celle du Network Address Translation statique, mais elle a beaucoup de similitudes. Comme le Network Address Translation statique, il faut que la configuration identifie chaque interface comme une interface intérieure (inside) ou extérieure (outside). Toutefois, plutôt que de créer une carte statique sur une seule adresse IP, un groupe d'adresses internes globales sera utilisé.

La figure illustre un routeur qui traduit une adresse source qui se trouve à l'intérieur d'un réseau vers une adresse source qui se trouve à l’extérieur du réseau. Voici les étapes qui permettent la traduction d’une adresse source intérieure :

- En 1, les utilisateurs des hôtes 10.1.1.100 et 10.1.1.101 souhaitent ouvrir une connexion à l'hôte B qui porte l’IP IP 209.165.202.131.

- En 2, Le premier paquet que le routeur reçoit de l'hôte 10.1.1.101 fait que le routeur vérifie sa table NAT. Si aucune entrée de NAT statique existe, alors le routeur déterminera que l'adresse source 10.1.1.101 sera traduite dynamiquement. Le routeur sélectionne alors une adresse globale à partir d’un pool d'adresses dynamiques et crée une entrée de translation. Dans cet exemple, il choisit l’adresse IP 209.165.201.5. Pour le deuxième hôte, 10.1.1.100, le routeur sélectionne une autre adresse globale à partir du même pool d'adresses dynamiques et crée une deuxième entrée de translation. C’est l’IP 209.165.201.6 qu’il prend.

- En 3, le routeur remplace l'adresse source locale interne de l'hôte 10.1.1.101 par l'adresse globale translatée et envoie le paquet.

- En 4, l’hôte B reçoit le paquet et s’il souhaite lui répondre, il utilisera l'adresse de destination interne globale 209.165.201.5.

Lorsque Host B reçoit le deuxième paquet de l’autre PC, il répondra à l'hôte en utilisant l'adresse de destination interne 209.165.201.6.

- En 5, lorsque le routeur reçoit le paquet avec l’IP global interne 209.165.201.5, le routeur effectue une recherche dans sa table NAT en utilisant l’IP comme clé. Le routeur translate ensuite l'adresse à l'adresse locale interne de l'hôte 10.1.1.101 et lui transmet le paquet. Lorsque le routeur recevra le paquet avec l’IP global interne 209.165.201.6, le routeur la modifiera en 10.1.1.100 pour faire parvenir le paquet.

- Les hôtes 10.1.1.100 et 10.1.1.101 peuvent continuer la conversation.

NAT dynamique : Configuration

Sa configuration

La commande Access-list 1 permit 10.1.1.0 avec le wildcard mask à 3 fois 0.255 crée une liste d'accès pour désigner le sous-réseau 10.1.1.0/24 qui sera translaté.

La commande Ip nat pool NAT-POOL 209.165.201.5 plus loin 209.165.201.10 avec un masque en 3 fois 255.240 définit le pool d’adresse IP qui porte le nom de NAT-POOL en majuscule.

Ces 2 commandes sont à rentrer dans le mode de configuration global

L’ACL ne doit inclure que les adresses qui doivent être translatées. Implicitement, à la fin de l’ACL il y a une règle qui dénie tous les autres paquets. Une ACL avec trop de permissions peut entraîner des résultats imprévisibles. Par exemple si la dernière ACL est un « permit any » qui autorise tous les paquets, la traduction d'adresse réseau provoquera une forte consommation des ressources du routeur, ce qui causera beaucoup de problèmes sur le réseau.

Ensuite, comme pour le NAT statique, il faut paramétrer les entrées/ sorties adéquates sur les interfaces du routeur.

Ip nat inside marque l'interface comme étant connectée au réseau intérieur

Et Ip nat outside marque l'interface connectée au réseau extérieur

Et pour finir en mode configuration global, la commande Ip nat inside source list 1 pool NAT-POOL permet d’établir la translation dynamique des IP’s source en spécifiant l'ACL et le pool d'adresses.

Vérification de la configuration NAT dynamique

Commander - La description

Afficher les traductions IP nat Affiche les traductions NAT actives

La commande show IP nat translations (comme pour le NAT statiques) affichent les NAT’s actifs.

Comprendre le PAT (Port Address Translation)

L'une des principales formes de la traduction d'adresse réseau est le PAT, qui est également appelé overload dans la configuration IOS de Cisco. Plusieurs adresses locales internes peuvent être traduites en utilisant la traduction d'adresse réseau dans une ou plusieurs adresses globales internes en utilisant le PAT. La plupart des routeurs à domicile fonctionnent de cette manière. Le fournisseur d’accès à internet attribue une adresse à la box qui porte le rôle d’un routeur, et plusieurs personnes peuvent surfer sur Internet à partir de la même adresse.

Avec le PAT...

...Plusieurs adresses peuvent être mappées sur une ou quelques adresses grâce à un numéro de port TCP ou UDP attribué automatiquement sur chaque adresse privée. Lorsqu'un client ouvre une session TCP / IP, le routeur NAT attribue un numéro de port à son adresse source. Le PAT assure que les clients utilisent un numéro de port TCP ou UDP différent pour chaque session client/ serveur sur Internet. Lorsqu'une réponse revient du serveur, le numéro de port source, qui devient le numéro de port de destination sur le chemin du retour, détermine le client auquel le routeur achemine les paquets. Il valide également que les paquets entrants ont bien été demandés, ce qui ajoute un degré de sécurité à la session.

La figure illustre une opération PAT d'une adresse globale avec plusieurs adresses locales internes. Les numéros de port TCP permettent de différencier les paquets. Les deux hôtes B et C pensent qu'ils parlent à un seul hôte à l'adresse 209.165.201.5. En réalité, ils parlent à des hôtes différents, et le numéro de port est ce qui différencie les hôtes.

Avec ce système, de nombreux hôtes internes peuvent partager la même adresse globale interne en utilisant de nombreux numéros de port.

PAT : Configuration

Configuration de PAT

Pour la configuration du PAT, il faut commencer par créer une ACL qui définira toutes les adresses locales internes pouvant être translatées dans l’exemple ce sera le réseau 10.1.1.0/24 avec la commande access-list 1 permit 10.1.1.0 et 3 fois 0 .255

Ensuite, il faut marquer les interfaces en entrée et sortie.

Sur l’interface gi 0/0 on la marque en IP nat inside et sur la gi0/1 en outside.

Et pour finir, il faut établir la translation des IP’s source, en spécifiant l’ACL, avec la commande :

Ip nat inside list 1 interface gi 0/1 overload

Vérification de la configuration PAT

Comme pour tous les types de la traduction d'adresse réseau, la commande de vérification est identique : C’est show IP nat translations

Son dépannage

Lorsqu’il y a des problèmes de connectivité dans un environnement du Network Address Translation, il est souvent très difficile de déterminer la cause du problème.

Voici des étapes pour vérifier si le NAT fonctionne :

1. Tout d’abord, il faut commencer par vérifier les translations se déroule correctement :

- La commande show IP nat translations détermine si des translations existent dans la table nat du routeur.

- Debug IP nat permet de vérifier les translations en direct.

- Show access-list vérifie que l'ACL associée à la commande NAT spécifie bien l’ensemble des réseaux qui doit être natté.

Et la commande show IP nat statistics permet de vérifier que les interfaces du routeur sont correctement définies en inside et outside. Elle affiche aussi des informations, sur le nombre total de translations actives, des paramètres de configuration de la traduction d'adresse réseau, du nombre d'adresses dans le pool et de combien sont attribués.

- Si certains périphériques possèdent une connectivité internet et d’autres non, il s’agirait peut-être du pool NAT qui ne comprend pas toutes les adresses.

2. Et ensuite si des translations se produisent, et qu’il n’y a aucune connectivité, il faudrait vérifier que l’itinéraire de retour vers l’adresse traduite existe avec la commande : show IP route.

La commande clear IP nat translation *

Efface toutes les entrées des adresses translatées dynamiquement. Par défaut, elle s’efface automatiquement après 24 heures. Pendant un test de fonctionnement du Network Address Translation, cette commande peut s’avérer utile.

Les commandes show sont utiles dans un réseau de petite taille. Dans des environnements plus complexes, il est nécessaire d’utiliser des commandes debug sur le routeur pour afficher le comportement en direct des translations.

- Les commandes debug peuvent utiliser de manière intensive les ressources CPU et mémoire du périphérique (en particulier la commande debug all). Il faut les utiliser soigneusement sur les équipements qui sont en production.

- Après avoir dépanné, il faut toujours veiller à désactiver toutes les commandes debug en faisant un no debug all.

La commande debug IP nat affiche des informations sur chaque paquet que le routeur translate, ce qui permet de vérifier le bon fonctionnement du NAT. Dans l’exemple on voit que l'hôte interne 10.1.1.100 a initié le trafic vers l'hôte externe 209.165.202.131 en étant translaté avec l'adresse 209.165.201.1.

Dans cette sortie :

- * Un astérisque à côté de "NAT" indique que la traduction s’est produite par le cache. Le premier paquet d’une translation est toujours switché par le process, ce qui est plus lent. Après que l’équipement ait mis le chemin en caches, les paquets traverseront le routeur plus rapidement, car ils feront appel au cache pour trouver leurs chemins.

- Le S correspond à l'adresse IP source.

- Suivi de l'adresse traduite.

- Le D = correspond à l'adresse IP de destination.

- Les chiffres [103] et 104, qui sont entre parenthèses, sont les numéros d'identification IP. Cette information peut être utile pour le débogage, car elle permet une corrélation avec d’autres paquets IP, notamment quand on utilise un outil qui analyse les trames comme wireshark.

Pendant une recherche de panne, il faut bien s’assurer que l’ACL correspond bien à tous les réseaux devant être nattés. Ne pas oublier que les ACL utilisent des masques inversés et non des masques de sous-réseau. Par exemple, à l’examen, il y a un TP où il faut découvrir la panne sur la traduction d'adresse réseau et la réponse est qu’ils ont paramétré un masque de sous réseau au lieu d’un wildcard mask.

Et si malgré toutes ses vérifications, les translations ne se produisent toujours pas, il faut vérifier que le routeur distant possède bien une route de retour vers l'adresse qui est traduite.

Suivez le parcours CCNA sur le site Formip et retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.

Et la commande show IP nat statistics permet de vérifier que les interfaces du routeur sont correctement définies en inside et outside. Elle affiche aussi des informations, sur le nombre total de translations actives, des paramètres de configuration de la traduction d'adresse réseau, du nombre d'adresses dans le pool et de combien sont attribués.

Et la commande show IP nat statistics permet de vérifier que les interfaces du routeur sont correctement définies en inside et outside. Elle affiche aussi des informations, sur le nombre total de translations actives, des paramètres de configuration de la traduction d'adresse réseau, du nombre d'adresses dans le pool et de combien sont attribués.