On pourrait définir un point d’accès autonome, comme un appareil qui fonctionne indépendamment.

C’est-à-dire, de manière isolée.

Ce qui peut rendre la gestion et le fonctionnement de la radio fréquence très difficile, quand il y en a plusieurs…

En tant qu'admin réseau, c’est à vous de sélectionner et de configurer le canal utilisé par chaque point d'accès, et même d’être en mesure de pouvoir détecter les AP’s qui pourraient interférer.

Il vous faudra aussi gérer les niveaux de puissance d’émission, afin de vous assurer :

- Que la couverture sans fil est suffisante,

- Qu'elle ne se chevauche pas trop sur les autres

- Et qu'il n'y a pas de trous de couverture, et ce, même lorsqu’un point d’accès tombe en panne.

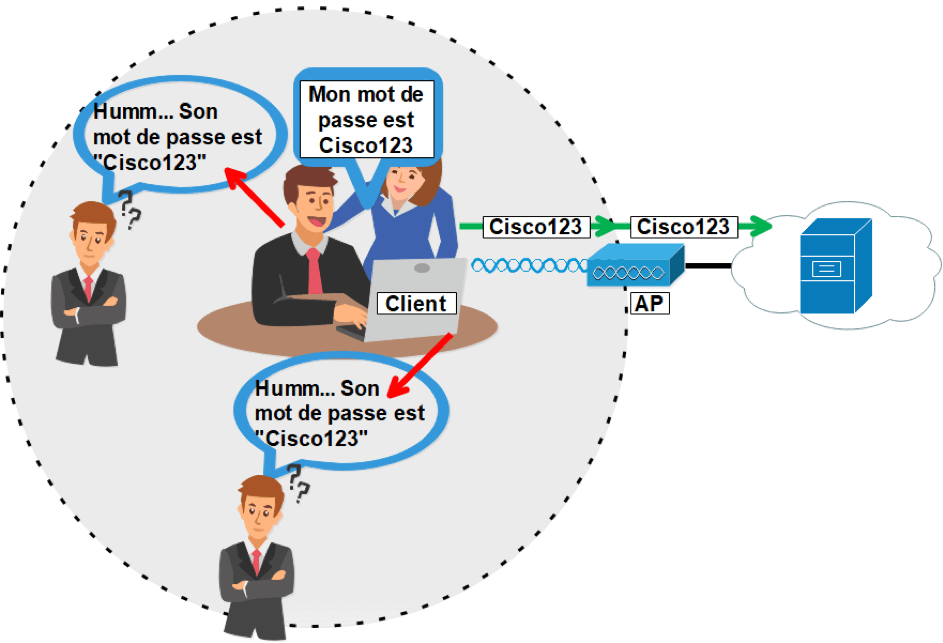

Une autre difficulté que représente un point d'accès autonome est la gestion de la sécurité des réseaux sans fil.

Car chaque point d'accès autonome gère ses propres politiques de sécurité, ce qui rend difficile de surveiller le trafic sur d’éventuelles intrusions...

Alors pour surmonter ces limites, il faut déplacer les fonctions des AP’s vers un équipement central.

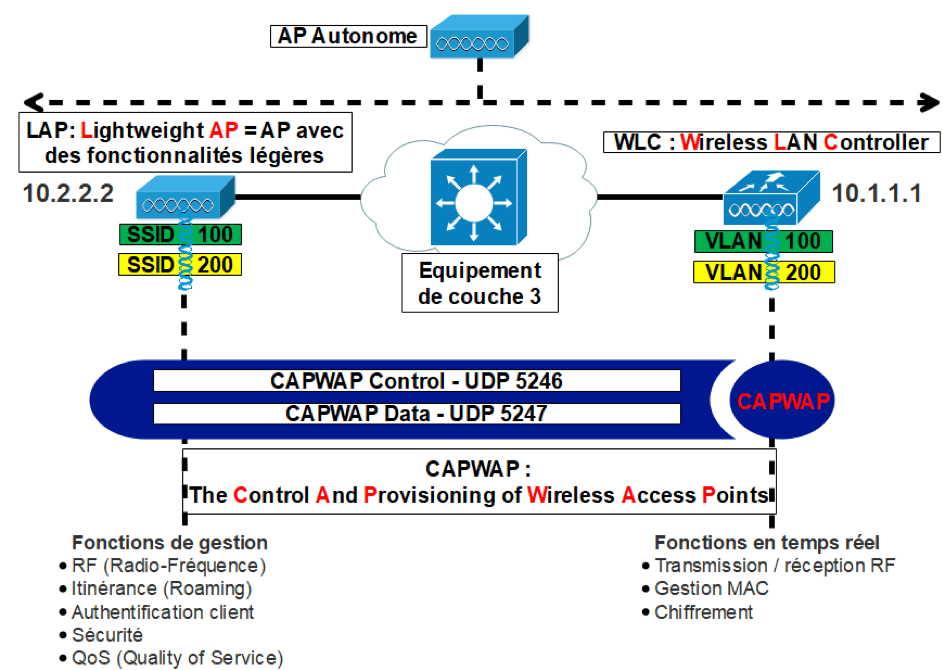

Par exemple, sur le schéma, on voit que les fonctions du point d’accès autonome sont divisées en deux groupes :

- Les fonctions de gestion, que l’on voit à droite.

Il s’agit de tout ce qui peut être administré de manière centralisée.

Ces fonctions peuvent donc être déplacées vers une plate-forme située au centre de point d'accès.

- Et les processus en temps réel, à gauche.

C’est tout ce qui implique l’envoi et la réception de trame 802.11.

Le chiffrement des données est aussi géré en temps réel.

Dans ce processus, l’AP interagit avec les clients sans fil à bas niveau, c’est-à-dire au niveau de la couche MAC.

Ces fonctions doivent rester le plus proches des clients, c’est-à-dire sur le point d’accès autonome.

Lorsque les fonctionnalités d'un point d’accès autonome sont divisées, l’AP est vue comme un matériel léger qui ne s’occupe que des trames en temps réel 802.11.

Les fonctions de gestion sont généralement effectuées par un contrôleur LAN sans fil, qu’on retrouve avec les initiales de « WLC ».

Le point d’accès devient alors totalement dépendant du WLC, sur :

- L'authentification des utilisateurs

- La gestion des politiques de sécurité

- Et même la sélection des canaux RF et les débits de sortie.

Ce qui signifie qu’un point d’accès léger ne peut donc pas fonctionner seul. Il est forcément dépendant, quelque part dans le réseau, d'un WLC.

Alors la seule exception concerne une architecture « FlexConnect », qu’on verra dans la suite du cours.

Le fait de diviser les fonctionnalités d’un AP autonome porte le nom d'architecture MAC divisée.

Les AP’s légères doivent démarrer et se lier à un WLC pour prendre en charge les clients sans fil.

On peut voir le WLC comme un hub central qui prend en charge un certain nombre de points d'accès dispersés un peu partout dans le réseau.

Alors comment cette point d'accès légère se lie-t-elle avec un WLC pour former un point d'accès complet ?

Eh bien, les deux appareils doivent utiliser un protocole de tunneling entre eux, pour transporter des messages liés à la norme 802.11, mais aussi des données client.

Ces deux appareils, l’AP et le WLC, peuvent être situés aussi bien sur le même sous-réseau VLAN ou IP, que dans deux sous-réseaux différents.

Le protocole de tunneling, représenté par les initiales de « CAPWAP », va contrôler et approvisionner les points d'accès sans fil, grâce à l’encapsulation des données entre le LAP, qui est l’AP léger, et le WLC, dans de nouveaux paquets IP.

Ces données, qui sont, tunnelisées, peuvent donc être commutées ou acheminées, au travers du réseau.

Comme on peut le voir sur le schéma, le CAPWAP se compose en fait de deux tunnels bien distincts :

- On a les Messages de contrôle qui transporte les échanges utilisés pour configurer l'AP et gérer son fonctionnement.

Ces messages sont authentifiés et chiffrés, ce qui permet un transport sécurisé dans le Tunnel.

- Et on a les Données qui circulent entre les clients sans fil et leurs points d’accès, auquel ils sont associés.

Les paquets sont transportés sur le tunnel de données, mais ne sont pas chiffrés par défaut. Lorsque le cryptage des données est activé pour un point d'accès, les paquets sont protégés par le protocole DTLS (Datagram Transport Layer Security) qui est simplement basé sur le protocole TLS, car il fournit des garanties de sécurité très similaires.

Chaque AP et WLC doivent s'authentifier mutuellement avant de faire partie du réseau sans fil, avec des certificats numériques du type X.509 qui sont pré-installés de base sur chaque appareil.

Ce processus permet de garantir que personne ne peut ajouter un point d'accès, sans autorisation, au réseau.

Le tunneling CAPWAP permet donc à un point d'accès

et au WLC d'être séparés géographiquement.

Ce qui est intéressant dans ce type d’architecture, c’est que la connectivité de couche 2 est brisée entre le point d'accès et le WLC.

Si on regarde, le schéma, on peut voir que le vlan 100 existe dans le WLC et aussi dans les airs avec le « SSID 100 », mais pas entre l'AP et le WLC.

C’est parce que le Traffic associé au SSID 100 est transporté à travers l'infrastructure réseau par le tunnel CAPWAP qui a encapsulé les données.

Ce tunnel, qui se situe entre l’adresse IP du WLC et l’IP du point d’accès, permet à tous les paquets tunnelisé d’être routés à la couche 3.

Il n’y a donc aucun lien entre le point d'accès et le WLC, car le ou les VLAN’s encapsulés sont renfermés dans le tunnel en tant que paquets IP de couches 3, plutôt que des VLAN individuels de couche 2.

Et là où c’est intéressant, contrairement à une architecture qu’avec des points d’accès complet, c’est qu’à mesure que le réseau sans fil se développe et évolue, eh bien le WLC construira simplement + de tunnels CAPWAP pour atteindre les nouvelles AP !

Comme on peut le voir sur le schéma qui illustre un réseau composé de 3 points LAP.

Ici, chaque point d'accès a son propre tunnel vers le WLC qui lui a centralisé.

Le SSID 100 peut exister sur chaque AP et le VLAN 100 peut atteindre chaque point d'accès par le tunnel.

Nous allons maintenant détailler tous les avantages comparés à un point d’accès autonome traditionnel que peut offrir une architecture, contenant des tunnels CAPWAP, c’est-à-dire, construit à partir d’un WLC vers un ou plusieurs points LAP.

- On a une attribution dynamique des canaux :

Le WLC peut automatiquement choisir et configurer le canal RF utilisé par chaque AP, et ce, en se basant sur les autres points d'accès actifs de la zone.

- On a une optimisation de la puissance d’émission :

Le WLC peut définir automatiquement la puissance d'émission de chaque point d'accès en fonction de la zone de couverture.

- On a une couverture sans fil autoréparatrice :

C’est-à-dire que pour un point d’accès, dont l'antenne radio meurt, c’est-à-dire qu’il tombe en panne, eh bien le trou de couverture causé par cette perte sera « guéri », c’est-à-dire rétabli, cela par l’augmentation automatique de la puissance de transmission des points d'accès aux alentours.

- On a aussi une itinérance client très flexible :

Les clients peuvent se déplacer entre les points d'accès avec des temps d'itinérance très rapides.

- On a ensuite de l’équilibrage de charge client dynamique :

C’est-à-dire que si deux ou plusieurs points d'accès sont positionnés pour couvrir la même zone géographique, eh bien le WLC pourra associer des clients au point d'accès le moins utilisé. Ce qui donne l’avantage de répartir la charge client sur les points d'accès.

- On a de la Surveillance RF :

Le rôle du WLC est de gérer chaque point d'accès.

Pour ça, il va balayer les canaux pour surveiller l'utilisation des radios fréquences.

Il pourra donc recueillir à distance des informations :

- Sur les interférences RF.

- Le bruit.

- Les signaux des points d'accès voisins

- Et les signaux des points d'accès qui ne sont pas autorisés ou bien des clients ad hoc.

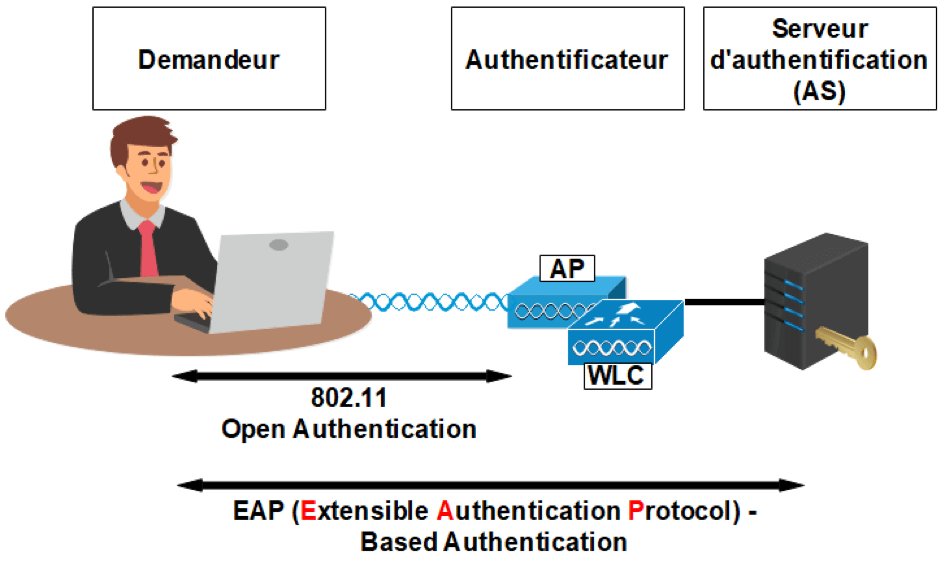

- Pour continuer, on a une Gestion de la sécurité :

C’est-à-dire que le WLC peut authentifier les clients de manière centralisée, et peut même exiger que les clients sans fil obtiennent d’abord une IP d’un serveur DHCP de confiance, avant de leur donner la permission de s'associer et d'accéder au WLAN.

- Et pour finir, on a un système de protection contre les intrusions sans fil :

Le WLC à l’avantage d’avoir un emplacement central, ce qui lui permet de centraliser les données des clients dans le but de détecter et d’empêcher les activités malveillantes.

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip :