Table of Contents

Introduction au protocole ARP

Dans le cadre de ce cours, nous explorerons en détail le protocole ARP (Address Resolution Protocol) et son mode de fonctionnement.

Nous illustrerons cette étude en prenant pour exemple deux ordinateurs, désignés respectivement par les lettres A et B. À travers cet exemple, nous examinerons les différentes étapes de la résolution d'adresses, ainsi que les mécanismes sous-jacents qui permettent aux appareils réseau de communiquer efficacement en déterminant les adresses physiques correspondant aux adresses IP.

Exemple de configuration et principe de fonctionnement

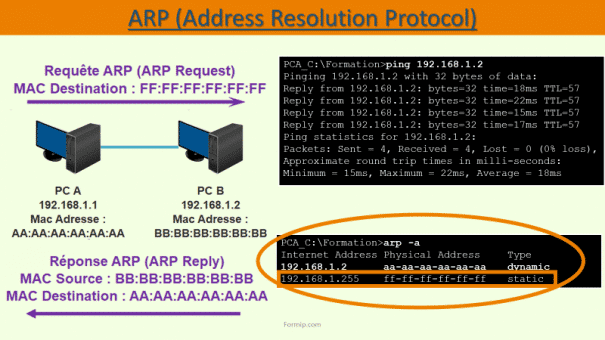

Le PC A est configuré avec l'adresse IP 192.168.1.1 et une adresse MAC où chaque caractère est un A. De même, le PC B possède l'adresse IP 192.168.1.2 et une adresse MAC constituée uniquement de caractères B. Pour simplifier, cette configuration permet une identification aisée.

En lançant un ping du PC A vers le PC B, nous testerons la connectivité entre les deux appareils et observerons comment l'Address Resolution Protocol est utilisé pour résoudre les adresses et acheminer les paquets.

Le rôle du protocole ARP dans la communication réseau

La commande Ping utilise le protocole ICMP et le paquet IP utilise la couche réseau, la couche 3.

Notre paquet IP aura donc une adresse IP source en 192.168.1.1 et une adresse IP de destination en 192.168.1.2.

La prochaine étape consiste à placer notre paquet IP dans une trame Ethernet, dans laquelle sera défini notre Mac Adresse source avec des A et notre MAC adresse de destination qu’avec des B.

Mais comment le PC A peut-il connaître la MAC adresse du PC B ?

Eh bien, c'est là qu’intervient l'Address Resolution Protocol !

Voyons comment il fonctionne :

Fonctionnement détaillé du protocole ARP

Lorsque l’on exécute la commande arp -a sur le PC A, sa table de correspondance affiche une seule entrée :

Adresse IP : 192.168.1.2

Adresse MAC associée : composée uniquement de caractères A

Cela signifie que le PC A a appris à relier l’adresse IP de destination à une adresse MAC spécifique.

Regardons plus en détail le fonctionnement du mécanisme de résolution d’adresses :

Table initiale vide – Au démarrage, le PC A ne connaît pas l’adresse MAC du PC B.

Envoi d’une requête – Le PC A diffuse un message sur le réseau local pour demander :

“Qui possède l’adresse IP 192.168.1.2 ?”

Réception et mise à jour – Le PC B répond avec son adresse MAC, que le PC A enregistre pour les communications futures.

Ce processus permet aux appareils du réseau de communiquer efficacement en associant automatiquement adresses IP et adresses MAC, garantissant ainsi le bon acheminement des paquets.

“Qui possède l’adresse IP 192.168.1.2 ?”

Objectif de la requête – Identifier l’adresse MAC correspondante afin d’établir la communication directe entre les deux appareils.

Ce mécanisme simple permet au protocole de résolution d’adresses de relier efficacement les adresses IP et MAC, assurant ainsi une communication fluide entre les hôtes d’un même réseau.

Il s’agit d’un message demandant qui a l’adresse IP 192.168.1.2 et quelle est son adresse MAC.

Et comme on ne connaît pas encore cette fameuse adresse mac du PC B, le PC A utilisera un message de type broadcast, ou le champ du mac adresse de destination sera rempli qu’avec des F.

Ce type de message atteindra l’ensemble des PC du même réseau, pour trouver le PC B.

Ensuite, le PC B répondra avec un message de type Reply indiquant qu’il possède bien l’adresse IP 192.168.1.2 et transmettra son adresse MAC au PC A.

Mise à jour de la table ARP

Après avoir reçu la réponse Address Resolution Protocol de la part du PC B, le PC A mettra à jour sa table ARP avec l'adresse IP et l'adresse MAC du PC B. Désormais, chaque fois que le PC A devra communiquer avec le PC B, il pourra directement utiliser l'adresse MAC enregistrée dans sa table Address Resolution Protocol, évitant ainsi le besoin de nouvelles requêtes ARP.

Cela garantit une communication efficace entre les appareils sur le réseau local. Toutefois, il est important de noter que les entrées dans la table Address Resolution Protocol ont une durée de vie limitée, après quoi elles sont supprimées pour éviter les incohérences dues à des changements dans le réseau. Les entrées sont généralement rafraîchies périodiquement par de nouvelles requêtes ARP.

Importance du protocole ARP dans les réseaux

Address Resolution Protocol joue un rôle crucial dans la résolution d'adresses sur les réseaux locaux, permettant aux appareils de communiquer en utilisant les adresses physiques de manière transparente, indépendamment des adresses IP. Sa simplicité et son efficacité en font un élément fondamental des communications réseau, même dans des environnements modernes et complexes.

Conclusion

Comprendre le fonctionnement de l'Address Resolution Protocol est essentiel pour tout professionnel des réseaux informatiques. En explorant les étapes de la résolution d'adresses à travers des exemples concrets comme celui présenté ici, les administrateurs réseau peuvent mieux appréhender les mécanismes sous-jacents qui permettent aux appareils de communiquer de manière transparente sur un réseau.

Cependant, bien que l'Address Resolution Protocol soit essentiel pour la résolution d'adresses sur les réseaux locaux, il peut également être sujet à certaines vulnérabilités. Par exemple, une attaque courante, connue sous le nom de "ARP spoofing" ou "ARP poisoning", consiste à falsifier des entrées dans les tables ARP des appareils sur le réseau. Cela peut être utilisé pour rediriger le trafic réseau vers un attaquant ou pour mener d'autres formes d'attaques, telles que le détournement de session.

Pour se prémunir contre de telles attaques, diverses techniques de sécurisation de l'Address Resolution Protocol ont été développées. Parmi celles-ci, on trouve l'utilisation de listes de contrôle d'accès (ACL) pour limiter les requêtes Address Resolution Protocol autorisées, l'utilisation de protocoles de sécurité supplémentaires tels que DHCP snooping pour valider les informations d'Address Resolution Protocol, et la mise en œuvre de solutions de détection d'ARP spoofing pour identifier et prévenir les attaques en temps réel.

En outre, dans les environnements réseau modernes, où la virtualisation et les technologies de cloud computing sont largement répandues, la gestion des tables Address Resolution Protocol peut devenir encore plus complexe en raison de la dynamique des adresses IP et MAC dans les environnements virtuels. Les administrateurs réseau doivent donc être conscients des défis supplémentaires posés par la virtualisation et mettre en œuvre des stratégies appropriées pour garantir la sécurité et la stabilité des réseaux virtuels.

Malgré ces défis, l'Address Resolution Protocol reste un pilier fondamental des réseaux informatiques, facilitant la communication entre les appareils sur un réseau local. En comprenant ses mécanismes de fonctionnement et en mettant en œuvre les bonnes pratiques de sécurité, les administrateurs réseau peuvent garantir des communications réseau fiables et sécurisées dans divers environnements informatiques.

Cependant, bien que l'Address Resolution Protocol soit essentiel pour la résolution d'adresses sur les réseaux locaux, il peut également être sujet à certaines vulnérabilités. Par exemple, une attaque courante, connue sous le nom de "ARP spoofing" ou "ARP poisoning", consiste à falsifier des entrées dans les tables ARP des appareils sur le réseau. Cela peut être utilisé pour rediriger le trafic réseau vers un attaquant ou pour mener d'autres formes d'attaques, telles que le détournement de session.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.

FAQs

Qu’est-ce que le protocole ARP ?

Le protocole ARP (Address Resolution Protocol) est un mécanisme utilisé dans les réseaux locaux pour associer une adresse IP à une adresse MAC. Il permet à un ordinateur de trouver l’adresse physique d’un autre appareil sur le même réseau.

À quoi sert l’ARP dans un réseau ?

L’ARP sert à permettre la communication entre les appareils d’un réseau local en traduisant les adresses IP en adresses MAC. Sans lui, les paquets IP ne pourraient pas être acheminés correctement sur un réseau Ethernet.

Comment fonctionne une requête ARP ?

Lorsqu’un appareil doit connaître l’adresse MAC correspondant à une adresse IP, il envoie une requête ARP en broadcast. L’appareil possédant cette adresse IP répond avec un message ARP Reply contenant son adresse MAC.

Quelle est la différence entre une requête ARP et une réponse ARP ?

La requête ARP est un message diffusé pour demander l’adresse MAC d’un hôte spécifique. La réponse ARP (ARP Reply) est un message unicast envoyé en retour pour fournir cette adresse MAC.

Comment afficher la table ARP sur un ordinateur ?

Sur Windows, il suffit d’utiliser la commande arp -a dans l’invite de commandes pour voir les correspondances entre adresses IP et adresses MAC connues par l’appareil.

Qu’est-ce que l’ARP spoofing ?

L’ARP spoofing (ou ARP poisoning) est une attaque réseau qui consiste à envoyer de fausses informations ARP pour tromper les appareils et rediriger le trafic vers un attaquant.

Comment se protéger contre les attaques ARP spoofing ?

Pour se protéger, il est recommandé d’utiliser des mécanismes comme le DHCP snooping, les listes de contrôle d’accès (ACL), ou encore des outils de détection d’ARP spoofing afin d’identifier les anomalies sur le réseau.

Pourquoi l’ARP est-il important pour la certification CCNA ?

Le protocole ARP est un concept fondamental du CCNA car il aide à comprendre le fonctionnement de la couche réseau et la communication entre les hôtes. Maîtriser l’ARP est essentiel pour diagnostiquer et configurer correctement les réseaux Cisco.