Qu'est-ce que la sécurité ?

Dans un monde parfait, les personnes travaillant dans la même entreprise pourraient avoir accès total à l’ensemble du réseau.

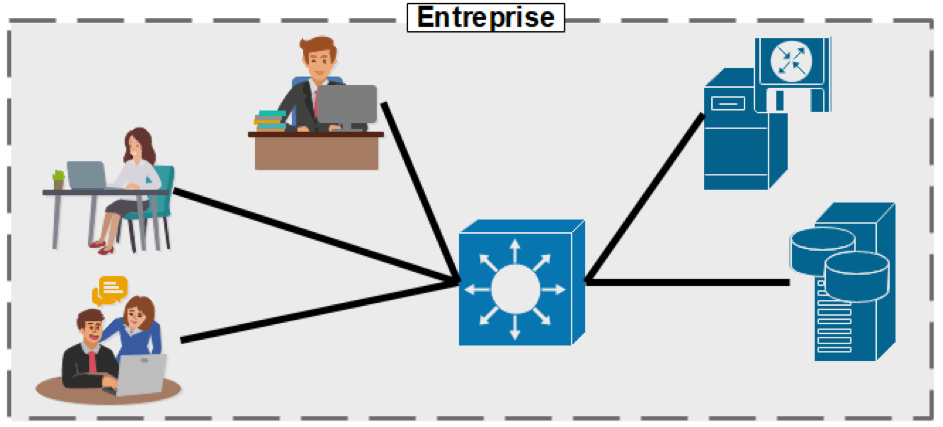

L’image représente un réseau d’entreprise complètement isolé de l’extérieur.

Et bien, même comme ça, un utilisateur mal intentionné pourrait très bien harceler ses propres collègues, ou même, récupérer des données confidentielles sur l’entreprise.

De plus, ce type de configuration : limité et cloisonné, n’est plus du tout utilisé de nos jours.

Les entreprises d’aujourd’hui ne sont plus fermées et s’ouvrent vers l’extérieur.

Par exemple, pour se connecter à internet ou même se lier à des partenaires.

Les employés voudraient aussi certainement pouvoir être mobiles en étant connecté à l’entreprise, aussi bien de l’intérieur que de l’extérieur.

Et l’entreprise pourrait aussi fournir un accès limité au réseau à ses invités.

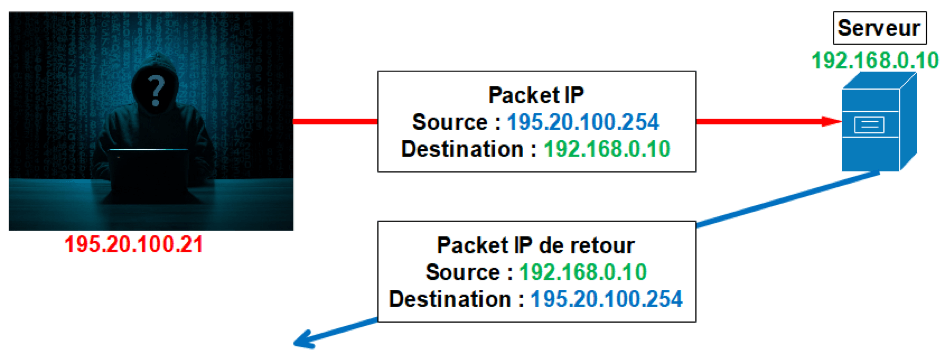

À mesure que le réseau et sa connectivité se développent, comme le montre l’image, l'entreprise rencontrera plus de difficulté à gérer ses propres frontières et maintenir une sécurité.

Avant de commencer à sécuriser un réseau, il faut d’abord bien comprendre les menaces.

Considérez qu’un réseau d'entreprise est vu comme un bloc de mur fermé.

Il n’y a même pas de porte.

Tout est fermé du sol au plafond avec des matériaux très solides.

Ce qui signifie que le matériel à l’intérieur est complètement à l’abri des dommages ou du vol.

Le problème dans ce cas, c’est que même le propriétaire de l’entreprise aurait du mal à y entrer ou bien à y sortir.

C’est pourquoi, on va ajouter une porte, et comme ça, le propriétaire pourra aller et venir comme il veut.

Alors même si la porte est verrouillée, cela ne veut pas dire qu’elle est impénétrable.

D’ailleurs aucune porte n’est impénétrable.

Il est donc possible de trouver un moyen pour accéder à ce qui se trouve à l’intérieur…

Ce qui devient une vulnérabilité.

En d’autres termes, dans le domaine de la sécurité, une vulnérabilité est tout ce qui peut être considéré comme une faiblesse qui pourrait compromettre la sécurité.

Que ce soit sur les données ou bien même les performances d'un système.

Dans l'exemple de la porte verrouillée, personne d'autre que le propriétaire, avec sa clé, ne peut ouvrir la porte à moins qu'un outil autre que la clé ne soit utilisée.

Par exemple, un pied de biche.

Cet outil peut donc être utilisé pour exploiter une vulnérabilité.

Dans le monde de l’informatique, cet outil peut être vu comme une « Faille ».

Alors techniquement, une faille comme le pied de biche n'est pas forcément dangereuse en soi.

Sauf si une personne malveillante venait à exploiter cette faille.

C’est-à-dire qu’il utiliserait le pied de biche pour ouvrir la porte verrouillée.

Ce qui donne une possibilité d'effraction, de dommage ou de vol sans autorisation.

C’est ce qu’on appelle : une menace.

Dans le monde informatique, il existe de très nombreuses vulnérabilités et de failles différentes qui peuvent être exploitées par des utilisateurs malintentionnés, pour devenir de vraies menaces dans les entreprises.

Dans la suite du cours, nous allons voir et détailler différentes menaces, ainsi que certaines techniques à utiliser pour éviter ou contrer les activités malveillantes.

Pour rester sur l’exemple de notre porte, on pourrait penser à ajouter de nouvelles serrures, changer le cadre de la porte, ou pourquoi pas, mettre un système d’alarme pour détecter les intrusions et alerter les autorités.

LES MENACES COURANTES DE SÉCURITÉ

Les réseaux d'entreprise modernes sont des entités complexes, souvent constituées de divers équipements et systèmes interconnectés. Cette complexité accrue crée un paysage de sécurité informatique dynamique et en constante évolution, avec une multitude de menaces potentielles. La sécurisation de ces réseaux est une priorité absolue pour les organisations, car une faille dans la sécurité peut entraîner des conséquences désastreuses, telles que des pertes financières, une atteinte à la réputation et une perte de confiance des clients.

Parmi les menaces les plus courantes auxquelles les réseaux d'entreprise sont confrontés, les attaques par hameçonnage sont particulièrement répandues. L'hameçonnage implique l'utilisation de techniques de manipulation pour inciter les utilisateurs à divulguer des informations sensibles telles que des identifiants de connexion ou des données personnelles. Ces attaques peuvent prendre la forme de courriels frauduleux, de sites Web malveillants ou même de messages sur les réseaux sociaux. La sensibilisation des employés aux techniques d'hameçonnage et la mise en place de mesures de protection telles que la vérification en deux étapes sont essentielles pour contrer cette menace.

Les logiciels malveillants représentent une autre menace majeure pour la sécurité des réseaux d'entreprise. Ces programmes informatiques malveillants sont conçus pour infiltrer les systèmes, compromettre des données ou perturber les opérations normales. Les virus, les vers, les chevaux de Troie et les ransomwares sont quelques exemples courants de logiciels malveillants. La protection contre les logiciels malveillants nécessite une combinaison de mesures préventives telles que l'installation de logiciels antivirus et pare-feu, ainsi que des pratiques de sécurité informatique rigoureuses telles que la mise à jour régulière des systèmes et la surveillance active des activités suspectes.

Dans le cours suivant, nous allons donc voir les menaces les plus courantes qui pourraient poser un problème à la sécurité.

CONCLUSION

La sécurité des réseaux informatiques est une préoccupation cruciale pour toute organisation moderne, car la sophistication croissante des menaces informatiques exige une vigilance constante. Dans un monde idéal, les réseaux seraient parfaitement sécurisés, mais la réalité est bien différente. Même dans un environnement isolé, les risques persistent, avec des utilisateurs malveillants cherchant à exploiter les failles et les vulnérabilités pour accéder à des informations confidentielles ou perturber les opérations.

La métaphore de la porte verrouillée illustre parfaitement cette réalité. Même avec des mesures de sécurité en place, aucune solution n'est totalement infaillible. Les vulnérabilités existent toujours, et les menaces informatiques évoluent constamment pour exploiter ces failles. La clé de la sécurité réside dans la compréhension approfondie des menaces potentielles et dans la mise en œuvre de mesures de protection adaptées.

Parmi les menaces les plus courantes, l'hameçonnage et les logiciels malveillants se distinguent par leur ubiquité et leur impact potentiellement dévastateur. La sensibilisation des employés aux techniques d'hameçonnage et la mise en place de solutions antivirus efficaces sont des éléments clés pour contrer ces menaces. De plus, la gestion proactive des vulnérabilités et la surveillance continue des activités suspectes sont essentielles pour maintenir la sécurité des réseaux d'entreprise.

En conclusion, la sécurité informatique est un processus continu et évolutif qui nécessite une attention constante. En identifiant et en comprenant les menaces potentielles, les organisations peuvent renforcer leur posture de sécurité et protéger efficacement leurs actifs critiques contre les cyberattaques. Le prochain cours explorera plus en détail les différentes menaces auxquelles sont confrontés les réseaux d'entreprise et les stratégies pour les contrer efficacement.

Suivez le parcours CCNA sur le site Formip et retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.