Table of Contents

SÉCURISATION DE L'ACCÈS À DISTANCE

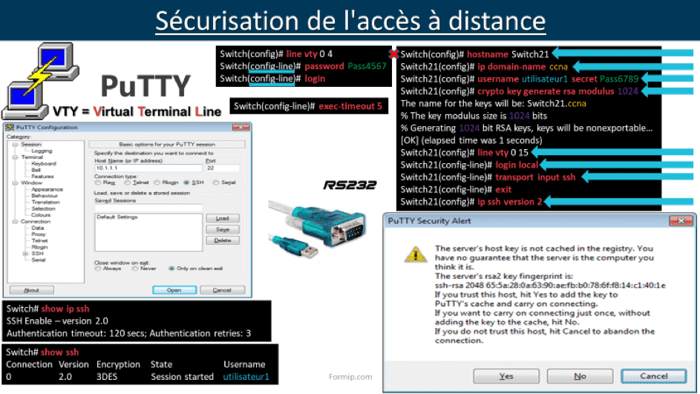

Il est possible de lancer une connexion SSH ou Telnet à l'aide d'un client comme Putty qui est installé sur son PC.

PuTTY c’est un émulateur pour les protocoles SSH ou Telnet. On peut aussi faire des connexions directes avec un câble série RS-232.

À l’origine, ce logiciel n’était disponible que sur Windows. Maintenant, il est aussi dispo sur les plates-formes Unix !

On va maintenant voir comment ouvrir les accès Telnet sur un switch.

La commande « line vty 0 4 » permet de rentrer dans la configuration des 5 lignes d’accès à distance. Le « 0 » compte comme un accès, c’est pour ça qu’il y en a 5.

On peut remarquer que le sigle est passé de config à config-line !

La commande « password » permet d’attribuer un mot de passe. Ici, j'ai choisi Pass4567.

Et la commande « login » active la connexion à distance avec un mot de passe pour les sessions Telnet qui rentre.

On peut aussi paramétrer un Time out de 5 minutes pour plus de sécurité !

Notre accès Telnet est désormais bien configuré !

On va maintenant passer à SSH, qui demande un peu plus de boulot… Même beaucoup + 😊

Tout d’abord, il faut configurer un hostname avec la commande « hostname + le nom ».

Il ne faut surtout pas que le sigle soit marqué Switch ou router.

Ensuite, il faut lui configurer un nom de domaine, avec la commande « ip domain name ».

C’est indispensable, pour pouvoir générer la clé du certificat.

Les commandes « username » et « secret » permettent de configurer un utilisateur avec mot de passe, qui servira pour se connecter en SSH !

La commande « crypto key generate rsa » servira à l’utilisateur pour s’authentifier ! Ici, on prend une clé codée sur 1024 bits !

Ensuite, il faut retourner dans la configuration de nos lignes VTY, pour y faire un « login local » qui forcera la connexion avec un nom d’utilisateur + mot de passe.

Le « transport input ssh » permet d’interdire les accès Telnet, et forcer les connexions SSH avec un nom d’utilisateur ! Ce qui est beaucoup + sécure !

Et la commande « ssh version 2 » permet de supporter les bannières de connexion, et dispose d’un algorithme de chiffrement beaucoup plus sécurisé que la version 1.

Si on veut vérifier que le protocole SSH est bien activé, on peut utiliser la commande « show ip ssh ».

Et la commande « show ssh » permet de voir si une session SSH est en cours. Dans l’exemple, on voit que l’utilisateur1 est connecté !

Quand on lance une connexion SSH pour la première fois à partir d'un ordinateur, on reçoit systématiquement une fenêtre d'alerte qui indique que la clé de l’hôte du serveur n'est pas mise en cache dans l’application PuTTY.

Si on ajoute la clé dans le cache, le popup ne reviendra plus sur l’ordinateur !

Les protocoles Telnet ou SSH sont très utilisés.

C’est pourquoi il vaut mieux limiter les accès VTY à des adresses IP spécifiques ou à des sous-réseaux, pour mieux contrôler l'administration à distance !

LIMITER L'ACCÈS À DISTANCE AVEC ACL

Pour ajouter cette sécurité, il faut utiliser les ACL’s

Limiter l’accès à distance avec une ACL

Pour renforcer la sécurité des accès SSH, on peut restreindre les connexions à certaines adresses IP à l’aide d’une liste de contrôle d’accès (ACL).

| Commande | Description |

|---|---|

access-list 1 permit 192.168.1.0 0.0.0.255 | Autorise uniquement les hôtes du réseau 192.168.1.0/24 (ex. : PC1 de .1 à .254). |

access-list 1 deny any log | Optionnelle — bloque toutes les autres connexions et enregistre les tentatives refusées dans le journal. |

line vty 0 4 + access-class 1 in | Applique la liste d’accès aux lignes VTY pour limiter l’administration à distance. |

👉 Résultat : le PC1 pourra se connecter en SSH sur le routeur, tandis que le PC2 sera bloqué.

Bannière de connexion

Il est possible d’afficher un message d’avertissement ou d’information lorsqu’un utilisateur se connecte à l’IOS Cisco.

| Commande | Effet |

|---|---|

banner motd #Message# | Affiche le message après la connexion (Message of the Day). |

banner login "Message" | Affiche le message avant la demande de mot de passe (souvent un avertissement légal). |

💡 Exemple :

Ainsi, chaque utilisateur verra un message clair avant ou après son authentification, renforçant la sécurité et la conformité légale du réseau.

Et si on utilise la commande « banner login », le message sera affiché avant le login de l’utilisateur.

Pour cette commande, il faut ajouter le texte de la bannière entre guillemets.

Et quand un utilisateur se connectera sur le routeur, il verra ce type de message avec l’avertissement !

Alors aux États-Unis, s’il n’y a pas de bannière d’avertissement de configurée, ou si elle n’est pas suffisamment claire, eh bien une personne malveillante pourrait faire subir de gros dégâts à l’entreprise, sans être poursuivie, car il n’a pas été averti avant de se connecter !

Alors aux États-Unis, s’il n’y a pas de bannière d’avertissement de configurée, ou si elle n’est pas suffisamment claire, eh bien une personne malveillante pourrait faire subir de gros dégâts à l’entreprise, sans être poursuivie, car il n’a pas été averti avant de se connecter !

Conclusion

La sécurisation des accès à distance revêt une importance capitale dans la gestion des réseaux informatiques.

PuTTY, un émulateur de protocoles distants, constitue un outil incontournable pour l'établissement de connexions sécurisées. Son utilisation permet de garantir la confidentialité et l'intégrité des données échangées.

L'intégration de mesures de sécurité telles que la gestion des utilisateurs, l'attribution de mots de passe robustes et la génération de clés de cryptage renforce la protection des accès distants.

L'élimination des vulnérabilités associées aux protocoles non sécurisés comme Telnet, au profit de l'utilisation de Protocole Secure Shell, est une démarche essentielle dans la sécurisation des infrastructures réseau.

L'imposition de restrictions d'accès basées sur des listes de contrôle d'accès (ACL) permet de restreindre les connexions aux seules adresses IP autorisées, renforçant ainsi la sécurité du système.

Enfin, la mise en place de bannières de connexion constitue une mesure de sensibilisation importante envers les utilisateurs, les informant des règles et des avertissements relatifs à l'accès au réseau.

En somme, la sécurisation des accès à distance est un processus continu qui requiert une attention constante pour préserver l'intégrité et la confidentialité des données échangées sur les réseaux informatiques.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.

Pour aller plus loin dans la configuration et la protection de vos connexions réseau, découvrez notre guide complet sur la configuration SSH sécurisée et fiable.

FAQs

Qu’est-ce que le protocole SSH ?

SSH (Secure Shell) est un protocole réseau sécurisé qui permet de se connecter à distance à un équipement comme un routeur ou un switch Cisco. Il chiffre les données échangées, contrairement à Telnet, ce qui garantit la confidentialité des communications.

Pourquoi utiliser SSH plutôt que Telnet ?

SSH offre une connexion chiffrée, empêchant toute interception ou lecture des données transmises. Telnet, en revanche, envoie les informations en clair, ce qui le rend vulnérable aux attaques.

Comment activer SSH sur un switch Cisco ?

Pour activer SSH, il faut définir un hostname, un nom de domaine, créer un utilisateur avec un mot de passe, générer une clé RSA avec la commande crypto key generate rsa, et configurer les lignes VTY avec transport input ssh.

Quelle commande permet de vérifier l’état du protocole SSH ?

La commande show ip ssh permet de vérifier que le protocole SSH est bien activé sur l’équipement Cisco.

Comment restreindre l’accès SSH à certaines adresses IP ?

On peut utiliser une liste de contrôle d’accès (ACL) pour limiter les connexions SSH à des IP ou sous-réseaux spécifiques, garantissant ainsi un meilleur contrôle de l’administration à distance.

Quelle est la différence entre les bannières “motd” et “login” ?

La bannière MOTD s’affiche après l’authentification, tandis que la bannière login s’affiche avant la demande de mot de passe. Cette dernière est souvent utilisée pour afficher un message d’avertissement légal.

Quelle est la meilleure version de SSH à utiliser sur Cisco ?

Il est recommandé d’utiliser SSH version 2, plus sécurisée et plus performante que la version 1, grâce à un meilleur algorithme de chiffrement et au support des bannières de connexion.