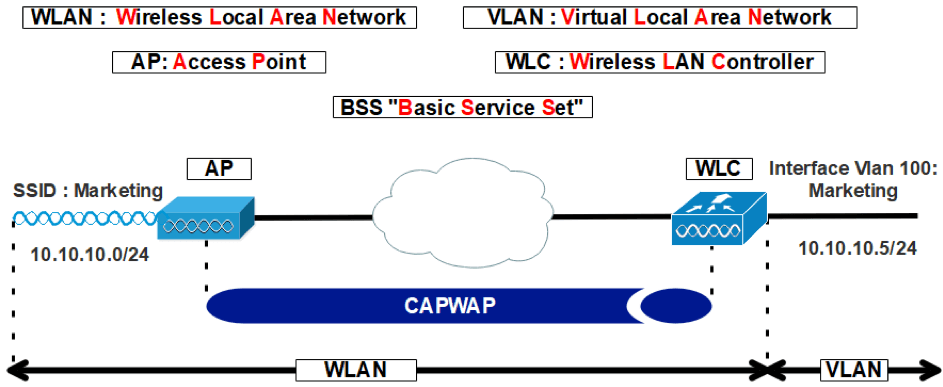

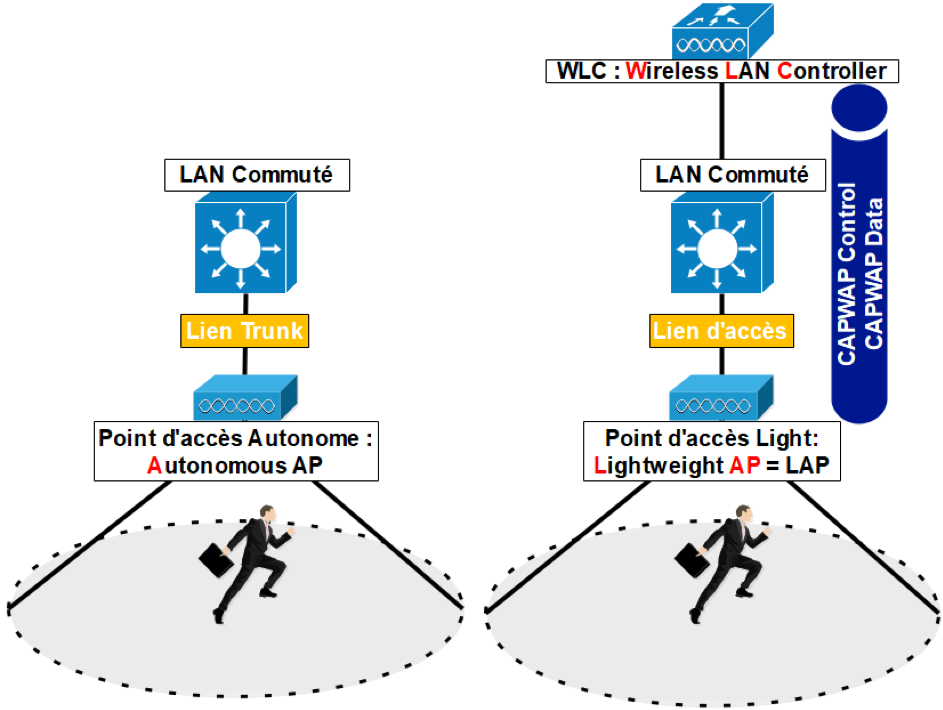

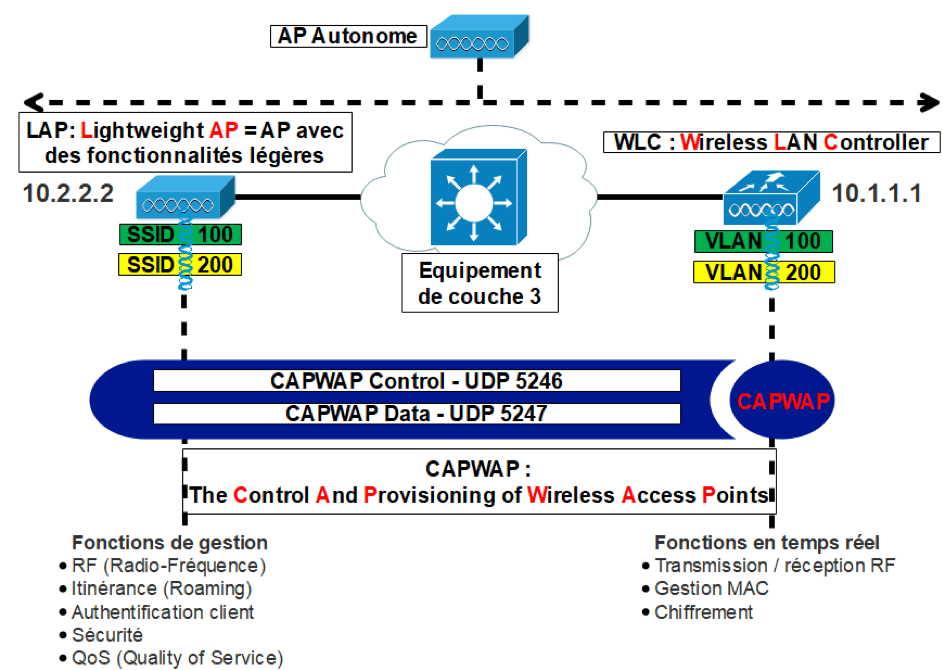

Un contrôleur LAN sans fil et un point d'accès fonctionnent ensemble pour fournir une connectivité réseau aux clients sans fil.

Du côté « sans fil », le point d’accès annonce un SSID au client qui souhaite rejoindre le réseau.

Et du côté « câblé », le contrôleur se connecte à un VLAN, à l’aide de l’une de ses interfaces dynamiques.

Pour établir une liaison entre le SSID et le VLAN, il faut définir un WLAN sur le contrôleur.

L’objectif principal du CCNA sur la partie Wifi demande la configuration d'un WLAN avec une connectivité client sécurisé en WPA2.

Et ce LAN sans fil, en utilisant uniquement l’interface graphique du contrôleur.

C’est ce que nous allons détailler tout de suite, en nous basant sur le schéma.

Le contrôleur va lier le WLAN à l'une de ses interfaces, puis enverra la configuration du WLAN vers tous ses points d'accès.

Et c’est ainsi que les clients sans fil pourront rejoindre le BSS.

Comme pour les VLAN, il est possible d’utiliser des WLAN pour séparer les utilisateurs sans fil.

Et comme ça, les utilisateurs associés à un WLAN en particulier ne pourront pas circuler sur un autre WLAN, à moins que le trafic soit acheminé d’un VLAN à un autre par l’infrastructure du réseau câblé.

En règle générale, il vaut mieux limiter le nombre de WLAN à un maximum de 5.

Voire 3, car ils sont très bavards…

La raison est que comme chaque WLAN est lié à un BSS, eh bien, il devra annoncer ses propres balises.

Et ces balises sont normalement envoyées plusieurs fois par seconde, ce qui veut dire que plus, on crée de WLAN, plus on aura besoin de balises pour les indiquer.

Le réel problème est que les clients auront du mal à transmettre leurs propres données, car le canal sera occupé avec les transmissions de balises qui proviennent du point d’accès.

Par défaut, un contrôleur a une configuration de base très limitée, ce qui signifie qu’aucun WLAN n'est défini.

Avant de créer un nouveau WLAN, il faut penser à 3 paramètres :

- Le SSID

- L’interface du contrôleur et le numéro de VLAN

- Et le type de sécurité, du LAN sans fil

Les étapes qui vont suivre ont été effectuées en utilisant une session de navigateur Web qui est connectée à l'adresse IP qui gère le contrôleur.

ÉTAPE 1. CONFIGURER UN SERVEUR RADIUS.

Pour commencer, on va configurer un serveur d’authentification Radius pour notre contrôleur, afin d’ajouter une couche de sécurité.

Pour déclarer le serveur Radius sur le contrôleur, il faut aller dans « Security » puis sélectionner « Authentication » sur l’onglet de gauche.

Si vous avez plusieurs serveurs d’authentification de définis, alors le contrôleur tentera de les joindre dans un ordre séquentiel, c’est-à-dire de haut en bas.

Pour ajouter un nouveau Serveur, il faut cliquer sur le bouton « New » en haut à droite.

Et voici la configuration du serveur Radius, qui existe déjà sur la topologie :

On va donc reporter :

- L’adresse IP du serveur

- La clé secrète

- Et le numéro de port

Comme on peut le voir sur l’image :

Il faut s’assurer que l’état du serveur est bien activé.

Et on peut aussi cocher les cases « Network User » et « Management » pour authentifier les clients ou les administrateurs à accéder aux fonctionnalités de gestion du contrôleur.

Pour l’exemple, j’utilise le simulateur Packet Tracer, qui ne prend pas en charge toutes les configurations possibles du contrôleur…

C’est pour ça que vous voyez des zones grisées.

ÉTAPE 2. CRÉEZ UNE INTERFACE DYNAMIQUE.

Passons maintenant à la deuxième étape, qui est la création d’une interface dynamique.

Nous avons déjà abordé les différents types d'interfaces de contrôleur.

Une interface dynamique est utilisée pour connecter le contrôleur à un VLAN sur le réseau câblé.

Lorsque vous créez un WLAN, il vous faut lier l'interface dynamique et donc le VLAN à un réseau LAN sans fil.

Pour créer cette nouvelle interface, il faut aller dans « Contrôleur » puis dans « interfaces ».

Ce qui nous affiche la liste de toutes les interfaces du contrôleur qui sont actuellement configurées.

On voit d’ailleurs qu’il y a deux interfaces de déclarer :

- 1 interface de « gestion »

- Et 1 interface « virtuelle »

Pour définir une nouvelle interface LAN sans fil, il faut cliquer sur le bouton « new ».

Ensuite, il suffit d’indiquer :

- Un nom pour l’interface

- Et un numéro de VLAN

Dans l’exemple, l’interface s’appellera « Marketing » et sera mappée sur le VLAN 99.

Pour arriver ensuite sur la configuration réseau de l’interface LAN sans fil, il faut valider la création en appliquant les modifications.

Juste après, une nouvelle fenêtre s’affiche et c’est sur celle-ci qu’il faudra entrer :

- L'adresse IP

- Le masque de sous-réseau

- Et l'adresse de passerelle pour l'interface.

Il faut aussi définir les adresses de serveur DHCP principal et secondaire, que le contrôleur utilisera lorsqu'il relaiera les demandes DHCP des clients liés à l'interface.

Dans l’exemple, on voit que l’interface nommée « Marketing » a été configurée avec :

- L'adresse IP 192.168.100.10

- Le masque de sous-réseau 255.255.255.0

- La passerelle 192.168.100.1

- Et le serveur DHCP principal en 192.168.1.20

Je n’ai pas pu configurer de DHCP secondaire, car le simulateur Packet Tracer ne le prend pas en charge.

Pour finir le LAN sans fil, il ne reste plus qu’à appliquer la configuration.

ÉTAPE 3. CRÉEZ UN NOUVEAU WLAN.

On va maintenant créer un nouveau WLAN.

Pour ça, il faut juste cliquer sur « WLANs ».

On voit que le contrôleur n’en a pas de défini.

Ensuite, il faudra lier l’interface du contrôleur au WLAN.

CONFIGURATION DE LA SÉCURITÉ WLAN

|

Option |

Détail |

|

None |

Authentication Ouverte |

|

WPA+WPA2 |

Wifi protégé par WPA ou WPA2 |

|

802.1x |

Authentification EAP avec du Wep Dynamique |

|

Static WEP |

Clé de sécurité WEP |

|

Static WEP + 802.1x |

Authentification EAP ou WEP Statique |

|

CKIP |

Cisco Key Integrity Protocol |

|

None + EAP Passthrough |

Authentification ouverte avec accès à l’authentification EAP |

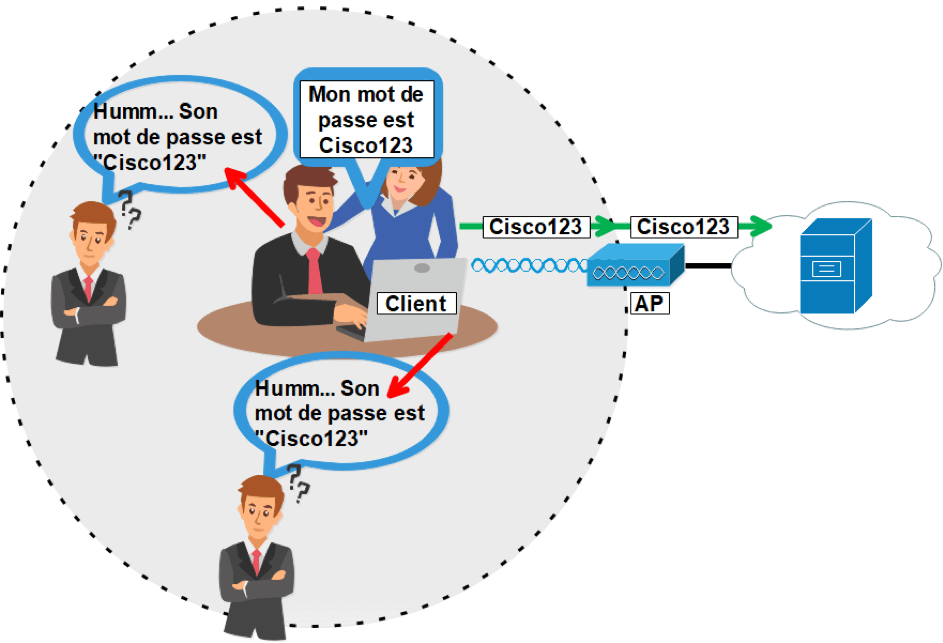

On va maintenant voir le paramétrage de la sécurité.

Dans l’onglet « Security » et « Layer 2 », on peut choisir le type de sécurité qu’on souhaite mettre en place.

Dans le tableau, vous pouvez voir la description des différents choix possibles.

Pour l’exemple, on va partir sûr du WPA + WPA2, et cocher la case « WPA2 » pour ensuite sélectionner le cryptage en « AES ».

Le « WPA » normal et le cryptage « TKIP » sont plutôt à éviter, car ce sont des méthodes dépassées…

On active aussi « PSK », ce qui signifie que dans l’exemple, le WLAN n'autorisera que du WPA2 personnel avec une authentification par clé prépartagée.

Et pour utiliser du WPA2 d’Entreprise, alors il faudrait cocher l’option « 802.1X ».

Dans ce cas, 802.1x et EAP seraient utilisés pour authentifier les clients sans fil sur un ou plusieurs serveurs RADIUS.

Sur l’image, on voit le serveur d’authentification Radius que l’on avait configuré juste avant.

Le 10.10.10.4, sur le port 1645.

CONFIGURATION DE LA QOS WLAN

On va maintenant passer à l’onglet « QOS » qui permet de configurer la qualité de service pour le WLAN.

Par défaut, le contrôleur va traiter toutes les trames du WLAN en « Best-Effort », c’est-à-dire le mode Silver.

Il est possible de changer la qualité de service, par différent mode :

- On a le mode « Platinum » pour la voix

- Le mode « Gold », pour la vidéo

- Le mode par défaut « Silver » qui traitera les trames de la meilleure façon possible

- Et le mode « Bronze »

PARAMÈTRES WLAN AVANCÉS

Et pour terminer les onglets de la partie WLAN, nous avons les paramètres avancés.

Par défaut, les sessions client avec le WLAN sont limitées à 1800 secondes, ce qui fait 30 minutes.

Une fois le délai dépassé, le client devra se réauthentifier.

Cette option se configure avec la case « Enable Session Timeout » et le champ du délai d’expiration.

FINALISATION DE LA CONFIGURATION WLAN

Une fois qu’on a bien saisi l’ensemble des paramètres de WLAN, il ne reste plus qu’à les appliquer.

Le WLAN sera créé et ajouté à la configuration du contrôleur.

Sur l’image, on voit bien que le WLAN Marketing a été ajouté avec l’ID « 1 » et est bien activé pour l'utiliser.

LAN sans fil

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip