DAI Dynamic ARP Inspection

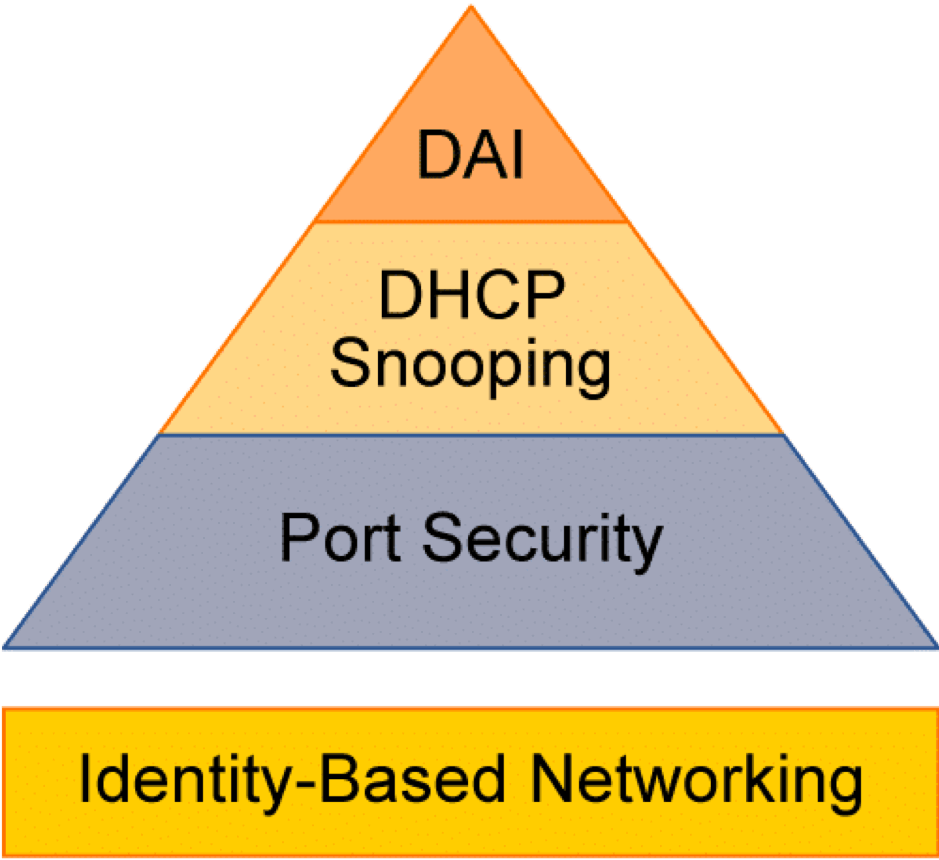

L’inspection dynamique de l’ARP (DAI) permet d’éviter les attaques du type « arp spoofing » qui débouche notamment sur l’attaque : Man-In-The-Middle.

C’est une sécurité qui permet de valider les paquets ARP dans le réseau.

Pour ça, il utilise le « DHCP Snooping » pour vérifier qu’une adresse MAC a bien obtenu son IP via le serveur DHCP trusté.

C’est-à-dire d’un DHCP viable.

Nous allons voir comment le configurer.

CONFIGURATION DAI

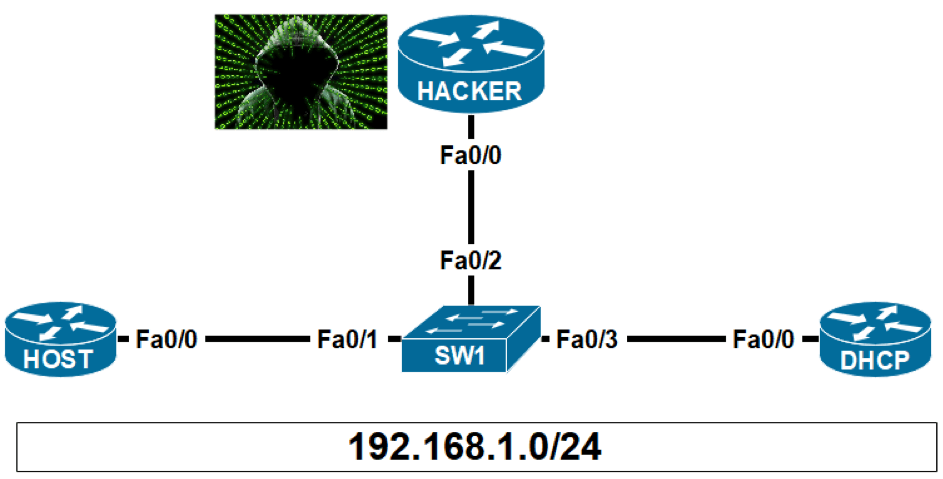

Voici la topologie que nous utiliserons dans la configuration DAI :

Nous avons en tout quatre appareils pour la configuration DAI :

- Le routeur de gauche est un host qui sera un client DHCP

- Le routeur de droite est le serveur DHCP

- Celui du haut est le routeur utilisé par l’attaquant

- Et au milieu, nous avons un commutateur qui est configuré pour l'inspection dynamique ARP.

Nous allons commencer par configurer le switch, en ajoutant l’ensemble de ses ports actif dans le vlan 10.

Maintenant que nous sommes sûrs que ces ports font partie du même VLAN, nous pouvons configurer le DHCP snooping :

Les commandes « ip dhcp snooping » et « ip dhcp snooping vlan 10 » permettent d’activer le « Dhcp Snooping » en globalité, c’est-à-dire sur l’ensemble de ces interfaces.

La commande « no ip dhcp snooping information option » permet de désactiver l’insertion de l’option 82 dans les paquets DHCP.

Rappelez-vous que dans certains cas, en activant le DHCP snooping, il se peut que les clients aient du mal à recevoir la conf du serveur DHCP, c’est pourquoi on désactive cette option.

Pour continuer la DAI, il ne faut pas oublier de faire confiance à l’interface qui se connecte au serveur DHCP, c’est-à-dire sur l’interface 0/3, avec la commande « ip dhcp snooping trust ».

À partir de maintenant, notre switch gardera une trace de ces messages DHCP.

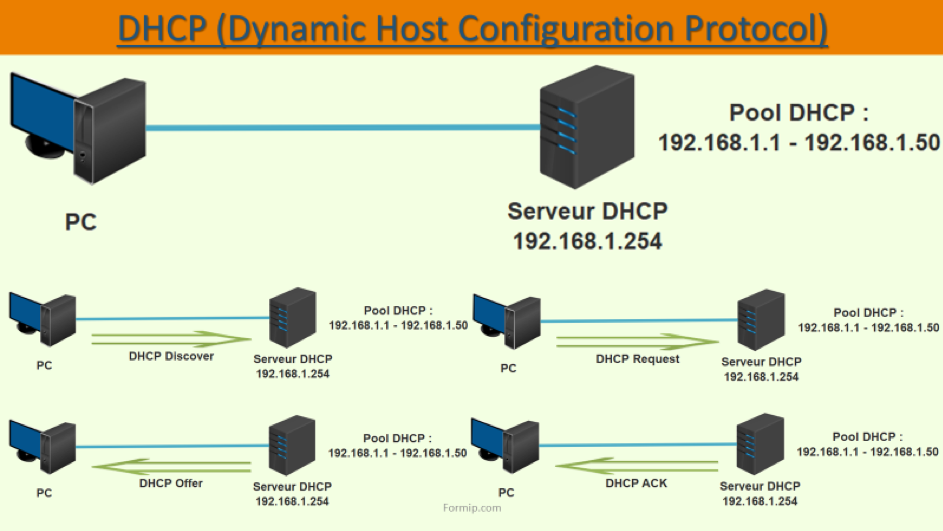

On va donc passer sur le routeur de droite pour lui configurer une IP et le déclarer en tant que « serveur DHCP ».

On lui affecte l’ip 192.168.1.254, sur son interface 0/0, avec la commande « ip address ».

La commande « ip dhcp pool » permet de donner un nom au pool DHCP.

Et avec la commande « network », on ajoute la plage ip, que le serveur DHCP attribuera aux hôtes.

On va maintenant voir, si l’hôte peut obtenir une adresse ip par le serveur DHCP :

La commande « ip address dhcp » activera le DHCP sur le port 0/0 de l’hôte.

Après quelques secondes, on pourra voir que le DHCP lui a bien attribué une IP qui est, dans l’exemple, la 192.168.1.1.

Par curiosité, on va aller regarder ce que le commutateur a stocké dans sa base de données du « DHCP snooping » avec la commande « show ip dhcp snooping binding » :

On voit bien notre entrée qui contient l’adresse mac et l’adresse IP de l’hôte.

Nous sommes maintenant prêts à configurer l’inspection dynamique de l’arp, qui ne se configure d’ailleurs qu’avec une seule commande : La commande « ip arp inspection vlan » + le numéro de vlan.

Dans l’exemple, il s’agit du vlan 10.

Désormais, le switch ira vérifier l’ensemble des paquets ARP sur les interfaces non approuvées.

Rappelez-vous que par défaut, l’ensemble des interfaces sont non trustées, c’est-à-dire non viables.

Hormis, celles qu’on vient de configurer et qui mènent droit vers le serveur DHCP légitime.

On va maintenant vérifier si ça fonctionne.

Pour ça, on va configurer l’ip 192.168.1.2 sur l’hôte, qui tentera une attaque avec la commande « ip address » :

Et on va tenter de pinguer à partir de l’hôte attaquant, vers le routeur DHCP :

On voit que le ping ne passe pas !

On va donc aller voir ce qu’en pense le switch.

Comme on peut le voir d’après les logs du switch, toutes les requêtes ARP de l’attaquant ont été abandonnées !

Le switch vérifie sa table ARP et les compare avec les informations de la base de données du « DHCP Snooping ».

Comme il ne voit aucune correspondance, les paquets sont donc supprimés.

La commande « show ip arp inspection » permet de voir le nombre de paquets ARP abandonnés :

Alors tout ça, c'est bien puisque l’attaquant a pu être stoppé, par contre, depuis la mise en place de l’inspection dynamique ARP, nous avons un autre problème.

Avant de voir ça, on va fermer le port de l’attaquant en lui faisant un « shutdown ».

On va maintenant voir ce qui se passe lorsque nous essayons d'envoyer un ping de l'hôte vers le routeur DHCP :

Le ping ne passe pas… Alors pourquoi depuis son activation, l’hôte ne peut plus accéder au serveur DHCP ?

Si on va voir du côté du switch, on peut voir que notre ping a généré des logs d’erreurs.

D’après ces logs, on peut en déduire que le switch supprime les réponses ARP du routeur DHCP vers l’hôte.

Par conséquent, comme le routeur DHCP n'a aucune idée de la façon d'atteindre l'hôte, le ping échoue.

Pour analyser la situation plus en profondeur, on va lancer un « show ip arp » sur l’host et le routeur DHCP :

Alors, pourquoi le switch ne traite pas la réponse ARP ?

Eh bien, le problème, c'est que le routeur DHCP utilise une adresse IP statique.

L’inspection dynamique de l’ARP vérifie la base de données du DHCP Snooping sur toutes les interfaces non approuvées.

C’est-à-dire non viable ou non trusté.

L’interface 0/3 du switch est viable côté DHCP snooping, mais pas coté de l’inspection dynamique ARP.

C’est pourquoi le paquet ARP est supprimé.

Pour résoudre ce problème, il y a 2 solutions :

- Soit de créer une entrée statique pour le routeur DHCP

- Ou bien, de configurer le port 0/3 du switch comme un port trusté, c’est-à-dire viable.

Nous allons donc voir les 2 solutions.

On va commencer par la première.

On va d’abord créer sur le switch une liste d'accès ARP qui autorise l’adresse IP et l’adresse MAC du routeur DHCP.

Ensuite, on va l’appliquer sur l’inspection dynamique de l’ARP :

Avec la commande « ip arp inspection filter » suivie du nom de la liste d’accès, puis du numéro de VLAN.

Avec cette config, le switch vérifiera d'abord la liste d'accès ARP et lorsqu'il ne trouvera aucune correspondance, alors il passera à la vérification de la base de données du DHCP Snooping.

Si on relance notre ping, ça devrait fonctionner :

L’autre façon de résoudre ce problème est de configurer l'interface 0/3 du switch comme étant approuvée par l’inspection dynamique ARP, avec la commande « ip arp inspection trust ».

L’inspection dynamique de l’ARP autorise tous les paquets ARP sur des interfaces de confiance.

C’est-à-dire trusté !

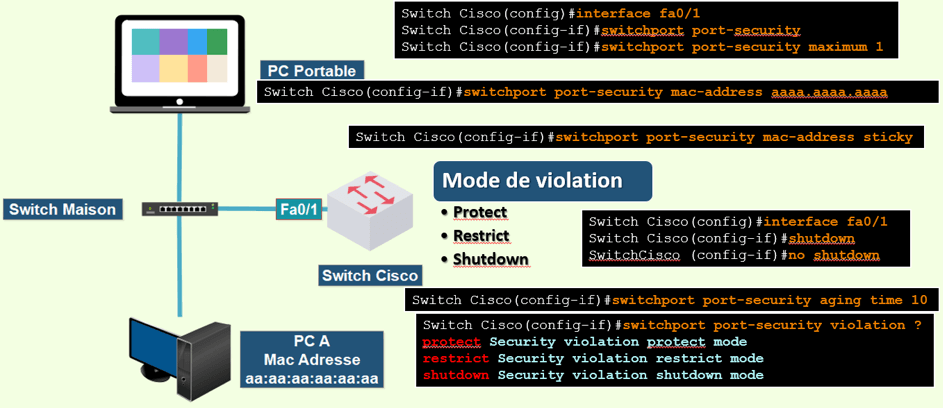

Avant de terminer le cours, nous allons parler rapidement de la commande « ip arp inspection limit rate ».

Par défaut, le trafic ARP est limité à 15 paquets par secondes sur les interfaces non trustées, c’est-à-dire qui ne sont pas de confiance.

Dans l’exemple, on passe de 15 à 10 paquets par seconde pour l’interface 0/1.

Et la dernière chose que nous allons voir est la commande « ip arp inspection validate » suivie d’un « ? » :

Cela permet d’ajouter des contrôles de sécurité supplémentaire :

- « dst-mac » : permet de vérifier l'adresse MAC de destination de l'en-tête Ethernet par rapport à l'adresse MAC cible du paquet ARP.

- « ip » : permet de vérifier les adresses IP invalides. Par exemple, celle en 0.0.0.0, 255.255.255.255 ou bien les adresses multicast.

- Et « src-mac » : permet de vérifier l'adresse MAC source de l'en-tête Ethernet par rapport à l'adresse MAC de l'expéditeur du paquet ARP.

Alors, il est possible d’activer qu'une de ces options en même temps.

Par exemple, si nous souhaitons activer la vérification par l’adresse MAC de destination, la commande sera « ip arp inspection validate dst-mac ».

Et c’est tout pour l’inspection dynamique de l’ARP.

C’est une fonctionnalité de sécurité très intéressante, mais assurez-vous d'avoir des listes d'accès ARP de configurées pour tous les appareils disposant d’adresses IP statiques, avant de l'activer.

Sinon, la majeure partie du trafic sera bloquée dès son activation…

En conclusion, l'implémentation de l'inspection dynamique de l'ARP (DAI) est cruciale pour contrer les attaques telles que l'arp spoofing, garantissant ainsi l'intégrité du réseau contre les menaces de type Man-In-The-Middle.

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip