WAN

WAN VPN PPP: UN WAN Est un réseau de communication qui fonctionne au-delà d'un réseau local LAN.

Ce sont dans les WAN, qu’on retrouve les fournisseurs d’accès à internet.

C’est eux qui relient les différentes entreprises, ou bien les utilisateurs particuliers.

Dans un WAN on peut y voir circuler différents types de trafic, comme de la voix, des données et de la vidéo.

C’EST LE WAN

Qui permet à des salariés d’une entreprise située en province dans un petit bureau de pouvoir communiquer avec leur siège social.

Et même, communiquer avec d’autres entreprises Partner.

C’est aussi grâce au WAN, que des utilisateurs peuvent travailler à différents endroits géographiques d’une même entreprise.

À partir de n’importe où, les utilisateurs peuvent accéder à l’ensemble du réseau.

INTERNET

Est de plus en plus utilisé pour faire du WAN d’entreprise, car c’est une technologie beaucoup moins chère que des liaisons dédiées et privées !

Topologie WAN

- Topologie en étoile.

Ici, l’accès des réseaux distant se fait par un routeur central.

Toutes communications entre les réseaux passeront systématiquement par ce routeur. L’avantage de cette topologie, c’est que la gestion est simplifiée pour un coût relativement bas.

Et l’inconvénient, c’est tout le flux de donnée passe par un seul lien. Si ce lien tombe, alors c’est l’ensemble du réseau qui tombe avec. - Topologie full mesh.

Ici, chaque routeur à une connexion directe avec les autres. Ce qui permet de fournir un haut niveau de redondance, mais pour un cout relativement élevé.

De plus, comme il y’a un lien pour chaque connexion entre routeurs, cela rend la configuration plus complexe… - Topologie partiellement maillée.

Réduis le nombre de connexions direct vers les routeurs.

Cette topologie fournit le meilleur équilibre entre le nombre de liens, la redondance, et la performance.

Les grandes entreprises utilisent une combinaison de ces 3 topologies.

- Une topologie partiellement maillée pour le cœur du réseau

- une topologie en étoile avec une redondance pour de gros sites

- et une simple topologie en étoile pour de petits sites distants qui ne sont pas critiques.

WAN DOUBLE SUPPORT

Alors, les temps d'indisponibilité du réseau peuvent être très couteux, côté productivité.

Pour augmenter cette disponibilité, beaucoup d’entreprises déploient une conception WAN à double support.

C’est-à-dire qu’ils choisissent 2 opérateurs WAN pour relier leurs réseaux.

Ce qui rend l’indisponibilité, beaucoup moins fréquente.

Si un opérateur tombe, et bien c’est le second qui prendra le relai.

Ce type de configuration est utilisé, quand le cout des temps d’arrêt de l’entreprise dépasse le cout du deuxième opérateur.

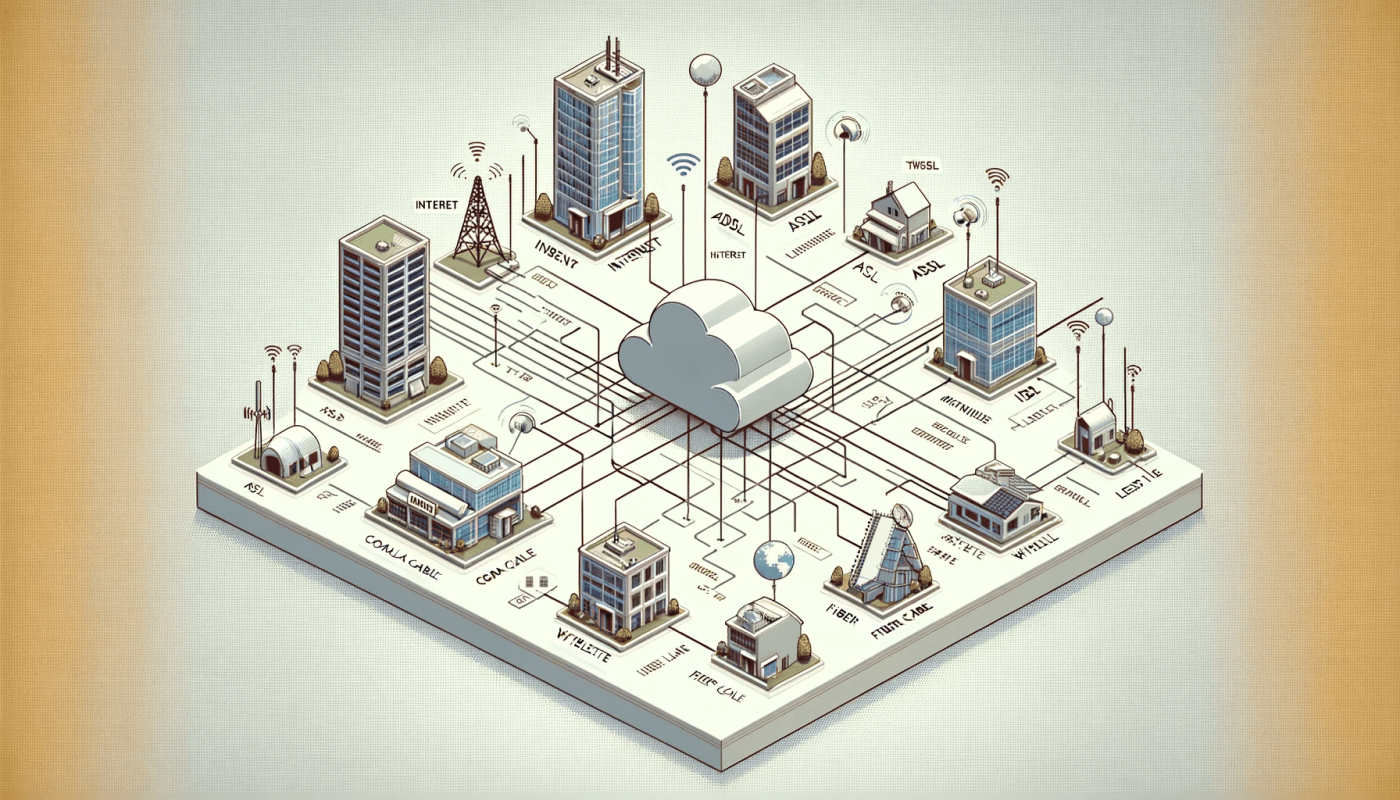

Connectivité WAN

Il existe de nombreuses options pour mettre en œuvre des solutions WAN .

Chaque option dispose de technologie, de vitesse et de cout différents.

Les connexions WAN peuvent être, soit :

- sur une infrastructure privée

- ou soit publique comme Internet.

Une liaison dédiée

C’est un lien point à point qui permet de connecter 2 sites WAN, en passant par un opérateur.

Ce type de ligne était très populaire dans le passé.

Mais aujourd’hui, les entreprises préfèrent plutôt utiliser un VPN en interne, car ça revient beaucoup moins cher !

Communications commutées

Téléphonie analogique avec le RTC

Et la téléphonie numérique, avec le RNIS.

COMMUTATION DE PAQUETS

Ce sont des liens mutualisés, que plusieurs clients peuvent utiliser. Ce qui rend le lien, moins cher qu’une liaison dédiée.

Comme technologie on a le Frame relais, ATM, ou encore le X.25.

Connexions publiques

Utilisent l'infrastructure d’Internet.

Depuis l’arrivée du VPN, Internet est devenu l’option la moins couteuse, tout en étant sécurisée et performante. On l’utilise très régulièrement pour permettre à un salarié de travailler de chez lui, ou d’autre site.

Généralement, le VPN est utilisé permettre au salarié d’une entreprise de travaillé de chez soit ou à partir d’un autre site.

HDLC

Un réseau local correspond à ce qui nous appartient. C’est-à-dire tout ce qui se connecte à notre box internet, ou bien dans le secteur du travail, cela pourrait correspondre à un bâtiment unique avec plusieurs salariés.

Si nous voulons nous connecter à d'autres réseaux et sortir de notre réseau local, nous devons passer par le réseau étendu. Il s’agit du WAN.

Pour obtenir cet accès, il faut faire appel à un fournisseur de service internet, par exemple Free ou Bouygues, ou bien demander une ligne dédiée pour accéder au WAN

Il y a 2 protocoles WAN que l’on va découvrir:

- HDLC

- PPP

Depuis la dernière version du CCNA, il n’y a plus besoin d’apprendre le protocole Frame-relay.

2 protocoles de niveau 2 :

- HDLC

Propriétaire Cisco. C’est un protocole qui supporte uniquement les liaisons synchrones et qui ne dispose pas d’option d’authentification. - PPP, qui lui, est normalisé, supporte les liaisons synchrones et asynchrones. Et possède une authentification avec les protocoles PAP et CHAP.

VPN

VPN gérés par un fournisseur

Les VPN qui sont gérés par un fournisseur de service internet peuvent offrir soit une connectivité de couche 2 ou bien une connectivité de couche 3.

Un VPN de couche 2

Est utile pour les clients qui exécutent leur propre infrastructure de couche 3 et qui demande une connectivité de couche 2 auprès de l’opérateur.

Dans ce cas, c’est le client qui doit gérer l’ensemble de son routage.

L’avantage qu’il a, comparer à un VPN de couche3, c’est que certaines applications ne fonctionnent que si les nœuds réseau sont dans le même réseau de couche 2.

Si on se place du côté client, alors on peut imaginer que le VPN MPLS de couche 2 est vu comme un gros switch virtuel.

Un VPN MPLS de couche 3

Est un sous-réseau IP, bien distinct, est utilisé sur chacun des sites client. Ici, c’est l’opérateur qui prendre en charge le routage.

Dans ce type de VPN, une relation est établie entre le routeur CE, et le routeur PE.

Le CE est côté client et PE côté fournisseur.

Si on se place du côté client, alors on peut imaginer que le VPN MPLS de couche 3 est vu comme un grand routeur virtuel.

VPN gérés par l'entreprise

C’est un moyen sécurisé, fiable et rentable pour relier le siège social, les sites distants et les salariés qui travaillent de chez eux.

On peut voir, un VPN comme un pont entre deux réseaux privés, et ce pont est construit sur un réseau public, comme internet.

Il permet aux périphériques du siège social à droite d’envoyer et de recevoir des données avec ses succursales à gauche, comme si elles étaient directement connectées.

Un VPN

Est un réseau privé virtuel construit dans une infrastructure de réseau public, comme internet.

Ils offrent une alternative peu couteuse aux connexions WAN privées .

Il est très utile dans les entreprises où les salariés sont très mobiles et qu’ils doivent se connecter au réseau de l'entreprise de n’importe où.

Deux types de réseaux VPN:

- Le VPN site à site

- Et le VPN d’accès à distance.

Un VPN de site À site

Est une simple extension d'un réseau WAN.

Les utilisateurs envoient et reçoivent du trafic à travers un équipement VPN qui est responsable d'encapsuler et de chiffrer le trafic pour l'envoyer par un tunnel VPN sur Internet vers un autre site VPN.

Et le VPN d'accès À distance

Est plutôt utilisé pour les personnes, qui travaillent de chez eux.

En général, ils utilisent un client VPN, comme le logiciel Cisco AnyConnect.

Avantages du VPN

- Économique, car il permet aux entreprises d'utiliser Internet, pour connecter des sites et utilisateurs distants à l’entreprise principale.

Ça évite d’utiliser des liens WAN dédiés, qui coûtent beaucoup plus cher ! - Extensibilité.

Comme le VPN utilise internet, il est très facile d’ajouter de nouveaux utilisateurs, et ce, sans modifier l’infrastructure. - Compatibilité, car n’importe quels utilisateurs qui disposent d’internet chez eux peuvent accéder à leur réseau d'entreprise.

- Sécurité:

Aujourd’hui, les VPN fournissent un haut niveau de sécurité, en utilisant des protocoles de cryptage et d'authentification pour protéger les données de tout accès non autorisé.

Les protocoles les plus utilisés pour cette sécurité sont l’IPsec et le SSL.

Tunnel IPsec

Permets de fournir quatre services de sécurité :

- Confidentialité:

C’est-à-dire que l'expéditeur peut chiffrer les paquets avant de les transmettre sur le réseau. - Intégrité des données:

c’est-à-dire que le récepteur peut vérifier que les données ont bien été transmises sans avoir été modifiées de quelque manière que ce soit. - Authentification

- Protection antireplay:

Permets de vérifier que chaque paquet est unique et n’a pas été dupliqué. Si des paquets arrivent en retard ou sont en double, alors ils seront automatiquement supprimés.

VPN GRÉ sur IPsec.

Bien que IPsec fournit une méthode sécurisée pour le tunneling des données sur un réseau IP, il a tout de même certaines limites.

Par exemple il ne prend pas en charge le multicast et les broadcast, ce qui empêche d’utiliser certains protocoles, comme ceux du routage.

C’est pourquoi le protocole GRÉ a été créé. Avec lui, il est possible d’exécuter des protocoles de routage sur l’IPSec.

DMVPN

C’est un VPN dynamique multipoint, qui permet de faire des tunnels IPsec et GRE directement entre les routeurs. Il supporte les protocoles de routage OSPF, EIGRP et BGP.

PPP et Multilink PPP

Une liaison point À point

Ou en série, fournis un chemin unique de communication WAN à partir d’un site d’entreprise vers un réseau distant, grâce à une ligne louée chez un opérateur.

Qu’on peut aussi appeler un provider.

Cette liaison permet donc de relier deux sites qui sont géographiquement éloignés

CSU/DSU

Au niveau des connectiques, le branchement se fait par un port série, et le boitier qui permet ce raccord est un boitier qui s’appelle CSU/DSU

Ça permet de relier un Lan à un WAN

Le boitier Csu/Dsu convertit les signaux numériques du routeur vers la liaison dédiée.

Le DSU est du côté entreprise et le CSU côté opérateur.

T1/E1

Une ligne T1 est l’équivalent d’une E1 en Europe.

Le protocole PPP

Signifie protocole point à point et permet d’encapsuler le transport du trafic IP sur des liaisons point à point.

Il fait partie de la couche 2 du modèle OSI, et c’est un protocole qui n’est pas propriétaire, contrairement à HDLC, qui lui est propriétaire Cisco, et donc ne peut être utilisé que sur des équipements de la marque Cisco.

PAP / CHAP

Le protocole PPP prend en charge 2 types d’authentification. Le PAP et le CHAP.

En PAP

Les données sont transmises clair sur le réseau, ce qui n’est pas très sécurisé.

Le seul avantage qu’on pourrait lui trouver c’est qu’il demande peu de ressource pour tourner, ce qui est idéal pour de petits systèmes.

CHAP

Sur une infra plus grande, il est préférable d’utiliser le protocole CHAP, qui est beaucoup + sécurisé, car régulièrement, il va vérifier si l’authentification est bonne entre les 2 bouts.

Mise à jour CCNA

Depuis l’arrivée de la dernière version du CCNA, cisco à ajouter dans son programme, la configuration d’agrégation de liens série PPP.

C’est-à-dire le PPP Multilink.

PPP Multilink

Tout comme EtherChannel en Ethernet, le PPP Multilink permet de regrouper virtuellement plusieurs liaisons séries, en une seule interface virtuelle.

Ce qui permet d’augmenter la bande passante et de mettre en place une redondance pour avoir plus de disponibilité.

Comme pour le PPP, sa configuration doit être effectuée des deux côtés de la liaison.

La configuration se fait en 2 Étapes :

- Il faut d’abord créer l’interface virtuelle Multilink

- Et ensuite, configurer les interfaces séries qui seront groupées dans le multilink.

Pour Résumer le WAN et le VPN

PPP fonctionne sur la couche de liaison de données qui a été divisée en deux parties :

- NCP

- LCP

LCP se charge de la mise en place du lien. Et NCP s’assure que l’on puisse envoyer divers protocoles IP sur ce lien. Par exemple l’IPv6 , ou même CDP.

Il existe deux protocoles d’authentification pour PPP :

- On a le PAP, qui est une authentification sans cryptage. C’est-à-dire que les mots de passe circulent en clair sur le réseau.

- Et on a le CHAP, qui dispose lui, d’une authentification cryptée.

Parmi les nouveautés de la dernière version du CCNA, se trouve la configuration d’agrégation de liens série PPP, plus connu sous le nom de PPP Multilink.

Comme un Etherchannel en Ethernet, le PPP Multilink permet de regrouper virtuellement plusieurs liaisons en une seule interface virtuelle. Ce qui permet aussi d’augmenter la bande passante et d’avoir de la redondance sur son lien.

Coté configuration, on créer d’abord l’interface virtuelle multilink, et ensuite on configure les interfaces séries à intégrer dans le groupe !

Il faut bien entendu que le numéro de groupe multilink corresponde dans la configuration des interfaces !

VPN (Virtual Private Network)

Le VPN permet de rendre un réseau public, comme internet, aussi sûr qu’une ligne privée en fournissant 4 éléments !

- Confidentialité : Cela signifie que personne ne pourra lire les données que l’on envoie, car on peut crypter le trafic

- Authentification : qui permet de nous assurer que l’expéditeur des données est bien un périphérique légitime ! Par exemple en mettant en place une méthode d’authentification par mot de passe !

- Intégrité : garantis que personne n'a modifié nos données.

- Anti-replay : qui empêche des personnes malveillantes de copier certains paquets pour les envoyer plus tard afin d’essayer d’usurper des identités !

L'utilisation d'un VPN et d'Internet est peu coûteuse, sécurisée et également très évolutive. Il est plus facile d’obtenir une ligne ADSL ou fibre, qu’une liaison privée.

Il existe un certain nombre de protocoles différents que l’on peut utiliser pour créer un VPN. Une des méthodes les plus courantes de créer un VPN est l’« IPSEC ».

IPSEC

N'est pas un protocole, mais une sécurité qui a été ajoutée pour la couche réseau. Car le protocole IP n'a rien qui puisse authentifier ou chiffrer les paquets IP, ou même vérifier leur intégrité.

Lorsque l’on configure IPSEC, on peut choisir entre plusieurs protocoles de cryptage. Les plus courants sont le MD5 et SHA ! Et on a aussi plusieurs options d’authentification par exemple les mots de passe ou les certificats !

Une autre méthode VPN populaire est le VPN SSL.

Quand on navigue sur le web, la plupart des sites sont en « HTTPS » qui utilise SSL.

Alors pour le CCNA, il n’y a pas besoin de connaitre la configuration d’un VPN IPsec ou SSL, car il s’agit d’une spécification, et il y’a cursus « sécurité » pour approfondir le sujet !

Par contre il faut savoir comment configurer un tunnel, mais sans les détails de sécurité, comme le cryptage, l’authentification ou l’intégrité des données !

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.