Table of Contents

Le 21 février 2025, le monde de la cryptomonnaie a assisté à l’un des événements les plus marquants de son histoire : des hackers nord-coréens sont parvenus à dérober plus de 1,5 milliard de dollars en cryptomonnaies à Bybit, la deuxième plus grande plateforme d’échange de crypto. Il s’agit de la plus grosse fraude crypto jamais enregistrée, dépassant largement l’attaque de 625 millions de dollars du Ronin Network en 2022. Cet incident illustre à quel point la sécurité et la vigilance restent des priorités absolues dans un secteur en pleine expansion.

Contexte : Hot wallets et cold wallets

Pour comprendre ce qui s’est passé, commençons par expliquer deux notions fondamentales :

Hot wallet

Pensez à un “portefeuille” qui contient la “petite caisse” de votre entreprise. Ces fonds sont constamment à disposition, pour traiter les opérations quotidiennes comme les retraits des utilisateurs et les échanges de tokens. C’est très pratique, mais cela s’accompagne de risques : ces portefeuilles sont connectés à Internet, et sont donc plus exposés aux cyberattaques.Cold wallet

Au contraire, un cold wallet se rapproche d’un coffre-fort dans une banque, où l’on conserve l’essentiel des réserves. Ces fonds sont généralement hors ligne (offline), et donc plus difficiles à pirater. Quand un hot wallet est trop plein ou trop vide, la plateforme transfère la différence depuis ou vers le cold wallet pour maintenir une liquidité suffisante et limiter les pertes potentielles en cas d’attaque.

L’attaque : altération du processus de signature multi-sig

Bybit a recours à une technologie baptisée multi-sig (pour “multi-signature”). Imaginez un coffre qui ne peut s’ouvrir qu’avec plusieurs clés détenues par des personnes différentes. Pour transférer des fonds, on a besoin de l’autorisation de plusieurs membres de l’équipe.

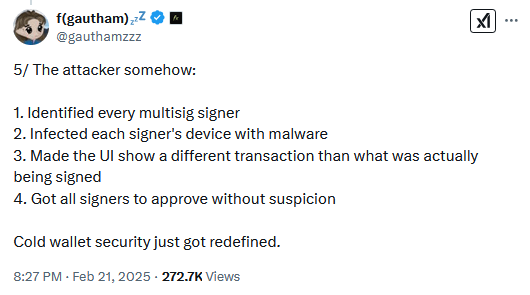

Le 21 février, lors d’un transfert de routine depuis le cold wallet vers un hot wallet (pour réapprovisionner les fonds nécessaires aux opérations courantes), les hackers ont déployé une stratégie particulièrement sophistiquée :

- Infiltration du réseau interne : Ils ont d’abord pénétré l’infrastructure de Bybit et observé les procédures internes.

- Infection ciblée : Les employés clés impliqués dans le processus de signature multi-sig ont été infectés par un logiciel malveillant.

- Fausse interface : Au moment où l’équipe de Bybit a voulu signer la transaction pour déplacer les fonds, les hackers ont modifié l’interface du logiciel de gestion des portefeuilles. Tous les ingénieurs voyaient alors un faux récapitulatif de transaction mentionnant la bonne adresse de destination.

- Contrat intelligent piraté : En réalité, la transaction signée changeait la logique du contrat intelligent du cold wallet et envoyait les 400 000 ETH et stETH (d’une valeur de plus de 1,5 milliard de dollars) directement vers une adresse contrôlée par les hackers.

Qui est derrière l’attaque ?

Selon des experts en cybersécurité et des “détectives” de la blockchain (tels que Arkham et ZachXBT), derrière cette attaque historique se cache le groupe Lazarus, un syndicat de cybercriminalité directement financé et soutenu par l’État nord-coréen. Contrairement aux groupes de hackers indépendants, Lazarus n’agit pas uniquement pour l’appât du gain : ses attaques servent à financer le programme militaire et nucléaire de la Corée du Nord.

Le groupe Lazarus a déjà mené certains des plus grands cybercasses de l’histoire, ciblant banques, plateformes crypto et protocoles DeFi :

- Axie Infinity (Ronin Bridge) – 625 millions de dollars (2022)

- WazirX – 230 millions de dollars

- Harmony Bridge – 100 millions de dollars

- Atomic Wallet – 100 millions de dollars

- Stake – 41 millions de dollars

- Et maintenant, Bybit : 1,5 milliard de dollars

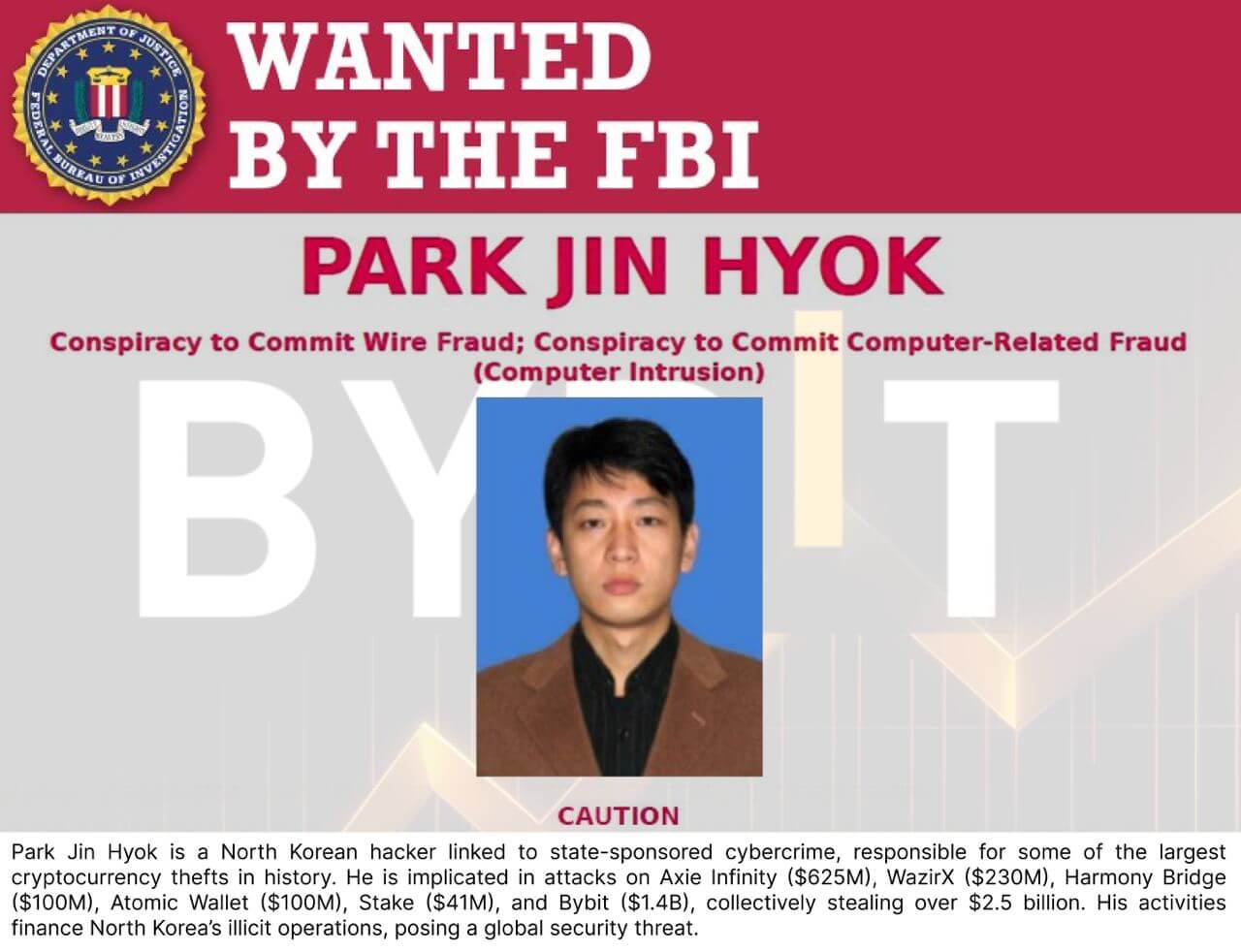

Au cœur de cette organisation criminelle, trois figures clés sont connues des services de renseignement : Kim IL, Jon Chang Hyok et surtout Park Jin Hyok, considéré comme le cerveau de l’opération Bybit.

Park Jin Hyok : le hacker derrière le casse de Bybit ?

Park Jin Hyok est un pirate informatique nord-coréen recherché par le FBI pour son implication dans de nombreuses cyberattaques mondiales. Diplômé de l’université Kim Chaek à Pyongyang, il a travaillé pour Chosun Expo, une fausse entreprise servant de couverture au groupe Lazarus.

Son CV criminel est impressionnant :

- Il est l’un des auteurs de WannaCry, le ransomware qui a frappé plus de 150 pays en 2017.

- Il a orchestré plusieurs attaques sur des banques et institutions financières internationales.

- Il est suivi de près par les services de renseignement américains et sud-coréens depuis des années.

- Malgré les preuves accablantes, le régime nord-coréen nie officiellement son existence.

Avec Bybit, Park Jin Hyok a orchestré le plus grand vol de cryptomonnaies jamais enregistré. Il a exploité des techniques avancées de cyber-espionnage, combinant ingénierie sociale, malware ciblé et manipulation des interfaces pour tromper les signataires de la transaction multi-sig.

Cette attaque renforce encore plus la réputation de Lazarus comme étant le groupe de hackers le plus dangereux au monde. Son mode opératoire, alliant espionnage étatique et cybercriminalité, en fait une menace persistante pour l’industrie financière mondiale.

Conséquences et réactions

Stabilité de Bybit

Malgré le choc, Bybit a annoncé disposer de réserves suffisantes (environ 20 milliards de dollars) pour couvrir les pertes, assurant ainsi à ses utilisateurs que leurs fonds resteraient en sécurité. Surprenamment, malgré le vol massif, Bybit a continué à fonctionner normalement. L’entreprise affirme que seul son cold wallet Ethereum a été compromis, tandis que ses hot wallets, warm wallets et autres cold wallets restent sécurisés. Contrairement à d’autres plateformes qui suspendent leurs transactions après une attaque majeure, Bybit a temporairement suspendu ses transactions pour mener l’enquête, avant de reprendre ses activités et maintenir les retraits actifs, ce qui est inhabituel après une perte de cette ampleur. Cette approche vise à rassurer davantage les utilisateurs et éviter la panique sur le marché.

Record de prime

Pour récupérer ses fonds, Bybit a lancé un programme de récompense pouvant aller jusqu’à 10% du montant volé (soit environ 140-150 millions de dollars) à quiconque parviendrait à aider à identifier ou récupérer les cryptomonnaies dérobées.

Impact sur les protocoles et acteurs crypto

Un événement de cette ampleur soulève immédiatement des inquiétudes quant à son impact sur d’autres acteurs de l’écosystème crypto. La société Ethena Labs a rapidement précisé qu’aucun de ses actifs n’était stocké sur Bybit, limitant ainsi les risques de contagion. Elle a toutefois reconnu une exposition de moins de 30 millions de dollars en pertes latentes, soit moins de la moitié de son fonds de réserve. Pendant ce temps, d’autres protocoles réévaluent leur propre exposition à Bybit pour s’assurer qu’ils ne courent aucun risque.

Blanchiment des fonds volés : une opération minutieusement orchestrée

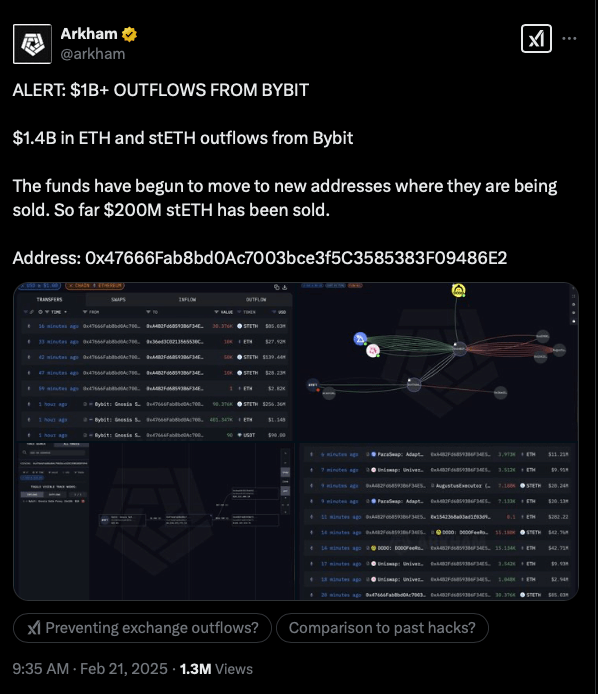

Dès que les fonds volés ont été transférés vers l’adresse contrôlée par les hackers, un processus de blanchiment sophistiqué a immédiatement commencé. L’objectif est clair : rendre ces fonds intraçables et éviter qu’ils ne soient récupérés par les forces de l’ordre, les chasseurs de primes ou même d’autres hackers cherchant à intercepter le butin. Pour cela, les attaquants ont mis en place une stratégie en plusieurs étapes visant à brouiller les pistes.

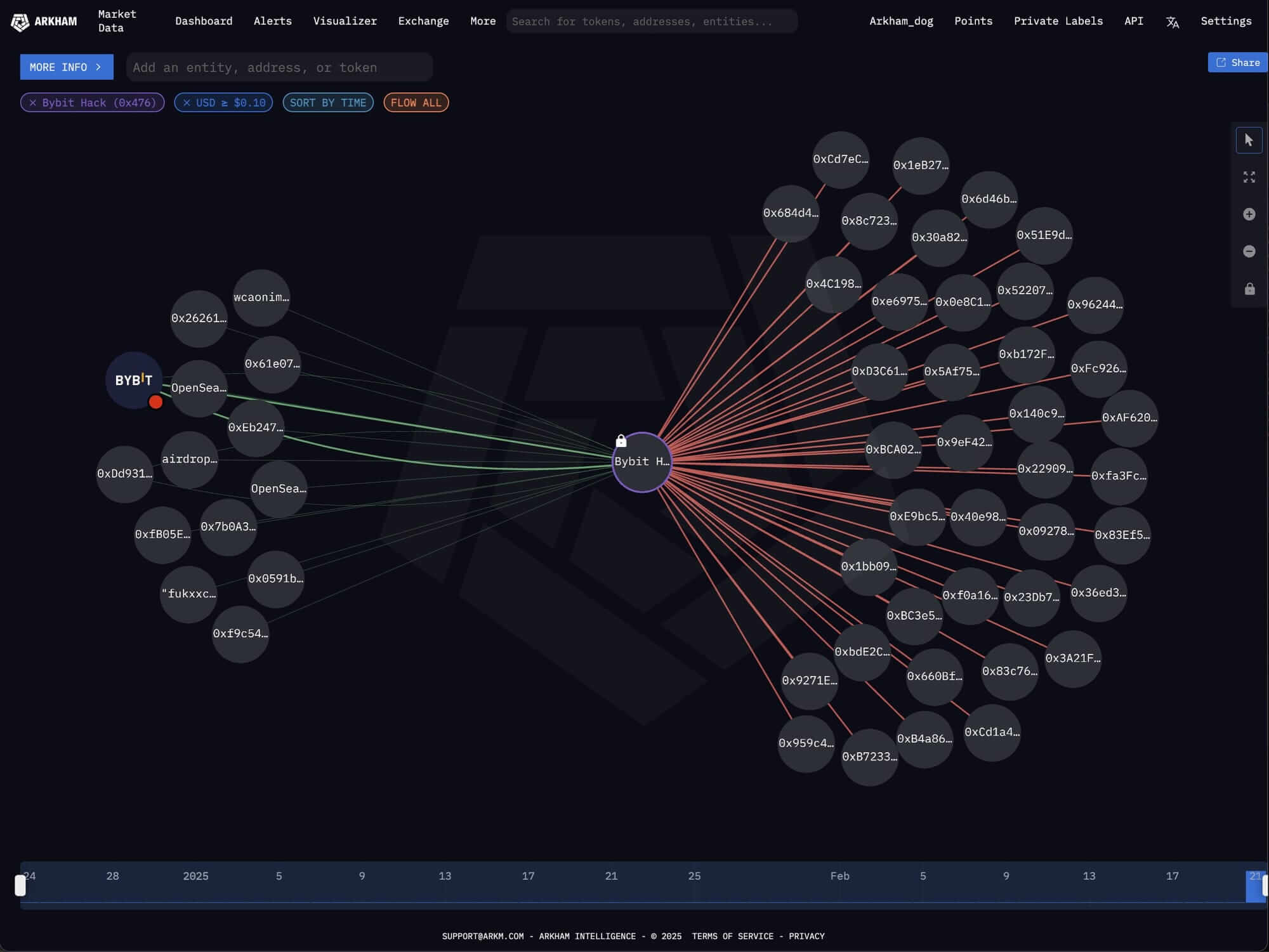

La première phase a consisté à fragmenter les fonds sur plusieurs portefeuilles. À 3h35 PM UTC, Arkham Intelligence a détecté un flux massif de sorties d’ETH depuis Bybit vers une adresse suspecte, 0x47666Fa...F09486E2. Moins de 20 minutes plus tard, cette adresse a commencé à disperser les fonds en envoyant 10 000 ETH (environ 27 millions de dollars) vers plusieurs nouveaux portefeuilles. Cette technique, appelée dispersion en cascade, complique considérablement l’analyse des transactions et rend la surveillance plus difficile en multipliant les points d’entrée et de sortie des fonds.

Ensuite, les attaquants ont exploité les échanges décentralisés (DEX) comme Uniswap, ParaSwap et DODO, une plateforme populaire en Chine. Ces plateformes offrent un avantage stratégique majeur : elles ne nécessitent aucune vérification d’identité (KYC), ce qui permet aux hackers d’échanger les dérivés de ETH et le stETH volés contre d’autres cryptomonnaies de manière totalement anonyme. De plus, en fragmentant davantage les fonds en plusieurs actifs numériques, ils compliquent encore le suivi des transactions.

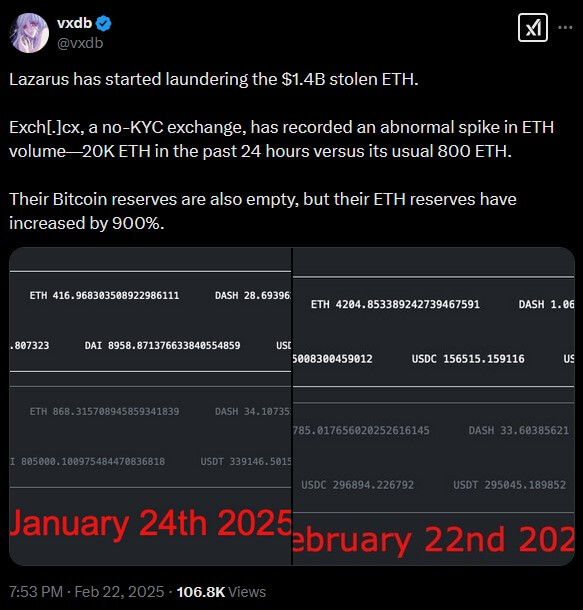

Un élément troublant a ensuite été relevé sur Exch[.]cx, un exchange sans KYC qui a soudainement enregistré une augmentation massive du volume d’ETH échangé. En l’espace de 24 heures, plus de 20 000 ETH y ont été échangés, contre une moyenne habituelle de 800 ETH. De plus, alors que ses réserves de Bitcoin sont à zéro, ses réserves d’ETH ont bondi de 900%, laissant penser que les hackers y déposent et échangent activement leurs fonds. Cette plateforme pourrait servir d’intermédiaire avant une conversion en monnaies fiat ou en stablecoins, comme l’USDT, pour faciliter des retraits discrets.

Une autre tactique redoutable consiste à utiliser des mixeurs de transactions tels que Tornado Cash (quoique ces derniers ne sont plus ce qu'ils étaient avant ...). Ces services prennent des fonds provenant de diverses sources, les mélangent, puis les renvoient à de nouvelles adresses de manière aléatoire, brisant ainsi tout lien entre l’expéditeur et le destinataire. Malgré les sanctions et restrictions imposées par les autorités américaines, Tornado Cash reste l’un des outils les plus utilisés par le groupe Lazarus. Il est également possible que les hackers convertissent une partie des fonds en Monero (XMR), une cryptomonnaie axée sur la confidentialité, dont le protocole masque automatiquement l’origine, la destination et le montant des transactions.

Une fois ces différentes étapes de blanchiment terminées, les hackers disposent de plusieurs options pour réinjecter ces fonds dans l’économie réelle. Ils peuvent transférer leurs actifs vers des exchanges offshore peu réglementés, où des retraits en monnaies fiat sont possibles sans vérification rigoureuse. Une autre alternative est l’achat d’actifs numériques comme des NFT ou des biens immobiliers, rendant les fonds encore plus difficiles à tracer et récupérer.

Ce qu’il faut retenir

Cette attaque met en lumière plusieurs failles critiques dans la sécurité des plateformes crypto :

- Les multi-signatures ne sont pas infaillibles si les signataires humains peuvent être compromis.

- Les cold wallets ne sont pas automatiquement sûrs : si l’interface utilisateur est altérée, même les transactions légitimes peuvent être détournées.

- Les attaques par chaîne d’approvisionnement (supply chain attacks) deviennent plus sophistiquées, rendant difficile la détection des manipulations.

- Le facteur humain reste le maillon faible, peu importe la robustesse des mesures de sécurité.

Ces leçons doivent inciter les plateformes crypto à renforcer leurs défenses en intégrant des mécanismes de vérification plus stricts, comme la validation sur des hardware wallets indépendants.

Un piratage de 1,5 milliard de dollars sans que l’exchange ne s’effondre immédiatement est du jamais vu. Si Bybit parvient à gérer cette crise avec transparence et réactivité, cela pourrait en fait renforcer la confiance des investisseurs, prouvant que l’échange est suffisamment solide pour absorber des chocs extrêmes.

À l’inverse, une mauvaise communication ou des révélations troublantes sur des failles internes pourraient transformer cet incident en un désastre similaire à l’effondrement de FTX, qui avait provoqué un effet domino sur l’ensemble du marché.

L’avenir de Bybit dépendra donc de sa capacité à regagner la confiance de ses utilisateurs et à renforcer ses protocoles de sécurité.

Des questions pour vous !

Les prochaines jours seront décisives. L’ensemble du secteur crypto observe attentivement Bybit pour voir comment l’entreprise va gérer cette crise. Plusieurs questions restent en suspens :

- Bybit pourra-t-il récupérer une partie des fonds volés ?

- L’exchange réussira-t-il à maintenir la confiance des utilisateurs après cette attaque historique ?

- La plateforme révèlera-t-elle comment les signataires multi-sig ont été compromis ?

- Les forces de l’ordre et les experts blockchain réussiront-ils à identifier les responsables ?

Ces interrogations détermineront si Bybit parvient à limiter les dégâts et à prouver sa résilience, ou si l’incident marquera le début d’une perte de confiance irréversible

Dans un monde où les échanges numériques se multiplient et où les sommes en jeu sont astronomiques, comment pensez-vous que les plateformes et les utilisateurs peuvent mieux se protéger contre ce type d’attaque sophistiquée ?

N’hésitez pas à partager vos réflexions, astuces de sécurité ou expériences personnelles : le débat est ouvert !