Les attaques d'usurpation d'identité :

Les différentes attaques qui vont suivre se basent principalement sur l’usurpation d’identité…

On commence par l’attaque « Spoofing ».

L'usurpation d'identité est une tactique sournoise utilisée par les cybercriminels pour se faire passer pour quelqu'un d'autre, compromettant ainsi la confidentialité et la sécurité des informations personnelles et sensibles.

SPOOFING ATTACK

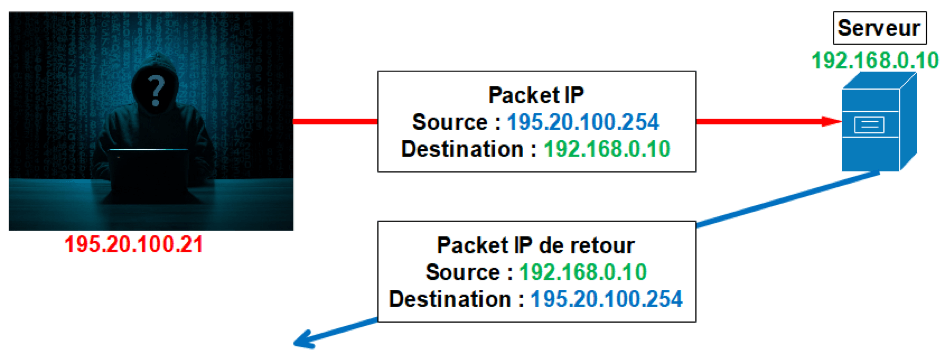

Par exemple, lorsqu'une machine envoie un paquet IP, tout le monde s'attend à ce que l'adresse IP source soit la propre adresse IP de la machine qui envoie.

Et c’est pareil pour l'adresse MAC source dans la trame Ethernet qui devrait être la propre adresse MAC de l'expéditeur.

Et c’est la même chose, pour les services du type DHCP ou DNS.

Par exemple, si un PC envoie une requête DHCP ou DNS, eh bien, ce même PC s’attendra à recevoir une réponse d'un serveur DHCP ou DNS, qui serait légitime et approuvé.

Comme les adresses et les services ont tendance à être implicitement approuvés, c’est pourquoi les attaques d'usurpation d'identité se concentrent sur la vulnérabilité.

C’est-à-dire qu’ils vont remplacer les valeurs attendues par des valeurs falsifiées.

Dans l’exemple, l’attaquant envoie un paquet avec une adresse IP source usurpée au lieu de sa propre adresse.

Lorsque la cible reçoit ces paquets, elle envoie le trafic de retour à l'adresse usurpée plutôt qu'à l'adresse réelle de l'attaquant.

Si l'adresse usurpée existe, alors un hôte sans méfiance, avec cette adresse, recevra le paquet.

Et si l'adresse n'existe pas, le paquet sera alors transféré puis abandonné plus loin dans le réseau.

Une personne malveillante pourrait aussi envoyer des adresses MAC usurpées, dans le but de fausser les tables de correspondances utilisées par des commutateurs de couche 2 ou bien même fausser des tables ARP utilisées par des routeurs.

Ce type d’attaque pose également un problème sur des serveurs DHCP, car si les demandes DHCP contiennent des adresses MAC usurpées, alors ça ira remplir la table d’allocation IP du serveur DHCP, ne laissant plus de place à d’autres clients, pour une utilisation normale.

L'usurpation d'identité, souvent perpétrée à travers des techniques de phishing sophistiquées, peut entraîner des conséquences dévastatrices telles que le vol d'identité et la fraude financière.

ATTAQUES PAR DENI DE SERVICE (DENIAL-OF-SERVICE)

Passons maintenant aux attaques de déni de service qui sont aussi très répandues.

Dans le fonctionnement normal d'une application métier, les clients ouvrent des connexions aux serveurs d'entreprise pour échanger des informations.

C’est-à-dire que les utilisateurs ouvrent un navigateur Web vers le site de l'entreprise, ce qui a pour effet d’ouvrir une connexion TCP avec ce dernier. C’est à ce moment que des échanges peuvent avoir lieu, ou bien qu’une transaction peut être effectuée.

Alors, si tous les utilisateurs se comportent bien, les serveurs d’entreprises ne devraient jamais être surchargés.

Ce qui veut dire que de nombreuses transactions peuvent avoir lieu sans problème…

Désormais, supposons qu'un utilisateur malveillant trouve un moyen d'ouvrir une connexion au serveur l’entreprise.

La connexion TCP commence lorsque l'utilisateur malveillant envoie un paquet SYN au serveur, sauf qu’ici, l'adresse IP source est remplacée par une fausse adresse.

Le serveur va donc ajouter la connexion TCP à sa table client et répondra à la fausse adresse avec un « SYN-ACK ».

Vu que la fausse adresse n'a rien demandé, il n’y aura pas de réponse ACK, pour terminer cette négociation TCP en 3 étapes.

Cette connexion reste donc incomplète dans la table du serveur jusqu'à ce qu'elle expire et soit supprimée.

Pendant ce temps, l'attaquant peut de nouveau lancer de nouvelles connexions frauduleuses jusqu’à ce que la table de connexion du serveur soit full.

Ce qui bloquera les connexions TCP, des utilisateurs légitimes, qui ne pourront plus lancer de transaction pour l’entreprise.

Lorsqu'un attaquant est en mesure d'épuiser les ressources système, eh bien l’ensemble de ses services devient indisponible ou se bloque.

C’est ce qu’on appelle une attaque par déni de service (DoS : Deny of Service) car elle refuse le service aux utilisateurs.

Ce type d’attaque peut même aller encore bien plus loin, en faisant participer de nombreux systèmes qui n’ont rien demandé.

Dans ce cas, l’attaquant va installer un ordinateur quelque part sur internet, qui va contrôler un ensemble d’autres systèmes, en les infectant par un code ou logiciel malveillant.

Chaque machine deviendra alors silencieusement un « bot » qui fonctionne normalement et attendra les ordres de l’ordinateur « Maitre ».

Et lorsque le moment sera venu de commencer une attaque, le contrôleur enverra une commande à chaque bot, pour leur dire de lancer une attaque par déni de service, contre une cible.

C’est ce qu’on appelle une attaque par déni de service distribué (DDoS : Distributed Denial of Service), parce que l'attaque est distribuée sur un grand nombre de bots, qui inonde ou attaque la même cible.

L'usurpation d'identité est une menace persistante dans le paysage numérique moderne, exigeant une sensibilisation continue et des pratiques de sécurité renforcées pour contrer ses effets dévastateurs.

ATTAQUES DE RÉFLEXION ET D'AMPLIFICATION

Nous allons maintenant voir un autre type d’attaque qui consiste à forcer la cible à traiter un trafic usurpé pour qu’il le transfère vers un client légitime…

Si on se base sur l’image, dans ce type d’attaque, le serveur n’est pas la cible prévue.

L’objectif est d'amener le serveur à refléter cet échange vers l'adresse usurpée, qui est la cible.

C'est ce qu’on appelle une attaque par réflexion (reflection attack).

Le serveur qui reflète le trafic vers la cible est appelé un « reflecteur ».

L'attaquant peut aussi envoyer les paquets usurpés à plusieurs réflecteurs, ce qui provoquerait la réception de plusieurs copies du trafic par la cible…

Le principal but de ce type d’attaque est de consommer de la bande passante.

ATTAQUE : « MAN-IN-THE-MIDDLE »

Nous allons maintenant parler d’une attaque qui se traduirait en français par « L’homme du milieu ».

Cette attaque consiste à écouter les données qui passent d'une machine à une autre, en évitant la détection.

C’est-à-dire que l’attaquant se place tranquillement au milieu du chemin de communication, et se fait passer pour un intermédiaire des deux cibles.

Ce type d'attaque exploite la table ARP que chaque hôte gère pour communiquer avec d'autres hôtes, de leurs propres réseaux locaux.

Normalement, si un hôte doit envoyer des données à un autre, il recherche l'hôte de destination dans sa table ARP.

Si une entrée est trouvée, la trame Ethernet peut alors être envoyée directement à l'adresse MAC de destination.

Sinon, l'expéditeur doit diffuser une demande ARP en broadcast, qui contient l'adresse IP de la destination, et il devra attendre que le destinataire lui réponde avec sa propre adresse MAC.

On va maintenant détailler le processus de l’attaque sur l’image.

- À l'étape 1, le client diffuse une requête ARP pour savoir quelle adresse MAC est utilisée par l'hôte qui porte l’IP 192.168.0.10.

- À l'étape 2, la demande ARP est envoyée, en broadcast, à tous les hôtes du domaine.

Ce qui permet à l'attaquant de recevoir cette requête ARP et de se préparer à exploiter les informations qu’il aura apprises.

Alors, le vrai client qui porte l’IP 192.168.0.10 répondra avec sa propre réponse ARP et sa véritable Mac Adresse.

Et c’est là que porte toute la finesse de cette attaque…

- Car à l’étape 3, l'attaquant va attendre simplement un bref instant avant d’envoyer une réponse ARP usurpée, qui contient sa propre adresse MAC.

Donc, l'objectif de l'attaquant est d’envoyer la dernière réponse ARP, dans le but que tous les autres hôtes mettent à jour leurs tables ARP avec les informations les plus récentes.

Ce processus empoisonne donc l'entrée des tables ARP de tous les systèmes qui auraient reçu la réponse ARP usurpée.

Et comme ça, tout système infecté transmettra aveuglément le trafic à l'adresse MAC de l'attaquant qui se fait passer pour la destination.

Dans ce type de hack, dès qu’un attaquant se place entre 2 hôtes, eh bien, il peut écouter l’ensemble des communications entre ces deux hôtes.

Et il peut aussi modifier les données qui transitent.

L'usurpation d'identité est un crime en constante évolution qui nécessite une vigilance accrue et des mesures de sécurité adéquates pour protéger les individus et les organisations contre ses effets néfastes.

RÉSUME DES ATTAQUES PAR USURPATION D'ADRESSE OU USURPATION D'IDENTITÉ

|

Objectif |

DoS/DDoS |

Reflection |

Amplification |

Man-in-the-Middle |

|

Épuiser les ressources ou planter le système |

Oui |

Non |

Non |

Non |

|

Tromper un hôte pour envoyer du trafic vers la cible |

Non |

Oui |

Oui |

Non |

|

Écouter le trafic |

Non |

Non |

Non |

Oui |

|

Modifier le trafic |

Non |

Non |

Non |

Oui |

Lorsque vous travaillez sur différents types d'attaques d'usurpation d'adresse, n'oubliez pas que le principal but de l'attaquant est de dissimuler son identité et de tromper d'autres systèmes, et ce, de manière malveillante.

Le tableau répertorie les concepts et les caractéristiques de chaque type d’attaque d'usurpation d'identité ou d'adresse.

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip