À l’origine, la norme 802.11 ne supportait qu'une seule méthode de cryptage sans fil : c’était le WEP.

On a vu précédemment que le WEP n’est plus adapté pour la sécurité d’aujourd’hui et qu’il dispose de nombreuses faiblesses.

On va donc voir d’autres options permettant de crypter les données et de les protéger, quand ils circulent librement dans les airs.

TKIP

Le protocole TKIP (Temporal Key Integrity Protocol), a été développé pour remplacer le WEP, qui était devenu très vulnérable…

Ce protocole ajoute plusieurs fonctionnalités de sécurité que nous allons détailler tout de suite :

- Le « MIC » (Message Integrity Check), est un algorithme très efficace qui permet de hacher chaque trame tout en vérifiant l’intégralité du message, ce qui empêche la falsification des données.

- Le « time stamp » est un horodatage ajouté dans le MIC, pour empêcher des attaques qui tenteraient de relire ou réutiliser les Trames Ethernet.

- L’Adresse MAC de l'expéditeur est incluse dans le MIC, ce qui donne une preuve permettant de justifier la source de la trame.

Le Compteur de séquence TKIP (TKIP sequence counter) est une fonction qui permet de fournir un enregistrement des trames envoyées par une adresse MAC unique, ce qui empêche de nouveau les attaques de relecture des trames.

Il dispose aussi d’un Algorithme de mélange de clés (Key mixing algorithm) qui va calculer une clé WEP de 128 bits, unique pour chaque trame.

Longer initialization vectore (IV) : il dispose d’une fonctionnalité d’initialisation de vecteur qui lui permet de doubler sa valeur par rapport au WEP, ce qui signifie que ça passe de 24 à 48 bits.

Ce qui rend pratiquement impossible d'épuiser toutes les clés WEP.

Pour résumer rapidement par rapport au WEP, le TKIP dispose de quatre algorithmes supplémentaires :

- Un code d'intégrité de message, souvent dénommé « Michael », le MIC (Message Integrity Code) assure que le message n'a pas été modifié.

- Un compteur pour les vecteurs d'initialisation qui ressemble fortement au numéro de séquence des paquets dans TCP

- Une génération périodique d'une nouvelle clé temporaire, qui est elle-même dérivée de la clé principale

- Et une génération de sous-clé, pour chiffrer un paquet (key mixing) à partir de la clé temporaire et d'un vecteur d'initialisation.

Le protocole TKIP est devenu une méthode de sécurité relativement sûre, permettant de gagner du temps jusqu'à ce que la norme 802.11i puisse être révisée.

Car il existe aussi des attaques contre ce protocole.

C’est pourquoi il est conseillé de l’éviter si une méthode plus sécurisée est disponible.

En fait, le TKIP a même été déconseillé dans la norme 802.11, avec l’amendement de 2012.

CCMP

On va maintenant passer sur le protocole CCMP (The Counter/CBC-MAC Protocol) qui est considéré comme plus sûr que le TKIP.

Le CCMP se compose de deux algorithmes :

- Un compteur de chiffrement AES (The Advanced Encryption Standard)

- Et d’un Code d'authentification des messages (Cipher Block Chaining Message Authentication Code [CBC-MAC]) utilisé pour en vérifier l'intégrité (Message Integrity Check [MIC])

La norme de chiffrement AES (The Advanced Encryption Standard) est l'algorithme qui est utilisé par l’institut national des standards et technologie des États-Unis (U.S. National Institute of Standards and Technology [NIST]), et même aussi par le gouvernement américain.

C’est une norme qui est également très utilisée dans le monde entier !

Aujourd’hui, il s’agit de la méthode de cryptage la plus sécurisée.

Le mécanisme CCMP (The Counter/CBC-MAC Protocol), sur lequel s’appuie le protocole AES (The Advanced Encryption Standard) est imposé sur la norme WPA2, que nous détaillerons juste après le protocole GCMP.

GCMP

Le protocole GCMP (Galois/Counter Mode Protocol) est une suite de chiffrement très robuste qui est même plus sécurisé et plus efficace que le CCMP. Il se compose de deux algorithmes :

- Le Chiffrement très répandu AES (The Advanced Encryption Standard)

Et d’un code d'authentification de message (Galois Message Authentication Code [GMAC]) qui permet de vérifier son intégralité (Message Integrity Check [MIC]).

Le GCMP est utilisé sur la norme WPA3 que l’on va décrire tout de suite, dans la section suivante.

WPA, WPA2 ET WPA3

|

Prise en charge de l’Authentification et du Cryptage |

WPA |

WPA2 |

WPA3 |

|

Authentification avec des clés prépartagées ? |

OUI |

OUI |

OUI |

|

Authentification avec 802.1x ? |

OUI |

OUI |

OUI |

|

Cryptage et MIC avec TKIP ? |

OUI |

NON |

NON |

|

Cryptage et MIC avec AES et CCMP ? |

OUI |

OUI |

NON |

|

Cryptage et MIC avec AES et GCMP ? |

NON |

NON |

OUI |

Nous allons maintenant voir différents mécanismes permettant de sécuriser le Wifi.

Lorsque l’on configure une borne wifi, on souhaiterait dans la mesure du possible, utiliser la meilleure sécurité.

Mais avec toutes les méthodes d’authentification que l’on vient de voir, combiné à tous les algorithmes de chiffrement, nous avons tendance à être perdus…

C’est là qu’intervient la « Wi-Fi Alliance », que vous pouvez retrouver sur le site : [http://wi-fi.org].

Il s’agit d’une association à but non lucratif de l'industrie du sans-fil, qui a trouvé des moyens simples d’y voir plus clair grâce à ses certifications WPA (Wi-Fi Protected Access).

À ce jour, il existe trois versions différentes :

- Le WPA

- Le WPA2

- Et le WPA3

Le WPA a été prévu comme une solution intermédiaire pour remplacer le WEP en attendant que la norme 802.11i soit terminée.

Quant à son successeur, le WPA2, il comprend tous les éléments obligatoires de la norme « 802.11i » qui sont certifiés par l'Alliance Wi-Fi.

La norme WPA2 impose de prendre en charge le mécanisme CCMP (The Counter/CBC-MAC Protocol), sur lequel s'appuie le chiffrement très répandu AES (The Advanced Encryption Standard)

Le WPA2 a été donc conçu pour remplacer le WPA.

Et c’est en 2018 que la « Wifi Alliance » a introduit la version 3 : le WPA3.

Qui est le remplaçant du 2, car il ajoute de meilleurs mécanismes de sécurité.

Le WPA3 propose un cryptage renforcé en s’appuyant sur le chiffrement AES (The Advanced Encryption Standard) couplé avec le protocole GCMP (Galois/Counter Mode Protocol).

Il utilise également le protocole PMF (Protected Management Frames) qui permet de sécuriser les trames entre les points d'accès et les clients afin d'empêcher toute activité malveillante qui pourrait usurper ou falsifier le fonctionnement d'un BSS (Basic Service Set) .

Dans le tableau, vous pouvez voir les principales différences entre les 3 versions du WPA.

Chaque version au-dessus, vient remplacer la précédente.

Ce qui veut dire qu’il est préférable d’utiliser la version la plus élevée quand c’est possible.

On va terminer en regardant le tableau des comparaisons des 3 versions du WPA.

On remarque qu’il prend en charge 2 modes d'authentification client :

- La clé prépartagée (Pre-Shared Key [PSK])

- Ou bien la norme 802.1x.

La différence entre les deux, porte principalement sur une échelle de déploiement.

On retrouve ces 2 modes sous 2 appellations différentes :

- Le mode personnel pour la clé partagée.

- Et le mode Entreprise pour le 802.1x.

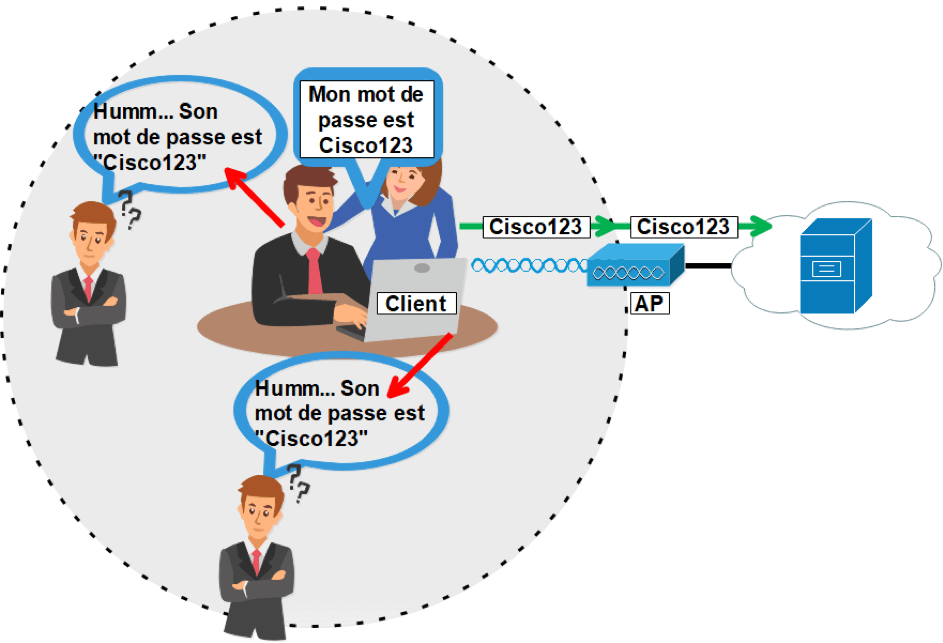

La clé partagée (Pre-Shared Keys) est conçue pour les réseaux personnels ou de petites entreprises, car il n'y a pas besoin d'utiliser un serveur d'authentification.

C’est-à-dire que chaque équipement du réseau sans fil s'authentifie auprès du point d'accès en utilisant la même clé codée sur 256 bits.

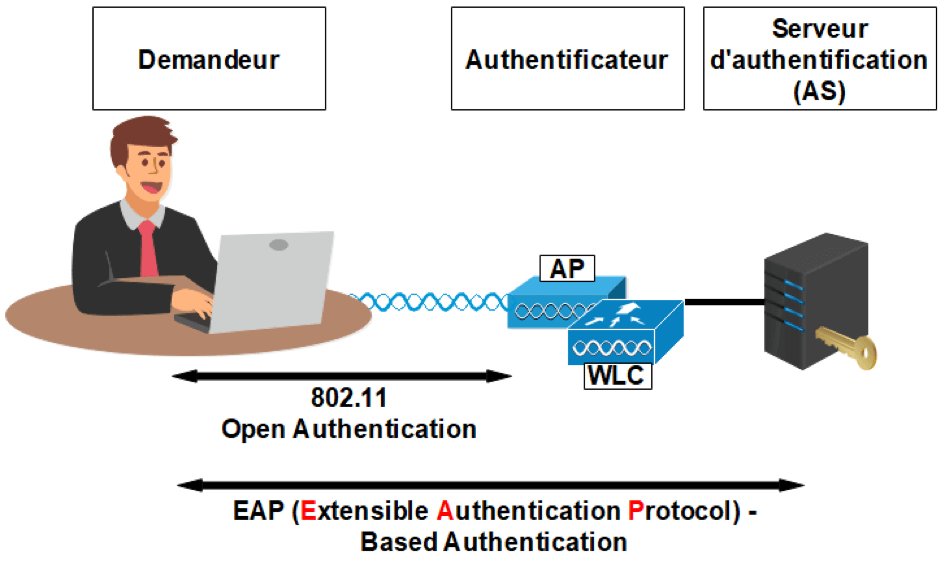

Et la norme 802.1x est conçue pour les réseaux d'entreprise car ça demande que l'on installe un serveur d'authentification RADIUS.

Ce qui est plus compliqué à mettre en place, par contre ça offre une meilleure sécurité.

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip :