Il existe de nombreuses méthodes d'authentification des clients sans fil lorsqu'ils essaient de se connecter au réseau. (= Méthodes d'authentification)

Ces méthodes ont évolué au fil du temps pour corriger certaines faiblesses de sécurité.

Dans ce cours, nous allons voir les méthodes d'authentification les plus courantes que vous pourriez rencontrer.

OPEN AUTHENTICATION

Au tout début de la norme 802.11, il n’y avait que 2 méthodes d’authentification :

- L’Open Authentication

- Et le WEP (Wired Equivalent Privacy)

L’open Authentication, l'un des méthodes d'authentification, qui se traduit simplement par, l'authentification ouverte, est fidèle à son nom.

C’est-à-dire que c’est un accès ouvert au LAN sans fil ! La seule exigence est que le client doit utiliser la norme 802.11 pour pouvoir s’associer au point d’accès, et c’est tout.

Il n’y a ni mot de passe ni contrôle de l’identité.

Alors vu comme ça, c’est vrai que ça ne semble pas très sûr…

Mais en fait, cette méthode a surtout pour but de valider que le client possède bien un équipement compatible avec la norme 802.11.

Quant à l’identité du client, eh bien, il sera vérifié par d’autres moyens.

Par exemple, dans les lieux publics comme à l’aéroport ou même dans les hôtels, vous pouvez librement accrocher la borne Wifi. Dès que vous ouvrez votre navigateur, eh bien, c'est là qu’on vous demande d’accepter les conditions d’utilisation du Wifi et de vous authentifier, avant de pouvoir accéder au réseau.

WEP (WIRED EQUIVALENT PRIVACY)

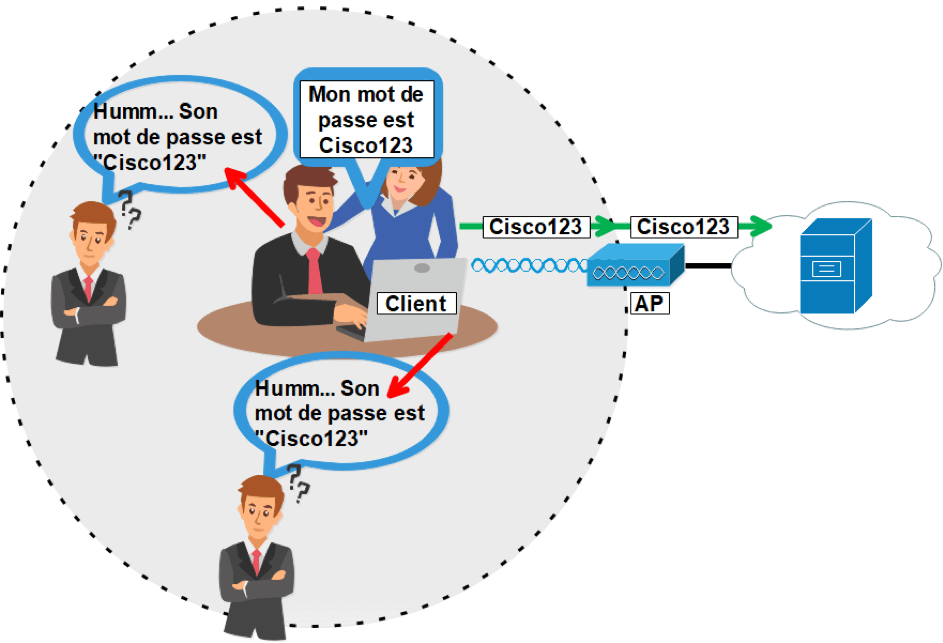

Comme vous pouvez vous en douter, l'authentification ouverte n'offre aucune sécurité sur le chiffrement des données entre le client et le point d’accès.

C’est pourquoi la norme 802.11 a défini le WEP comme une méthode pour rendre une liaison sans fil proche d’une connexion filaire.

Le WEP utilise l'algorithme de chiffrement « RC4 », dans le but de cacher les données qui circulent dans les airs, pour qu’ils ne se fassent pas écouter.

C’est ce qu’on appelle la clé WEP.

Le WEP est connu comme une méthode de sécurité à clé partagée.

C’est-à-dire que chaque client et point d’accès doivent partager la même clé pour que le client puisse s’associer au point d’accès.

La clé WEP peut aussi être utilisée comme une méthode d'authentification et comme un outil de chiffrement.

Dans ce cas, le point d’accès va tester le client de la clé WEP, en lui envoyant une phrase aléatoire pour le tester.

Le client va crypter cette phrase avec sa clé WEP et renverra le résultat au point d’accès, qui pourra comparer le chiffrement du client avec le sien pour voir si les deux clés WEP donnent les mêmes résultats.

Les clés WEP peuvent avoir une longueur de 40 ou 104 bits, ce qui représente une chaîne de 10 ou 26 caractères hexadécimaux.

En règle générale, plus les clés sont longues, plus le cryptage est robuste…

Mais ce n’est pas le cas pour le WEP…

Le WEP est rentré dans la norme 802.11 en 1999.

Et c’est peu de temps après, en 2001, qu’un certain nombre de faiblesses ont été découvertes sur le WEP…

Il fallait donc trouver de nouvelles méthodes d'authentification plus efficaces pour sécuriser les réseaux sans fil.

Et ce n’est qu’en 2004, que l'amendement 802.11 est sorti et que le WEP a perdu officiellement de la popularité…

C’est pourquoi aujourd’hui le cryptage WEP est considéré comme une faible méthode pour sécuriser un LAN sans fil.

802.1X / EAP

Avec uniquement de l'authentification ouverte et du WEP, disponibles dans la norme 802.11 d'origine, il fallait trouver une méthode d'authentification plus sécurisée.

Alors plutôt que de rajouter de nouvelles méthodes d'authentification dans la norme 802.11, une nouvelle structure plus flexible et plus évolutive a été créée.

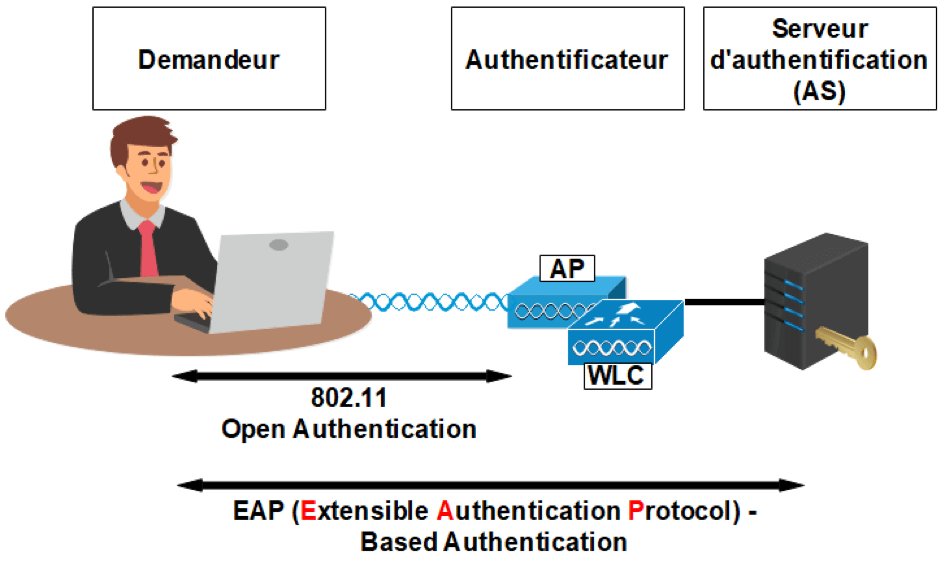

| Il s’agit de la norme 802.1x qui repose sur le protocole EAP (Extensible Authentication Protocol).

Le standard 802.1x est une solution de sécurisation, mise au point en juin 2001 par l’IEEE, permettant d'authentifier un utilisateur souhaitant accéder à un réseau, qu’il soit filaire ou non, grâce à un serveur d'authentification.

Le 802.1x repose sur le protocole EAP (Extensible Authentication Protocol), défini par l'IETF (L’Internet Engineering Task Force), dont le rôle est de transporter les informations d'identification des utilisateurs.

Le fonctionnement du protocole EAP est basé sur l'utilisation d'un contrôleur d'accès (Authenticator), chargé d'établir ou non l'accès au réseau pour un utilisateur (Supplicant).

Il faut voir le contrôleur d'accès comme un simple « garde-barrière » qui sert d'intermédiaire entre l'utilisateur et un serveur d'authentification (Authentication Server).

Dans le cas d'un réseau sans fil, c'est le point d'accès qui joue le rôle de contrôleur d'accès.

Le serveur d'authentification permet de valider l'identité de l'utilisateur que le contrôleur réseau lui aura transmis.

Et il lui renverra ses propres droits.

En règle générale, on utilise un serveur RADIUS (Remote Authentication Dial In User Service), comme serveur d'authentification.

Nous allons maintenant voir les différentes méthodes d’authentification du protocole EAP.

LEAP

Pour tenter de remédier aux faiblesses du WEP, Cisco a développé une des méthodes d'authentification sans fil qu’on retrouve avec les initiales de LEAP (Lightweight EAP).

Pour s'authentifier, le client doit fournir un nom d'utilisateur et son mot de passe.

Le serveur d'authentification et le client s’échangent des messages cryptés de type « Challenge ».

Ce sont des phrases cryptées et envoyées pour valider l’authentification mutuelle.

Tant que ces messages de « test » peuvent être décryptés avec succès, le client et le point d’accès resteront authentifiés.

Le problème, c’est que cette méthode a été déployée à l’époque où le WEP était encore très largement utilisé… Et le LEAP a tenté de surmonter les faiblesses du WEP en utilisant des clés WEP dynamiques qui changeaient très fréquemment.

De plus, et c’est le plus gros souci, c’est que la méthode utilisée pour crypter les messages de « challenge » s'est retrouvée très vulnérable. C’est pourquoi le LEAP est fortement déconseillé.

Alors, même si les clients et contrôleurs sans fil donnent toujours la possibilité d’utiliser cette méthode, eh bien, il est préférable d’en prendre une autre…

EAP-FAST

Par la suite, pour pallier aux faiblesses du LEAP, Cisco a développé une méthode encore plus sécurisée qui est le EAP-FAST (EAP Flexible Authentication by Secure Tunneling) !

Ici, les informations d'authentification sont protégées en transmettant une protection d’accès qu’on retrouve sous les initiales de PAC (Protected Access Credential), entre l'AS et le demandeur.

Le PAC est une forme de « secret partagé » qui est généré par le point d’accès et utilisé pour une authentification mutuelle.

Cette méthode est une séquence qui se déroule en trois phases :

- Pour commencer, le PAC est généré et installé sur le client.

- Ensuite, une fois que le client (Supplicant) et le serveur d’authentification se sont identifiés, ils vont négocier un tunnel TLS (Transport Layer Security).

- Et pour terminer, l'utilisateur final pourra ensuite être authentifié à travers ce tunnel TLS pour plus de sécurité.

Comme pour les autres méthodes d'authentification basées sur « EAP », cela demande un serveur RADIUS, qui devra obligatoirement fonctionner comme un serveur EAP-FAST, pour pouvoir générer des « PAC » par utilisateur.

PEAP

Passons maintenant à la méthode suivante.

Comme pour la précédente, le PEAP (Protected EAP) utilise une authentification interne et externe, sauf que le serveur d’authentification présentera un certificat numérique pour s'identifier auprès du client.

Et si le client est satisfait de cette identité qu’a fournie le serveur d’authentification, eh bien les deux construiront alors un tunnel TLS qui servira à l’identification du client et à l'échange de clés de chiffrement.

Alors à noter que seul le serveur d’authentification possède un certificat pour la méthode « PEAP ».

Ça signifie que le client peut facilement authentifier l'AS.

Le client, lui, ne possède pas ou n'utilise pas son propre certificat, il doit être authentifié dans le tunnel TLS à l'aide de l'une de ces deux méthodes :

Une méthode PEAP en version Microsoft : MSCHAPv2 : (Microsoft Challenge Handshake Authentication Protocol version 2)

Et la méthode GTC : (Generic Token Card), qui est simplement une version de Cisco.

EAP-TLS

Et la dernière méthode EAP est celle qui utilise la couche transport de sécurité, le TLS.

Il offre une bonne sécurité, car il utilise deux certificats pour la création d'un tunnel sécurisé qui permet ensuite l'identification :

- Un certificat côté serveur

- Et un autre côté client.

Ce qui signifie que même si le mot de passe est découvert, il ne sera d'aucune utilité sans le certificat client.

Alors même s’il procure une énorme sécurité, le problème, c'est qu’il faut obligatoirement que tous les clients disposent d’un certificat… Cela peut être difficile et coûteux de gérer 1 certificat par machines pour les entreprises qui ont énormément de machines…

Retrouver de nombreuses vidéos de cours sur la chaîne Youtube Formip :