Imagine un voleur qui veut cambrioler une maison. Avant d'agir, il observe les habitudes des habitants : à quelle heure ils partent travailler, quand ils rentrent, où sont placées les caméras de sécurité, etc. Il collecte un maximum d’informations avant de passer à l’action. Sur Internet, les hackers font exactement la même chose, mais à une échelle bien plus vaste. Ils utilisent l’OSINT (Open-Source Intelligence, ou renseignement en sources ouvertes) pour récolter des informations publiques sur leurs cibles car sans le savoir, nous laissons derrière nous une quantité énorme d’informations chaque jour, accessibles à tous… y compris aux hackers. Cette méthode est l’un des piliers de nombreuses cyberattaques, et elle est accessible à tous, sans compétence technique particulière.

Dans cet article, nous allons explorer comment les hackers utilisent l’OSINT pour identifier et attaquer leurs victimes, et surtout, comment vous pouvez vous en protéger.

Qu’est-ce que l’OSINT ?

L’OSINT consiste à collecter des informations disponibles publiquement pour en tirer des renseignements exploitables. Ces informations peuvent provenir de nombreuses sources :

- Les réseaux sociaux (Facebook, LinkedIn, Twitter, Instagram…)

- Les bases de données publiques (registres de domaines, archives gouvernementales…)

- Les forums et sites web

- Les documents en ligne (PDF, rapports d’entreprises, CVs…)

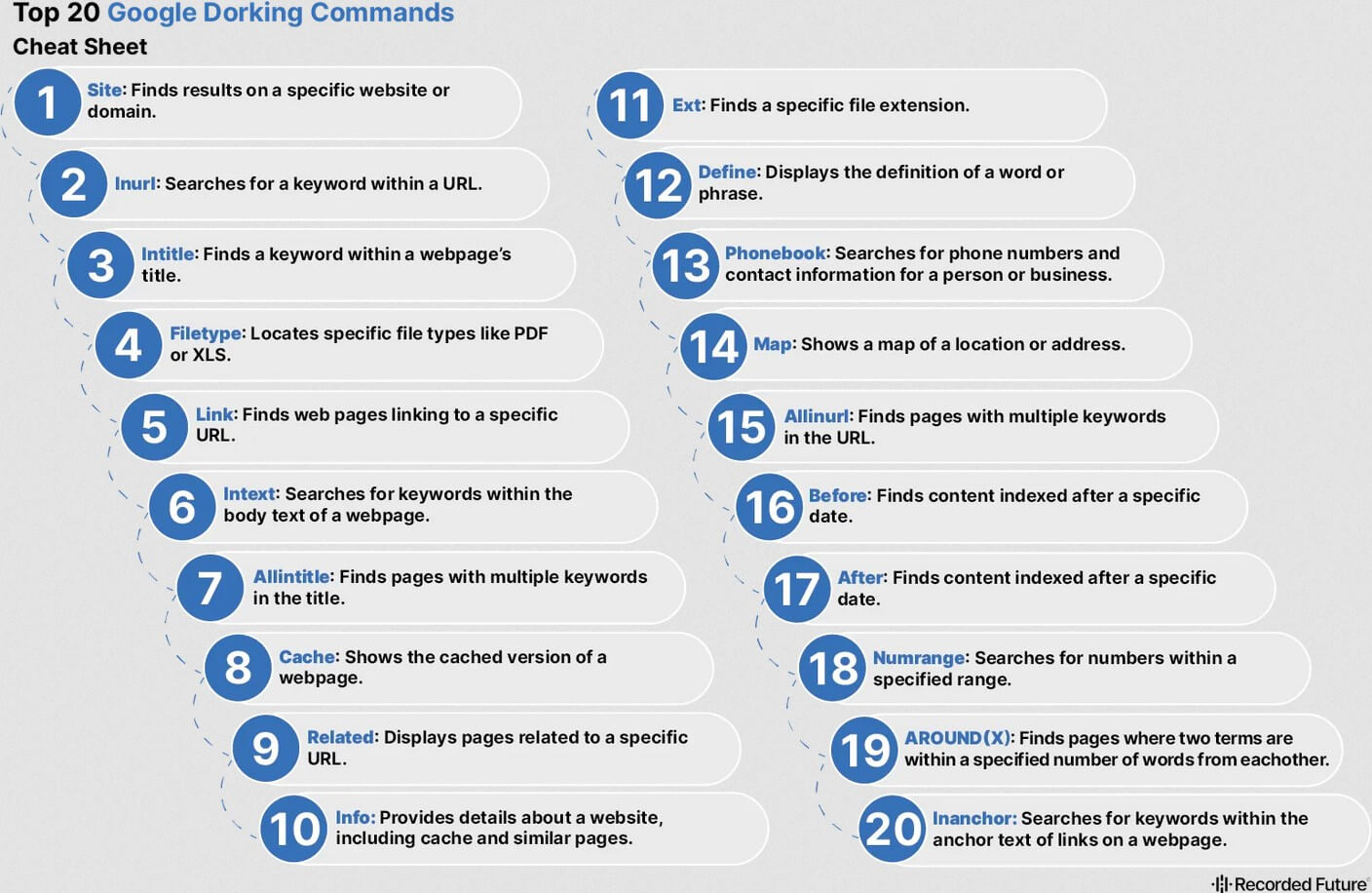

- Les moteurs de recherche avancés (Google Dorks, Shodan…)

Les gouvernements, les entreprises de cybersécurité et les journalistes utilisent aussi l’OSINT à des fins légitimes, comme les enquêtes criminelles ou la veille stratégique. Mais dans de mauvaises mains, ces techniques deviennent de puissantes armes pour les cybercriminels. Imaginez que vous jouez à un puzzle : chaque petite information trouvée en ligne est une pièce, et les hackers les assemblent pour obtenir une image complète de leur cible.

Comment les Hackers Exploitent l’OSINT ?

La collecte d’informations personnelles

Les hackers commencent souvent par récolter des données personnelles sur leur cible. Donc, ce que vous partagez en ligne peut se retourner contre vous

Exemple : Vous postez régulièrement sur LinkedIn en mentionnant votre entreprise, votre rôle, et même vos collègues. Un hacker peut utiliser ces informations pour usurper votre identité dans une attaque de phishing ciblée (spear phishing). Ceci me rappelle un exemple concret d'un hacker qui a pu s’infiltrer dans le système d’une entreprise après avoir découvert sur LinkedIn qu’un employé venait d’être embauché et était encore en formation. Il a alors usurpé l’identité du responsable IT pour lui demander ses identifiants pour verification et a fini etablir un acces à l'infrastructure de l'entreprise.

🔎 Techniques utilisées :

- Recherche sur les réseaux sociaux

- Analyse des comptes publics

- Google Dorks (requêtes avancées sur Google pour trouver des fichiers sensibles)

💡 Comment se protéger ?

- Vérifiez les paramètres de confidentialité de vos comptes.

- Évitez de publier des informations sensibles (ex. : nom de votre entreprise et votre rôle exact).

- Soyez attentif aux demandes d’amis ou de connexions suspectes.

L’ingénierie sociale et la manipulation psychologique

Les cybercriminels combinent l’OSINT avec l’ingénierie sociale pour tromper leurs victimes. Essayez de chercher votre propre nom sur Google et voyez quelles informations apparaissent. Vous pourriez être surpris par ce que les autres peuvent voir sur vous.

Exemple : Un attaquant apprend que vous êtes fan d’un groupe de musique et vous envoie un e-mail piégé contenant une « offre exclusive » pour un concert.

🔎 Techniques utilisées :

- Création de faux profils

- Phishing et spear phishing

- Usurpation d’identité

💡 Comment se protéger ?

- Méfiez-vous des messages non sollicités, même s’ils semblent personnalisés.

- Vérifiez toujours les adresses e-mails et les liens avant de cliquer.

- Activez l’authentification à deux facteurs (2FA) sur vos comptes.

La recherche de failles techniques

L’OSINT ne se limite pas aux informations personnelles. Les hackers recherchent aussi des vulnérabilités techniques partout. Surtout qu'aujordhui beaucoup d'objets connectés (caméras, babyphones, imprimantes…) sont accessibles publiquement s’ils ne sont pas correctement configurés.

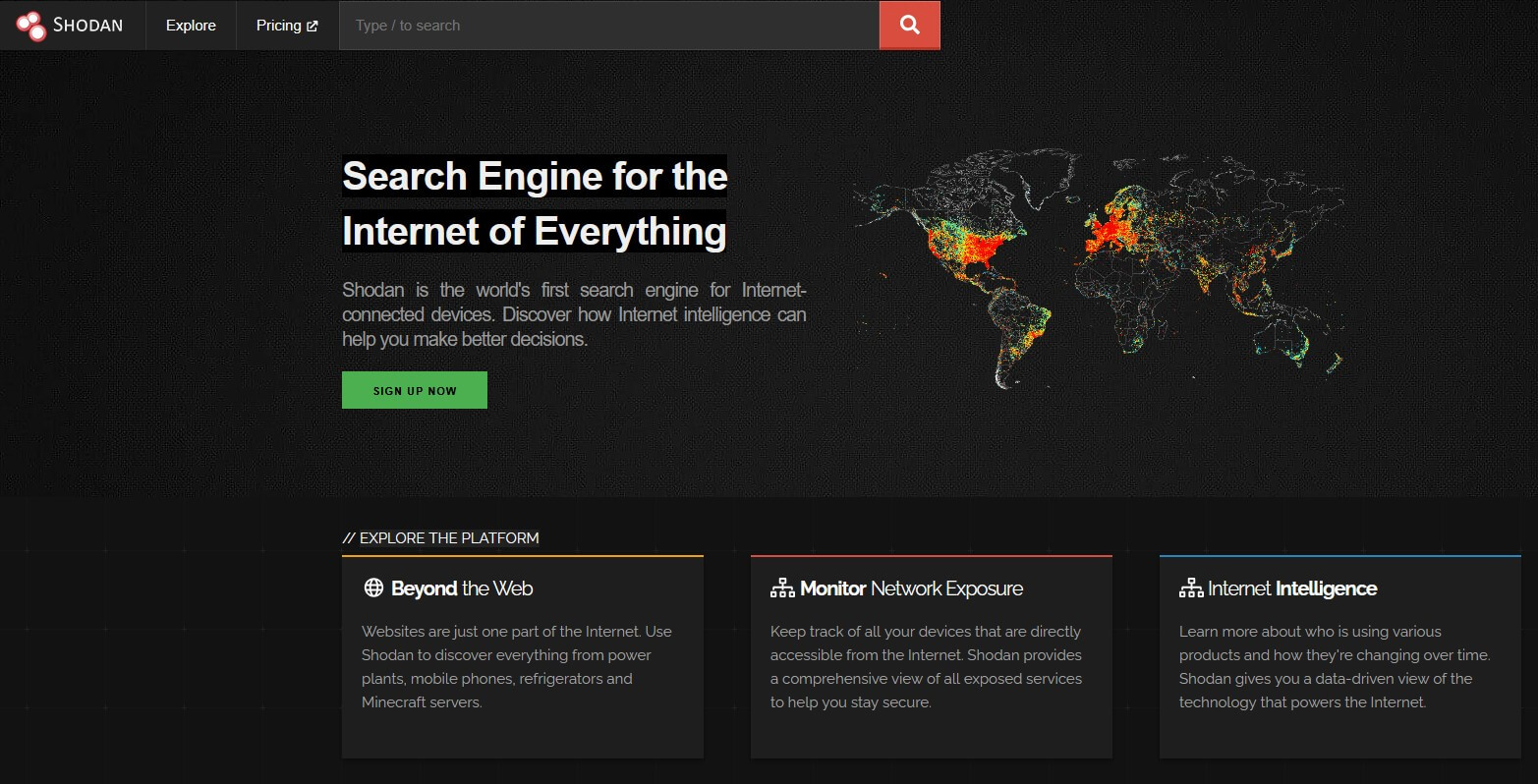

Exemple : Un hacker utilise Shodan (un moteur de recherche pour les appareils connectés) pour repérer des caméras de surveillance mal configurées ou des serveurs accessibles publiquement.

🔎 Techniques utilisées :

- Shodan et Censys (moteurs de recherche pour équipements connectés)

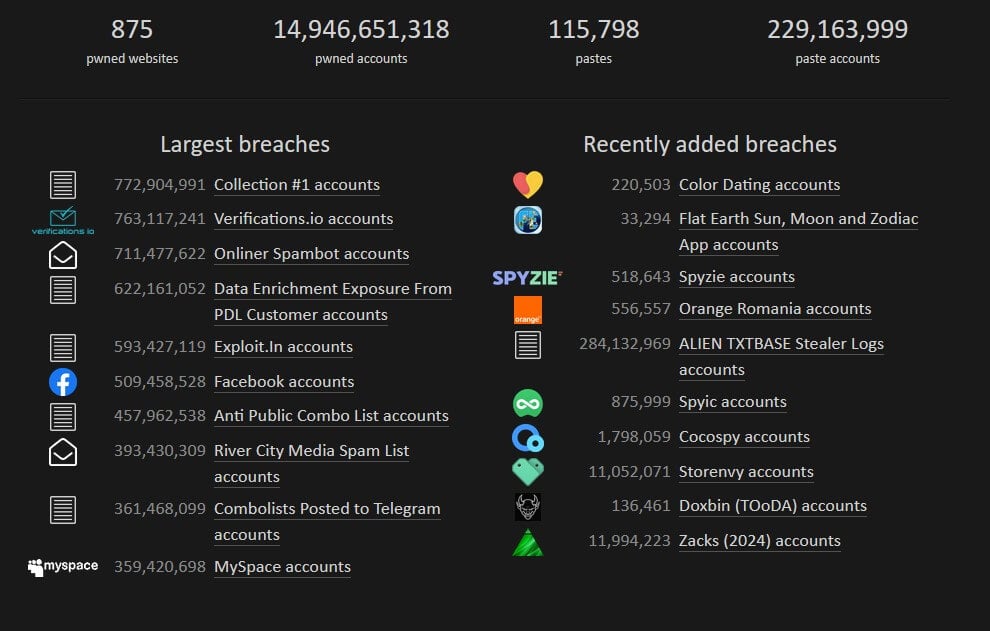

- Recherche de fuites de données (ex : Have I Been Pwned)

- Scans automatisés avec des outils comme Nmap

💡 Comment se protéger ?

- Mettez à jour régulièrement vos logiciels et systèmes.

- Ne laissez pas de services exposés inutilement sur Internet.

- Changez les mots de passe par défaut de vos appareils connectés.

L’exploitation des fuites de données

Chaque année, des millions de comptes sont compromis lors de fuites de données. Les hackers récupèrent ces informations et les utilisent pour effectuer des attaques. Un vieux mot de passe réutilisé sur plusieurs sites est une porte d’entrée pour les hackers.

Exemple : Si votre mot de passe a fuité dans une ancienne base de données, un hacker peut essayer de l’utiliser pour accéder à vos comptes actuels.

🔎 Techniques utilisées :

- Recherche sur des sites comme Have I Been Pwned

- Analyse de dumps de bases de données volées sur le dark web

💡 Comment se protéger ?

- Utilisez un gestionnaire de mots de passe pour générer des mots de passe uniques.

- Activez l’authentification multi-facteurs (2FA).

- Vérifiez régulièrement si vos comptes ont été compromis.

Se Protéger de l’OSINT : Les Bonnes Pratiques

L’OSINT est un couteau à double tranchant : il peut être utilisé contre vous, mais aussi pour renforcer votre sécurité.

🔐 1. Faites un audit OSINT sur vous-même

Utilisez Google et des outils comme WhatsMyName ou Have I Been Pwned pour voir quelles informations vous concernant sont accessibles publiquement.

🛑 2. Réduisez votre empreinte numérique

- Supprimez les anciens comptes inutilisés.

- Ajustez les paramètres de confidentialité de vos réseaux sociaux.

- Faites attention aux informations que vous partagez en ligne.

🔄 3. Utilisez des alias et des e-mails différents

- Utilisez un alias ou un pseudonyme sur les forums et sites publics.

- Créez des e-mails dédiés pour les services importants.

🔑 4. Sécurisez vos comptes et vos appareils

- Activez l’authentification à deux facteurs partout où c’est possible.

- Utilisez des mots de passe longs et uniques.

- Vérifiez vos paramètres de confidentialité ( surtout sur les réseaux sociaux)

- Mettez à jour vos logiciels et systèmes.

🏴☠️ 5. Apprenez à reconnaître les tentatives d’escroquerie

- Ne faites pas confiance aux messages non sollicités.

- Vérifiez toujours l’identité des personnes qui vous contactent.

- Méfiez-vous des demandes urgentes ou trop alléchantes.

L’OSINT est une arme puissante entre de mauvaises mains, mais avec un peu de vigilance, vous pouvez éviter de devenir une cible facile. En réduisant votre empreinte numérique et en adoptant de bonnes pratiques de cybersécurité, vous rendez la tâche beaucoup plus difficile aux attaquants.

💬 Et si vous testiez maintenant votre propre empreinte numérique ? Cherchez votre nom sur Google, vérifiez votre adresse e-mail sur ‘Have I Been Pwned’ et partagez vos résultats (sans données sensibles bien sûr !). Avez-vous découvert quelque chose de surprenant ?