Les mots de passe et les identifiants sont comme les clés de notre maison numérique : s’ils tombent entre de mauvaises mains, les conséquences peuvent être graves. Dernièrement, la plateforme de fuites de données Have I Been Pwned a annoncé une nouvelle étape dans la prise en charge des « stealer logs ». Cet article vous expliquera ce que sont ces fameux stealer logs, pourquoi ils sont préoccupants et en quoi la mise à jour de Have I Been Pwned peut nous aider à mieux protéger nos comptes.

Qu’est-ce qu’un stealer log ?

Un stealer log est un fichier généré par un logiciel malveillant (malware) installé à l’insu de l’utilisateur sur un ordinateur ou un appareil. La plupart du temps le malware vole les identifiants enregistrés sur les navigateurs web installés sur la machine de la victime, et certains vont meme jusqu'a enregistrer les identifiants des différents sites (par exemple en se connectant à Facebook, à sa messagerie, à sa banque en ligne, etc.) lors de la saisie par un utilisateur, le malware enregistre :

- L’adresse du site,

- L’identifiant (username ou souvent l’adresse email),

- Et le mot de passe correspondant.

Ensuite, ces listes (ou logs) sont exfiltrées et revendues ou partagées sur des canaux utilisés par des cybercriminels (par exemple sur Telegram). Le résultat : des millions, voire des milliards d’informations personnelles se retrouvent sur la place publique, prêtant à une exploitation malveillante.

Imaginez que vous notez dans un carnet toutes vos clés et combinaisons de serrures pour chaque pièce de la maison ou chaque cadenas. Si quelqu’un vole ce carnet, il aura accès à toutes vos portes. Un stealer log est à peu près la même chose, mais pour vos comptes en ligne.

Comment on se fait infecter ?

Souvent, ces malwares se cachent dans des téléchargements non officiels comme :

- Des cracks de logiciels payants,

- Des faux “cheats” pour des jeux en ligne,

- Des faux fichiers multimédia ou documents douteux qu’on est tenté d’ouvrir (souvent par curiosité).

Cela peut arriver lors de la visite d’un site malveillant ou en cliquant sur une pièce jointe suspecte dans un email. En bref, dès qu’un logiciel mal intentionné est exécuté sur votre machine, le risque existe.

Le rôle de Have I Been Pwned

Have I Been Pwned (HIBP) est un service qui vous permet de savoir si votre adresse email ou votre mot de passe apparaissent dans des bases de données compromises. Jusqu’ici, lorsqu’un site (par exemple, LinkedIn) subissait une fuite de données, HIBP ajoutait l’incident à son catalogue. En saisissant votre email sur la plateforme, vous pouviez voir si vous étiez concerné par telle ou telle fuite.

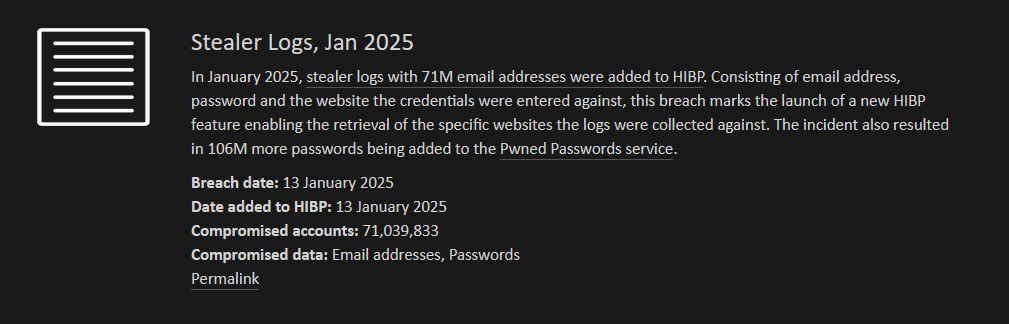

La nouveauté : l’ajout des stealer logs

- Identification des sites associés à vos identifiants : Si votre adresse email est dans un stealer log, HIBP pourra désormais indiquer (sous certaines conditions) les sites sur lesquels des identifiants compromis ont été trouvés.

- Accès limité et protégé : Pour consulter ces informations sensibles, il faut prouver que vous êtes bien le propriétaire de l’adresse email concernée. Dans le cadre des entreprises, seul le propriétaire du domaine (par exemple @votre-entreprise.com) peut demander la liste des sites où ses employés se sont connectés avec l’email professionnel.

Pourquoi cette prudence ? Parce que ces stealer logs contiennent parfois des informations très sensibles, comme la connexion à des sites de santé, de finance, ou des plateformes jugées confidentielles. Il est donc crucial d’éviter qu’un tiers malveillant ne puisse consulter librement cette liste.

Ce que cela change pour les utilisateurs

Mieux comprendre ses failles de sécurité

Avant, si vous appreniez que votre adresse se trouvait dans un stealer log, vous saviez juste que vous aviez été exposé, sans trop savoir à quel site ou service. Dorénavant, vous pourriez savoir que votre adresse apparaît, par exemple, chez Amazon ou Facebook, et donc agir rapidement (changer le mot de passe, activer la double authentification, etc.).Mieux protéger vos comptes

Tous les mots de passe trouvés dans ces stealer logs sont ajoutés à la base de données Pwned Passwords de HIBP. Les administrateurs de sites web peuvent alors comparer les mots de passe de leurs utilisateurs à cette liste et forcer une réinitialisation en cas de mot de passe compromis. Les particuliers, eux, peuvent vérifier si leur mot de passe est déjà apparu dans une fuite.Bénéficier d’un avertissement avant que les pirates n’agissent

Les “attaquants” qui récupèrent ces stealer logs cherchent en priorité à exploiter les identifiants pour se connecter directement aux comptes. Avec HIBP, vous pouvez détecter la fuite avant de constater un piratage effectif et prendre les devants.

Les limites à garder en tête

- Exactitude des données : un stealer log n’est pas un “fichier officiel” d’un service piraté. Il se peut qu’une adresse email y figure alors que son propriétaire n’a jamais utilisé le site concerné, ou que le mot de passe enregistré soit erroné ou ancien.

- Incertitude sur l’origine : le malware peut être présent sur un ordinateur perso, professionnel ou même sur un smartphone (rarement!). Savoir d’où vient la fuite est parfois complexe.

- Volume de données astronomique : on parle de centaines de gigaoctets ou de dizaines de téraoctets, voire plus, où les doublons et les erreurs sont monnaie courante.

Exemples concrets

- Un employé utilise sa boîte mail professionnelle pour jouer à un jeu vidéo : le compte figure dans les stealer logs avec l’email de l’entreprise et un mot de passe. L’entreprise peut être alertée via HIBP et, si elle le souhaite, imposer un changement de mot de passe, voire rappeler sa politique d’utilisation de l’email pro.

- Un internaute consulte HIBP et découvre que son adresse perso figure dans un stealer log pour Netflix, Twitter et un site bancaire : il peut immédiatement changer ses mots de passe sur ces plateformes et activer l’authentification multi-facteur pour renforcer sa sécurité.

En résumé

- Les stealer logs représentent un énorme danger : ils compilent en temps quasi-réel des identifiants volés sur des ordinateurs infectés.

- Have I Been Pwned propose désormais un accès sécurisé à l’information : vous pouvez savoir sur quels sites un identifiant compromis a été utilisé.

- Il est possible, en tant qu’utilisateur individuel ou entreprise, de détecter plus vite des brèches potentielles et de prendre des mesures correctives (changer ses mots de passe, alerter ses équipes, etc.).

Avec l’explosion des données volées et revandues, cette nouvelle fonctionnalité de HIBP a vocation à donner plus de contrôle aux victimes potentielles, même si elle demeure “expérimentale”.

Question pour vous :

Avez-vous déjà envisagé de vérifier régulièrement vos mots de passe et vos adresses email sur des plateformes comme Have I Been Pwned, et si oui, quelle a été votre expérience ?

N’hésitez pas à partager votre point de vue ou vos astuces pour rester vigilant !