ATTÉNUER LES MENACES A LA COUCHE D'ACCÈS

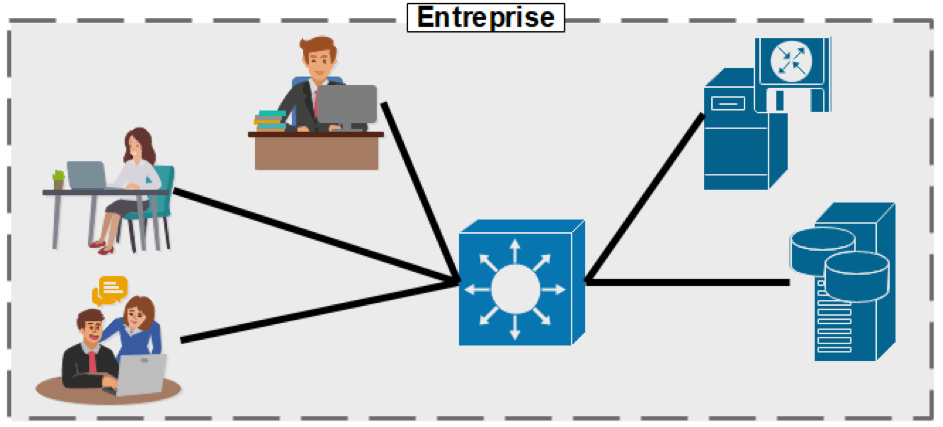

La couche d'accès constitue le niveau primordial où les utilisateurs établissent leur connexion au réseau, agissant comme un point de transition vital. Elle facilite l'accès aux ressources réseau et permet l'interaction utilisateur-système. Au cœur de cette couche, le radius tacacs joue un rôle crucial en garantissant l'authentification sécurisée des utilisateurs, assurant ainsi l'intégrité et la confidentialité des données échangées. Dans cet écosystème, le radius tacacs étend la portée sécuritaire, consolidant ainsi la fondation de la connectivité réseau.

C’est le point de connexion entre le réseau et tout périphérique client.

Protéger la couche d’accès revient donc à protéger :

- Les utilisateurs

- Les applications

- Et le réseau en lui-même, contre toutes attaques malveillantes, voire des erreurs humaines.

Il est possible de diminuer la plupart de ces menaces en utilisant certaines fonctionnalités.

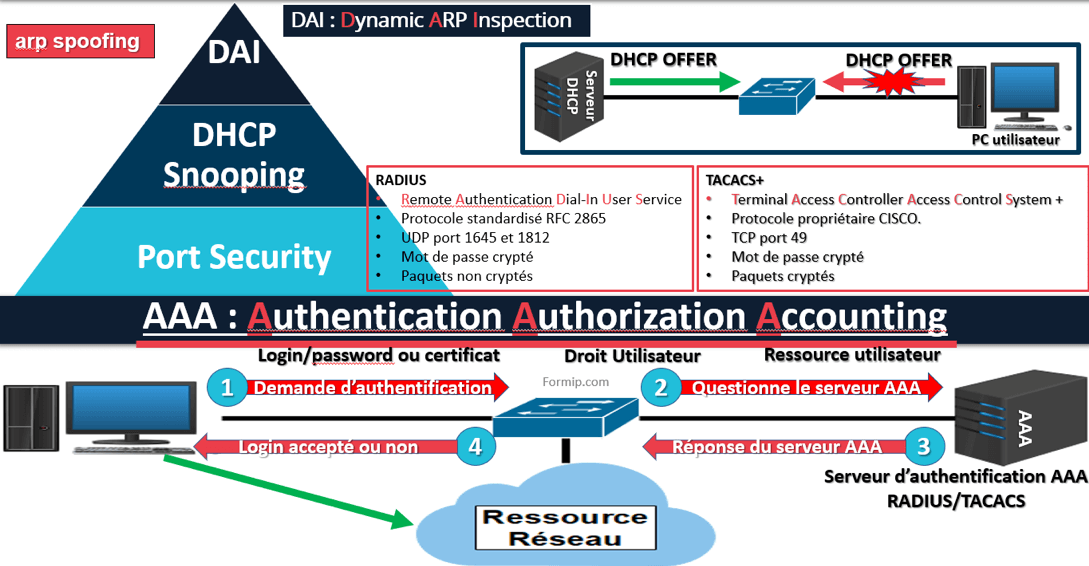

Par exemple, le Port Sécurity qui permet de filtrer et de restreindre le nombre d’adresses MAC autorisées à se connecter sur le port d’un switch.

Ou bien avec le DHCP Snooping qui s’utilise aussi sur un switch et qui permet d'empêcher de brancher un serveur DHCP malveillant sur un réseau.

Le DHCP Snooping permet de filtrer les requêtes DHCP qui ne sont pas |autorisées.

Et la dernière fonctionnalité qu’on pourrait mettre en place pour réduire le risque est de se protéger des attaques ARP Spoofing.

C’est une sécurité qui permet de valider les paquets ARP dans le réseau.

L’ARP spoofing consiste à diffuser un paquet ARP qui change la table ARP pour rediriger le trafic destiné à une machine vers une autre.

En gros, on peut le voir comme de l’usurpation d’identité.

C’est-à-dire qu’un équipement sur le réseau se fera passer pour un autre, dans le but de recevoir les paquets qui lui étaient destinés !

C’est là qu’intervient le DAI qui permet de vérifier avant tout qu’une adresse MAC a bien obtenu son IP via le serveur DHCP autorisé.

Ces 3 fonctionnalités permettent de fournir une sécurité et une protection supplémentaires sur les ressources réseau.

AAA : AUTHENTICATION AUTHORIZATION ACCOUNTING

On va maintenant parler des serveurs d’authentification qui permettent de vérifier les utilisateurs qui se connectent, quel que soit leur emplacement physique.

Sans ce type d’authentification, ça réduit grandement la mobilité des utilisateurs.

Par exemple, une personne qui souhaite accéder au vlan « comptabilité » devra obligatoirement entrer dans ce service et se brancher sur un port du switch qui appartient à ce vlan.

La mobilité des utilisateurs est aujourd’hui une priorité pour les entreprises.

C’est pourquoi il est préférable d’utiliser un serveur d’authentification.

Ce concept permet de vérifier les utilisateurs au moment où ils se connectent sur le switch.

Ils seront authentifiés et placés automatiquement dans le VLAN en fonction de leurs types de profil.

Et si un utilisateur n’est pas reconnu, alors son accès sera soit refusé, soit il sera placé dans un vlan invité avec des restrictions.

Sur les petits réseaux, une authentification locale est largement suffisante.

Par contre, si on a plusieurs centaines d’utilisateurs et plusieurs équipements réseau, alors il vaudrait mieux utiliser un serveur d’authentification.

Par exemple, si vous avez 100 switchs sur le réseau et qu’un nouvel utilisateur arrive, alors il faudra l’ajouter sur l’ensemble des périphériques réseau.

Et de plus, si vous ajoutez un switch, alors il faudra également ajouter tous les comptes utilisateurs pour qu’ils puissent accéder à ce nouvel équipement.

Un serveur d’authentification est aussi connu sous le nom de « serveur 3A ».

Les 3A signifient :

- Authentification

- Autorisation

- Et Accounting.

Que l’on peut traduire par comptabilité ou bien aussi par traçabilité.

Le premier A, pour l’Authentification, consiste à déterminer si l’utilisateur ou l’équipement est bien celui qu’il prétend être, à l’aide d’une authentification nom d’utilisateur/ mot de passe, ou bien avec à un certificat.

Le second A, pour Autorisation, détermine les droits de l’utilisateur sur les différentes ressources du réseau.

Et le dernier A, pour Accounting, permet de tracer l’utilisation des ressources, par les utilisateurs.

Les deux types de serveurs 3A, les plus populaires, sont :

- le RADUIS

- et le TACACS.

Le protocole RADIUS est basé sur un système client/ serveur, qui est chargé de définir les accès utilisateurs sur le réseau.

C’est le protocole qu’utilisent les fournisseurs d'accès à internet, car il propose des fonctionnalités de comptabilité qui leur permet de facturer précisément leurs clients.

Et le protocole TACACS fonctionne de la même manière sauf qu’il est plutôt utilisé sur des plates-formes UNIX.

Que l’on utilise Radius TACACS+, toutes les demandes d'authentification sont transmises au serveur 3A, c’est ce dernier qui autorisera ou non l’utilisateur.

Avant de terminer le cours, on va voir les différentes étapes de son fonctionnement.

Pour commencer, le client est invité à entrer un nom d’utilisateur et un mot de passe.

Ensuite, le périphérique réseau transmet une demande d’accès au serveur Radius Tacacs avec les données de connexion de l’utilisateur.

Le serveur d’authentification valide cette demande de connexion et récupère les droits liés au client.

Et pour finir, le client reçoit l’accord ou non de s’authentifier sur le réseau.

S’il est autorisé, alors il aura accès aux ressources de son profil.

Conclusion

En conclusion, la protection et la sécurisation de la couche d'accès sont essentiels pour garantir l'intégrité et la confidentialité des données échangées sur un réseau. Les menaces telles que les attaques malveillantes ou les erreurs humaines peuvent être atténuées grâce à diverses fonctionnalités et méthodes de sécurité.

Parmi celles-ci, le Port Security, le DHCP Snooping et la protection contre les attaques ARP Spoofing offrent une défense robuste contre les intrusions non autorisées et les manipulations malveillantes du trafic réseau.

De plus, l'implémentation de serveurs d'authentification, tels que RADIUS TACACS, renforce la sécurité en vérifiant l'identité des utilisateurs et en gérant leurs droits d'accès de manière centralisée. Cette approche favorise la mobilité des utilisateurs tout en maintenant un niveau élevé de sécurité.

Les protocoles RADIUS TACACS, en particulier, jouent un rôle crucial en facilitant l'authentification et l'autorisation des utilisateurs, ce qui contribue à la création d'un environnement réseau sûr et fiable.

En résumé, la mise en œuvre de ces mesures de sécurité à la couche d'accès permet de protéger efficacement les utilisateurs, les applications et l'ensemble du réseau contre les menaces potentielles, tout en privilégiant une connectivité fluide et sécurisée.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.