Table of Contents

- 1️⃣ Installation : Mettez en Place Votre Laboratoire de Cyberanalyse

- 2️⃣ Premiers Pas : Comprendre l’Interface

- 3️⃣ Les Concepts Clés de l’Analyse Réseau

- 4️⃣ Première Capture de Données

- 5️⃣ Fonctionnalités Avancées : Passez au Niveau Supérieur 🚀

- 6️⃣ Cybersécurité : Outil de Détection d’Intrusion

- 7️⃣ Éthique et Légalité : Ne Soyez Pas un Espion !

- 🎯 Conclusion : Prêt à Explorer Plus Loin ?

Imaginez votre réseau comme une immense autoroute numérique, où des milliards de données circulent chaque seconde. Dans cet univers, Wireshark est votre drone d'observation 🚁, vous permettant d'analyser ce trafic, d'identifier les véhicules (paquets), et même de détecter les accidents (erreurs réseau).

Que vous soyez un étudiant en cybersécurité, un administrateur réseau, un hacker éthique ou simplement curieux, ce guide va vous transformer en Sherlock Holmes du réseau 🕵️♂️✨.

1️⃣ Installation : Mettez en Place Votre Laboratoire de Cyberanalyse

Wireshark est un logiciel open-source ultra puissant utilisé pour capturer et analyser le trafic réseau. Il est disponible sur Windows, macOS et Linux.

📥 Téléchargement et Installation

👉 Rendez-vous sur wireshark.org et téléchargez la version adaptée à votre OS.

🔧 Installation sur Linux

Sur Ubuntu/Debian, utilisez :

sudo apt update && sudo apt install wireshark

Sur macOS avec Homebrew :

brew install wireshark

💡 Astuce : Sur Linux, ajoutez votre utilisateur au groupe Wireshark pour capturer sans être root :

sudo usermod -aG wireshark $(whoami)

🔐 Permissions : Accès Administrateur Obligatoire

Wireshark a besoin de droits élevés pour capturer le trafic réseau. Sur Windows, il peut être nécessaire de l'exécuter en mode administrateur.

2️⃣ Premiers Pas : Comprendre l’Interface

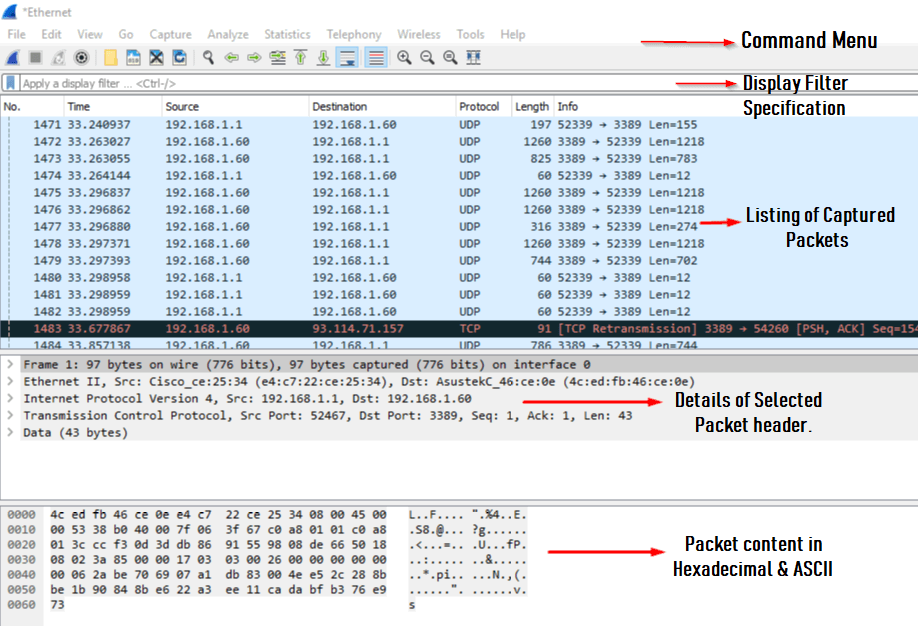

L’interface Wireshark peut sembler complexe, mais pas de panique ! Voici une explication claire :

🔹 Liste des paquets : Affiche tous les paquets capturés (chronologie des événements).

🔹 Détails des paquets : Un microscope 🔬 pour examiner chaque couche du paquet (Ethernet, IP, TCP…).

🔹 Code couleur : Classe les paquets (ex : vert = HTTP, rouge = erreurs).

📌 Analogie : Imaginez un aéroport 🏢.

- Liste des paquets = Tableau des vols 🛫

- Détails des paquets = Passeports des passagers 🛂

- Couleurs = Indicateurs de statut (retards, urgences, anomalies, annulations 🚨)

💡 Astuce : Vous pouvez personnaliser les couleurs via View > Coloring Rules.

3️⃣ Les Concepts Clés de l’Analyse Réseau

📦 Les Paquets : Lettres Numériques du Réseau

Chaque paquet contient :

1️⃣ En-tête (Header) : Informations sur l’expéditeur, le destinataire et le protocole.

2️⃣ Corps (Payload) : Contenu du message (ex: HTML d’une page web).

🖊️ Métaphore : Un paquet est une carte postale :

📮 L’en-tête = adresse écrite

📜 Le corps = message au dos

📡 Les Protocoles : Les Langues du Réseau

- HTTP : Langage des sites web 🌍

- TCP : Transport fiable 📦 (comme un recommandé avec accusé de réception)

- DNS : L’annuaire téléphonique d’Internet 📞 (traduit "google.com" en IP)

💬 Comparaison :

Si votre PC parle TCP et le serveur répond en HTTP, Wireshark joue le rôle de traducteur 🗣️.

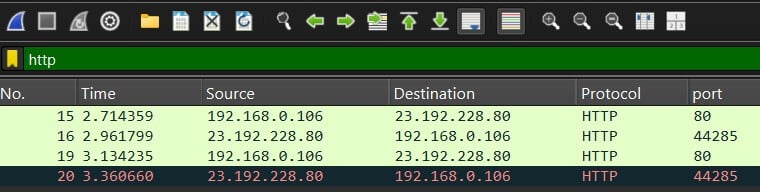

🎛️ Les Filtres : Votre Super Tamis Numérique

Wireshark capture des milliers de paquets, mais vous pouvez filtrer :

http→ Affiche uniquement le trafic web 🌐ip.src == 192.168.1.1→ Paquets envoyés par votre routeur 🏠

🔍 Exemple : Pour capturer uniquement les connexions Facebook :

tcp.port == 443 && ip.dst == 157.240.0.1

(157.240.0.1 étant une IP de Facebook)

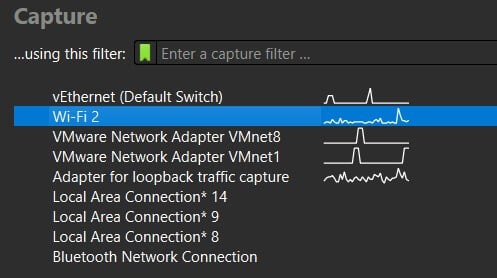

4️⃣ Première Capture de Données

👨💻 Étape 1 : Sélectionnez votre connexion réseau (Wi-Fi/Ethernet).

http.

🎯 Défi : Trouvez votre propre requête HTTP !

5️⃣ Fonctionnalités Avancées : Passez au Niveau Supérieur 🚀

🎨 Colorisation des Paquets

Personnalisez via View > Coloring Rules (ex: rouge = paquets corrompus 🚨).

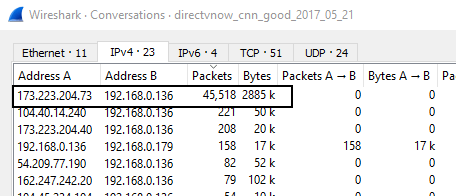

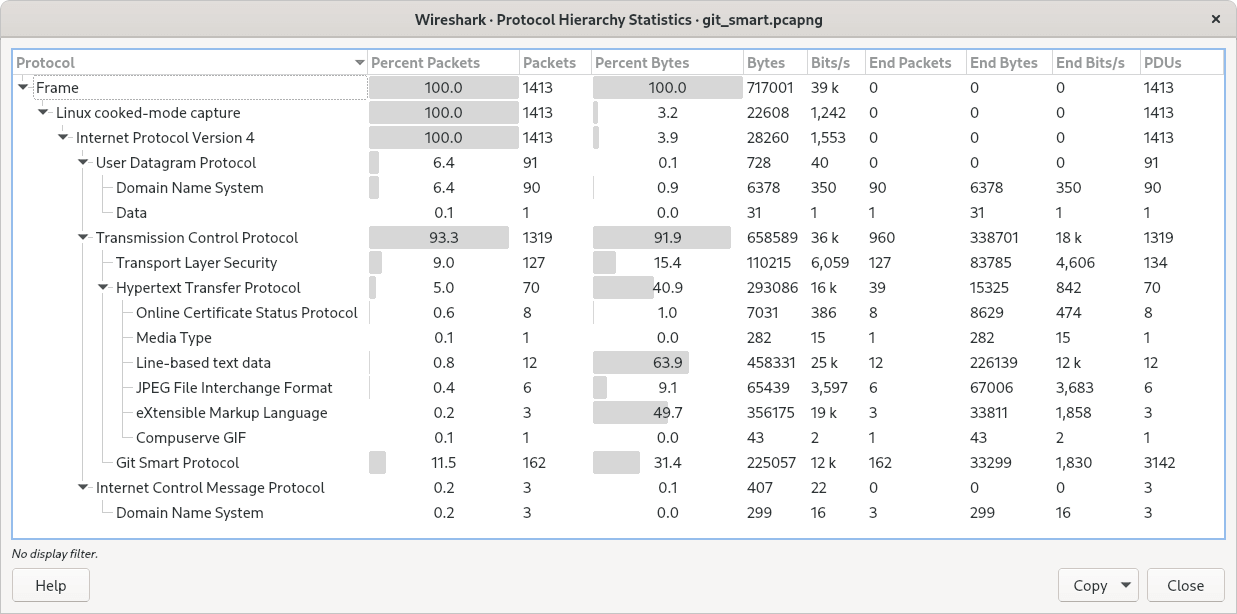

📊 Analyse des Statistiques

Choisissez une option depuis le menu statistics, en l'occurence :

📈 Protocol Hierarchy : Visualisez la répartition des protocoles 📊.

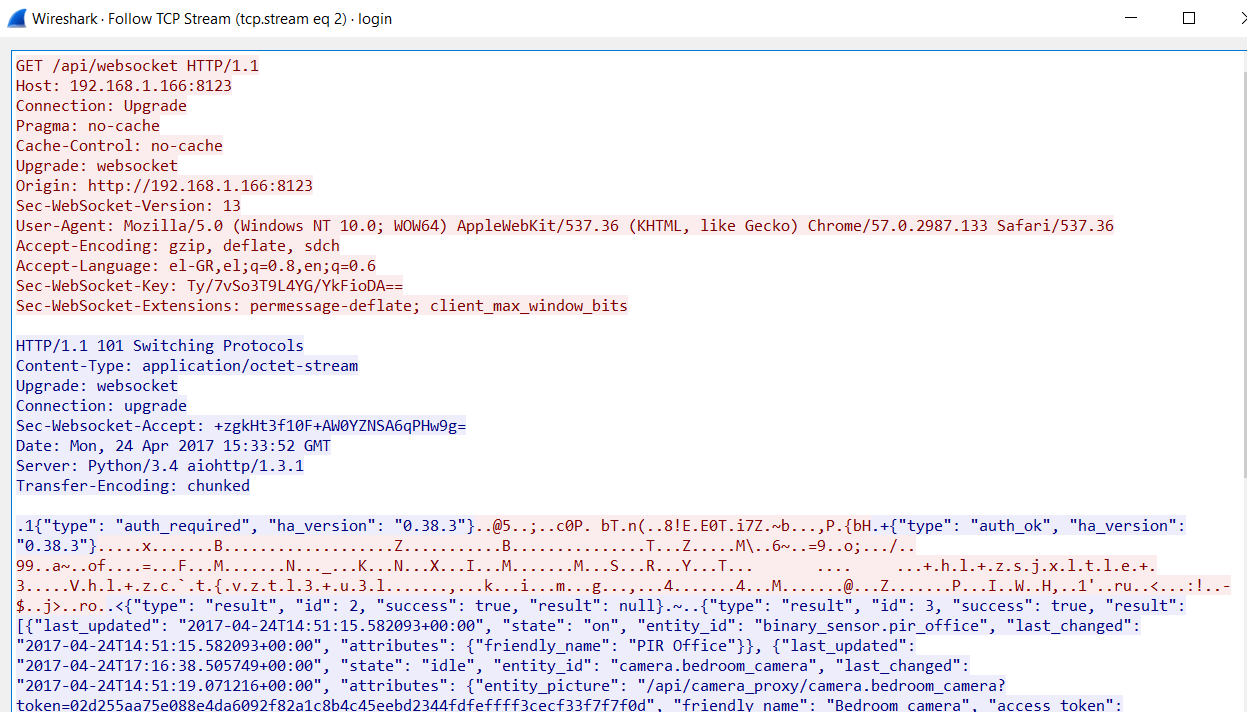

🔗 Suivi des Connexions TCP

Suivez une session en cliquant-droit sur un paquet > Follow > TCP Stream 🗣️.

6️⃣ Cybersécurité : Outil de Détection d’Intrusion

Wireshark est un atout incontournable dans l’arsenal des enquêteurs en forensic numérique et des analystes SOC. Il permet de reconstituer des événements à partir du trafic réseau capturé, aidant à identifier des compromissions, détecter des fuites de données ou comprendre des attaques.

🔎 Analyse d’une Intrusion : Étude de Cas

Un administrateur réseau remarque une activité anormale sur un serveur. En capturant le trafic avec Wireshark, il observe :

1️⃣ Un afflux de requêtes DNS vers un domaine suspect

2️⃣ Des connexions sortantes inhabituelles sur des ports non conventionnels

3️⃣ Une exfiltration de données via un canal chiffré non légitime

Grâce aux outils de statistiques et de suivi des flux, il identifie une attaque par C2 (Command & Control), où un malware envoie des données volées à un serveur distant.

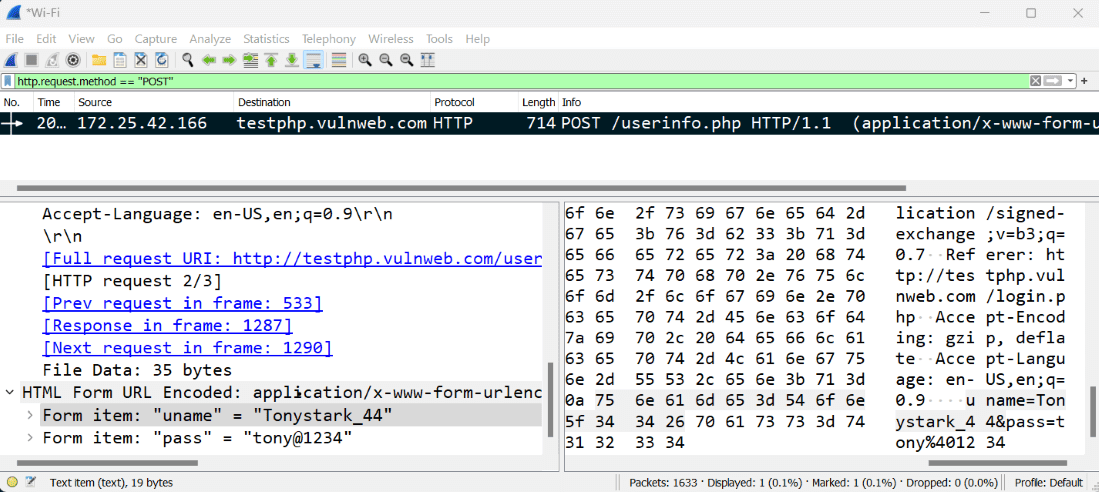

📂 Reconstruction d’une Session HTTP pour Analyser une Fuite de Données

Wireshark permet de visualiser intégralement une session HTTP pour repérer les données transmises.

✅ Exercice pratique : Trouver un mot de passe en clair

1️⃣ Capturez le trafic réseau pendant une connexion à un site en HTTP (non sécurisé)

2️⃣ Filtrez avec :

http contains "pass" and http.request.method == "POST"3️⃣ Analysez le Follow TCP Stream pour voir les identifiants envoyés !

⚠️ Attention : Ceci est à faire uniquement sur un environnement de test sécurisé !

🔗 Détection de Malware

Les malwares communiquent souvent avec des serveurs de contrôle distants.

Wireshark aide à repérer :

- 🔍 Des requêtes DNS vers des domaines générés aléatoirement (DGA)

- 📡 Du trafic sortant chiffré vers des IP inconnues

- ⏳ Une communication persistante sur des ports inhabituels (ex: 4444, 8080, 1337)

💡 Astuce : Utilisez Wireshark GeoIP pour localiser les IP suspectes et voir si elles correspondent à un serveur de commande étranger !

🔥 Attaques en Temps Réel

Vous pouvez surveiller en direct certaines menaces, entre autres:

- Attaque MITM (Man-in-the-Middle) 📡

- Tentative de vol de session (session hijacking) 🎭

- Injection ARP (falsification d’adresses MAC) 🛑

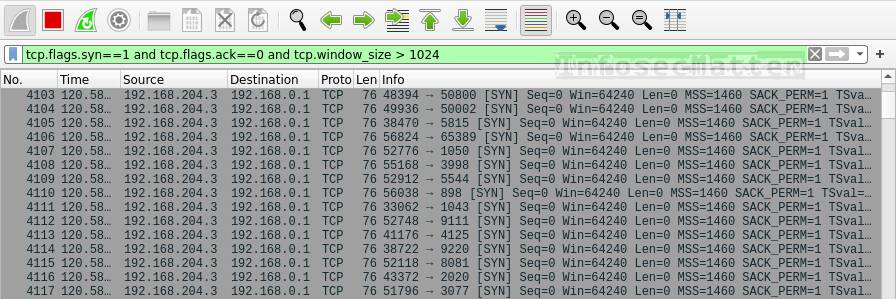

Exemple : Détection d’un scan de port avec Wireshark

1️⃣ Lancez une capture

2️⃣ Surveillez les paquets avec SYN mais sans ACK

3️⃣ Filtrez avec :

tcp.flags.syn==1 && tcp.flags.ack==0

Si une IP envoie de nombreuses requêtes SYN sans établir de connexion, c’est probablement un scan de port suspect !

7️⃣ Éthique et Légalité : Ne Soyez Pas un Espion !

⚠️ Légalité : Ne capturez que sur des réseaux que vous administrez !

🔐 Protection : Utilisez HTTPS pour chiffrer les données sensibles.

💡 Métaphore :

Wireshark est un stéthoscope 🏥 :

✅ Vous pouvez écouter votre propre cœur ❤️

❌ Mais pas celui de votre voisin sans autorisation ! 🚫

🎯 Conclusion : Prêt à Explorer Plus Loin ?

Félicitations, vous savez maintenant capturer, filtrer et analyser le trafic réseau ! Tu es un Sherlock Holmes du réseau 🎉

📊 Quel sujet souhaitez-vous découvrir la semaine prochaine ?

1️⃣ Tutoriels avancés sur Wireshark 📜

2️⃣ Tutoriels sur d’autres outils de cybersécurité (ex: Masscan, Metasploit, sqlmap, dirbuster, ...) 🔐

3️⃣ Tutoriels sur la reconnaissance OSINT et la collecte d’informations 🌍🔍

4️⃣ Autres... 💡🌍🔍

🚀 Votez en commentaire ! Partagez vos découvertes avec le hashtag #WiresharkDetective.

📢 "Le réseau est une bibliothèque infinie. Wireshark est votre lampe de poche." 🔦✨

🔁 Like, partage et commente si ce guide t’a aidé ! 🚀🔥