Table of Contents

- Qu’est-ce que Nmap et pourquoi l’utiliser ?

- Installation de Nmap

- Les commandes et options de base

- Scanner une IP ou un nom de domaine

- Nmap Ping Scan

- Scanner des ports spécifiques ou tous les ports

- Scanner plusieurs adresses IP

- Scanner des plages d’IP

- Scanner les ports les plus populaires

- Lire une liste d’hôtes à partir d’un fichier

- Sauvegarder les résultats

- Désactiver la résolution DNS

- Détection du système et des services (scan rapide)

- Détecter la version des services

- Scanner en TCP ou en UDP

- Détection de failles (CVE) via le Nmap Scripting Engine (NSE)

- FAQ rapide

- Pour conclure

Imaginez que vous êtes le responsable d’un grand château médiéval et que vous devez protéger ses nombreuses portes (les « ports ») contre les intrusions. Vous aimeriez connaître le nombre de portes existantes, lesquelles sont ouvertes, fermées ou surveillées, et surtout, si des ennemis (ou des vulnérabilités) rôdent aux alentours.

Nmap (abréviation de “Network Mapper”) est un outil qui vous permet de faire ce travail dans l’univers de la cybersécurité. Il vous aide à « cartographier » votre réseau pour savoir quelles « portes » sont ouvertes, quelles sont fermées, et quelles faiblesses potentielles pourraient servir de point d’entrée à des menaces. Dans ce tutoriel, nous allons explorer pas à pas les fonctionnalités clés de Nmap, depuis son installation jusqu’à quelques usages plus avancés comme la détection de failles. À la fin du tutoriel, vous serez capable d'utiliser cet outil incontournable.

Qu’est-ce que Nmap et pourquoi l’utiliser ?

Nmap est un utilitaire en ligne de commande (mais il existe aussi une version graphique appelée Zenmap) utilisé pour :

- Scanner et cartographier des réseaux,

- Découvrir des hôtes actifs (machines connectées au réseau),

- Détecter les ports ouverts sur ces machines,

- Identifier les systèmes d’exploitation et les logiciels qui y sont installés,

- Repérer d’éventuelles vulnérabilités.

Il est open source, gratuit, et bénéficie d’une communauté extrêmement active. Pour reprendre notre métaphore du château :

- Nmap est le “capitaine des gardes” qui fait le tour des remparts,

- Il frappe discrètement à chaque porte pour voir si elle s’ouvre,

- Il note les portes verrouillées et celles qui sont trop faibles.

Pourquoi c’est important ?

Dans le monde de la cybersécurité, la première étape de la défense consiste à connaître votre périmètre et à identifier vos vulnérabilités. Plus vous en savez sur votre « château » (votre réseau), moins vous laissez d’opportunités aux attaquants de s’y introduire.

Installation de Nmap

Sur Linux

Nmap est souvent déjà installé sur de nombreuses distributions Linux. Pour vérifier, ouvrez un terminal et tapez :

nmap

Si cela ne fonctionne pas, vous pouvez l’installer en fonction de votre distribution :

- Ubuntu/Debian:

sudo apt-get install nmap - CentOS/Fedora:

sudo dnf install nmap

Sur Windows

- Téléchargez l’exécutable sur le site officiel de Nmap.

- Lancez l’installation et suivez les étapes.

- Une fois installé, ouvrez votre terminal (PowerShell ou Invite de commandes) et utilisez la commande

nmap.

Sur MacOS

- Téléchargez l’installateur sur le site officiel.

- Lancez le fichier

.mpkget suivez les indications. - Une fois terminé, ouvrez le Terminal et tapez

nmappour vérifier son bon fonctionnement.

Les commandes et options de base

Maintenant que Nmap est prêt, passons à son utilisation concrète. Pour chaque exemple dans ce tutoriel, nous utiliserons une analogie pour que vous puissiez bien comprendre le concept.

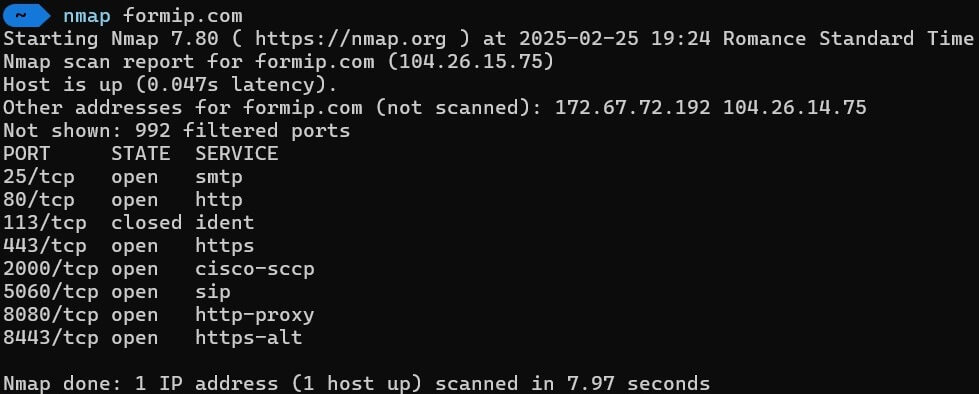

Scanner une IP ou un nom de domaine

nmap 1.1.1.1

ou

nmap formip.com

Nmap Ping Scan

nmap -sn 192.168.5.0/24

(Dans certains articles, on peut voir -sP ou -sp, mais la version récente utilise plutôt -sn.)

- Ce type de scan permet de détecter les hôtes actifs (ceux qui répondent à un simple “ping”).

- Limite : Certains systèmes bloquent le ping, vous risqueriez donc de ne pas “voir” tout le monde.

Analogie : Vous envoyez un messager frapper poliment à chaque porte pour demander : « Y a-t-il quelqu’un à l’intérieur ? ». S’il n’y a pas de réponse (ping bloqué), vous pourriez penser que personne n’habite là. Mais il se peut aussi qu’on vous ignore sciemment.

Scanner des ports spécifiques ou tous les ports

- Pour scanner tous les ports(1 à 65535) sur une machine :

nmap -p 1-65535 localhost - Pour scanner seulement certains ports:

nmap -p 80,443 8.8.8.8

Analogie : Vous demandez à votre capitaine de vérifier toutes les portes du château ou seulement les portes principales (par exemple la grande porte d’entrée et la porte de secours).

Scanner plusieurs adresses IP

nmap 1.1.1.1 8.8.8.8

ou encore des adresses consécutives :

nmap 1.1.1.1,2,3,4

Analogie : Vous dites au capitaine : « Inspecte ces 2 châteaux et reviens me dire quels accès ils ont. » ou « Fais le tour de ces 4 tours à la suite. ».

Scanner des plages d’IP

- CIDR (notation :

8.8.8.0/28) :nmap 8.8.8.0/28 - Plage d’IP simple (

8.8.8.1-14) :nmap 8.8.8.1-14 - Joker (

8.8.8.*) pour couvrir tout un sous-réseau :nmap 8.8.8.* - Exclure une IP:

nmap 8.8.8.* --exclude 8.8.8.1

Analogie : Vous demandez une patrouille sur un ensemble de villages, sauf celui où vous savez déjà qu’il n’y a pas de problème.

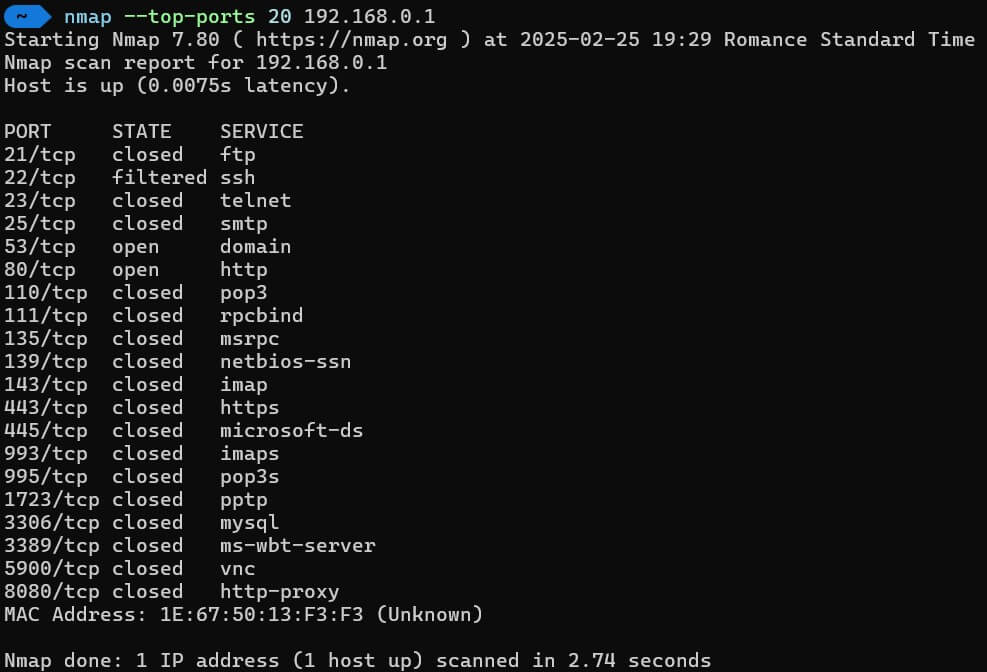

Scanner les ports les plus populaires

nmap --top-ports 20 192.168.1.106

- Scanne uniquement les 20 ports les plus courants.

- Rapide et pratique pour avoir un aperçu immédiat des “portes” les plus souvent utilisées.

Analogie : Dans un château, certaines portes sont plus fréquentées que d’autres (l’entrée principale, la porte arrière). Ici, vous vous concentrez sur ces entrées stratégiques.

Lire une liste d’hôtes à partir d’un fichier

nmap -iL list.txt

- Supposez que

list.txtcontient une adresse IP ou un nom d’hôte par ligne. - Nmap scannera alors chaque ligne automatiquement.

Analogie : Vous confiez à votre capitaine une liste de plusieurs sites à vérifier, comme un itinéraire de tournée déjà planifié.

Sauvegarder les résultats

- En format texte :

nmap -oN output.txt example.com - En format XML :

nmap -oX output.xml example.com

Analogie : Vous conservez le rapport détaillé des inspections dans un registre papier (ou un registre “informatique” sous format XML).

Désactiver la résolution DNS

nmap -n 8.8.8.8

- Cette option accélère les scans en évitant de résoudre l’adresse IP en nom de domaine.

- Pratique pour des grandes plages IP.

Analogie : Votre capitaine ne cherche même pas à demander le nom officiel de chaque tour ; il se contente de vérifier l’adresse. Cela lui fait gagner du temps.

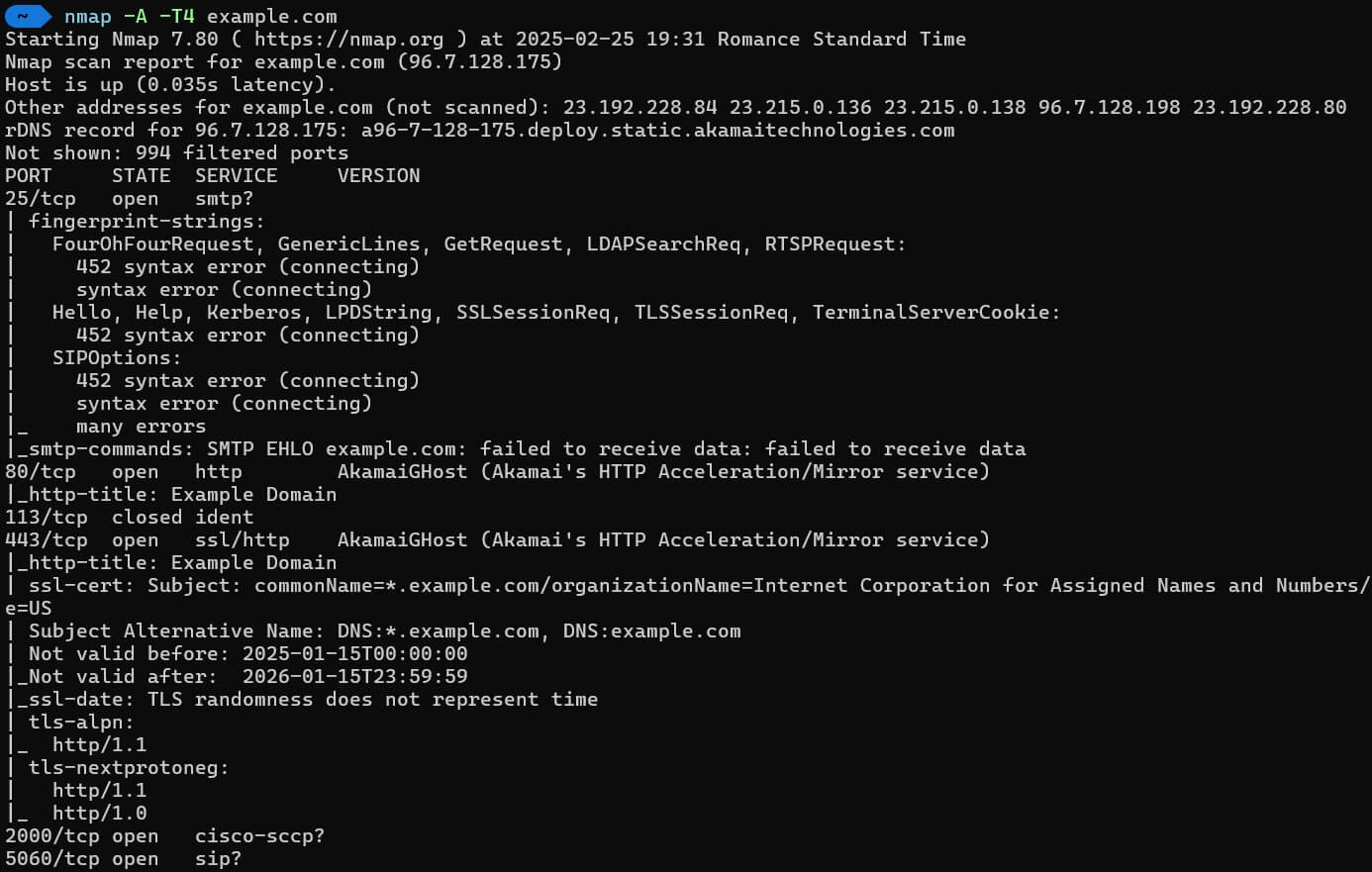

Détection du système et des services (scan rapide)

nmap -A -T4 example.com- -A active la détection d’OS et de services.

- -T4 rend le scan plus rapide (attention toutefois sur des réseaux sensibles, cela peut “bruiter”).

Analogie : Non seulement votre capitaine vérifie les portes, mais il jette un coup d’œil pour voir quels types de mécanismes ou de serrures sont installés (services, OS).

Détecter la version des services

nmap -sV localhost

- Tente d’identifier le numéro de version des logiciels (ex: version d’un serveur web, FTP, etc.).

Analogie : Le capitaine examine l’inscription sur la serrure pour savoir le fabricant et le modèle précis de la porte.

Scanner en TCP ou en UDP

- Scan TCP:

nmap -sT 192.168.1.1 - Scan UDP:

nmap -sU localhost - TCP est plus répandu, mais certains services importants utilisent UDP (DNS, DHCP, etc.).

Analogie : Selon le type de porte (bois, métal, etc.), on va utiliser une méthode différente pour la tester.

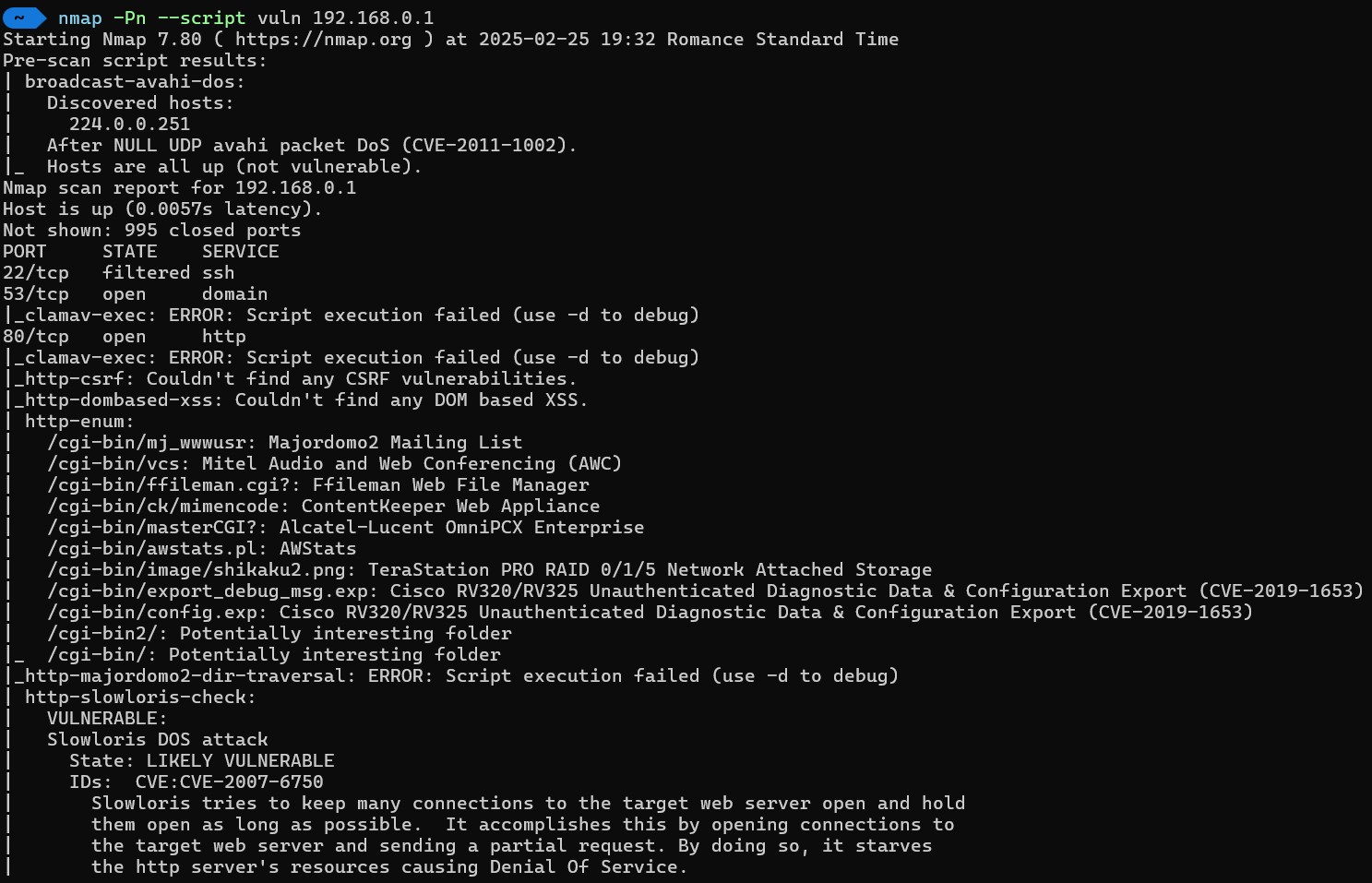

Détection de failles (CVE) via le Nmap Scripting Engine (NSE)

nmap -Pn --script vuln 192.168.1.105

- NSE : librairie de scripts intégrés pour automatiser des tests d’intrusion et de vulnérabilité.

- Ici,

--script vulnlance un ensemble de scripts cherchant des failles.

Analogie : Votre capitaine dispose d’une “trousse à outils” spécialisée pour examiner la solidité de vos portes et repérer d’éventuelles fissures connues.

FAQ rapide

Nmap est-il légal de l’utiliser ?

Scanner ses propres serveurs ou un réseau sous votre autorité est légal. Scanner le réseau d’autrui sans autorisation peut être illégal, selon les lois de votre pays ou région.

Comment ça marche ?

Nmap envoie des paquets (comme des petits “tocs-tocs”) et analyse la réponse pour déterminer si un port est ouvert, fermé ou filtré. Il compare également les signatures connues pour identifier les systèmes d’exploitation et logiciels.

Existe-t-il des alternatives ?

D’autres outils comme Masscan ou Rustscan sont populaires pour des scans très rapides, mais ils n’offrent généralement pas autant de fonctionnalités avancées que Nmap.

Pour conclure

Félicitations ! Vous connaissez désormais les bases (et plus !) de Nmap, cet outil incontournable pour cartographier un réseau, détecter des failles et renforcer votre sécurité informatique. Que vous soyez un passionné de cybersécurité, un administrateur système ou simplement curieux, l’apprentissage de Nmap est un pas essentiel pour comprendre la « surface d’attaque » d’un réseau.

Maintenant, c’est à vous de jouer :

- Installez ou lancez Nmap sur votre machine.

- Faites un petit scan de votre propre réseau (celui dont vous avez l’autorisation).

- Explorez les options NSE pour tester la sécurité de vos services.

- Demandez-vous : quelles mesures pourriez-vous mettre en place si vous découvrez une vulnérabilité ?

Quel sujet souhaitez-vous découvrir la semaine prochaine ?

Dites-moi en commentaire ou par message privé quel thème, commande, ou problématique de cybersécurité vous aimeriez approfondir. Nous pourrions par exemple vous faire des tutoriels de scripts NSE plus avancés, des tutoriels de pentesting web, ou encore des tutoriels de surveillance de logs. C’est vous qui décidez !

À vous la parole : Quel est le prochain tuto que nous devrions voir ensemble ? Envoyez-moi vos suggestions, et rendez-vous la semaine prochaine pour un nouveau tuto passionnant !