Table of Contents

Bienvenue dans ce tutoriel où nous allons explorer Burp Suite, un outil incontournable pour l’analyse et la sécurisation des applications web. Nous allons procéder étape par étape, en nous basant sur la documentation officielle de Burp Suite, tout en vous proposant des analogies simples pour faciliter la compréhension. À la fin de ce guide, vous saurez comment l’installer, intercepter et modifier des requêtes HTTP, et ainsi mieux comprendre le fonctionnement d’une application web.

Pourquoi utiliser Burp Suite ?

Imaginez que vous soyez un explorateur qui souhaite cartographier un territoire inconnu. Burp Suite est votre trousse à outils : il vous fournit la boussole (le Proxy), la carte (l’HTTP history), et la loupe (les fonctions de modification de requêtes). Avec lui, vous pouvez découvrir des sentiers cachés (vulnérabilités), vérifier la validité d’un chemin (tester les requêtes et réponses) et, si besoin, ouvrir de nouvelles voies (exploiter ou corriger des failles).

Configuration requise

Selon la documentation, la configuration nécessaire dépend de l’utilisation que vous souhaitez faire de Burp Suite :

Configuration minimale

- Processeur : 2 cœurs

- Mémoire vive (RAM) : 4 Go

- Espace disque libre : 1 Go pour l’installation + au moins 2 Go par projet

- Recommandée pour : proxy simple, petites attaques Intruder, apprentissage basique.

Configuration recommandée

- Processeur : 2 cœurs

- Mémoire vive (RAM) : 16 Go

- Espace disque libre : 1 Go pour l’installation + 2 Go ou plus par projet

- Meilleur équilibre pour la plupart des usages (scans et analyses régulières).

Configuration avancée

- Processeur : 4 cœurs

- Mémoire vive (RAM) : 32 Go

- Parfait pour exécuter plusieurs scans automatisés, manipuler des applications plus vastes, ou réaliser des attaques Intruder complexes.

Compatibilité Système d’exploitation

Windows (Intel 64 bits)

Linux (Intel et ARM 64 bits)

macOS (Intel 64 bits et Apple M1)

Note : L’exécutable JAR de Burp Suite n’est pas compatible avec les systèmes Apple Silicon/ARM64 si vous souhaitez utiliser le navigateur intégré. Dans ce cas, il est conseillé d’installer Burp depuis le programme d’installation natif.

Pensez à ces configurations un peu comme à la puissance d’un moteur de voiture : plus vous voulez monter de côtes (effectuer des scans complexes), plus il vous faut un moteur puissant (RAM et CPU).

Installer Burp Suite

Étape 1 : Téléchargement

- Rendez-vous sur la page de téléchargement officielle de Burp Suite.

- Choisissez votre édition : Professional (plus d’outils avancés) ou Community Edition (version gratuite).

Étape 2 : Installation

- Exécutez le fichier d’installation pour votre plateforme (Windows, Linux ou macOS).

- Lancez Burp Suite.

- Lorsque Burp vous demande de sélectionner un fichier de projet et une configuration, cliquez sur Next puis Start Burp pour ignorer, si vous débutez.

Étape 3 : Premiers pas

- Une fois Burp Suite lancé, vous arriverez sur une interface proposant différentes fonctionnalités (Proxy, Intruder, Scanner, etc.).

- Nous allons principalement nous concentrer sur Burp Proxy pour commencer.

Intercepter le trafic HTTP avec Burp Proxy

Burp Proxy est comme un portier qui contrôle tout ce qui entre et sort de votre application web. Il vous donne la possibilité de voir et d’intercepter chaque requête (ce que vous envoyez) et chaque réponse (ce que vous recevez), à la manière d’un douanier examinant soigneusement tous les colis qui entrent ou sortent d’un pays.

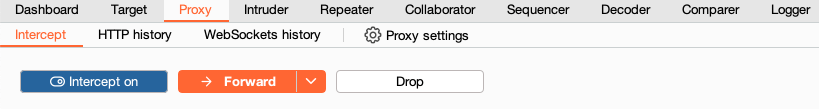

Étape 1 : Lancer le navigateur intégré de Burp

- Dans Burp, rendez-vous dans l’onglet Proxy > Intercept.

- Activez le bouton Intercept on (l’interception).

- Cliquez sur Open Browser pour lancer le navigateur de Burp, déjà configuré pour intercepter vos requêtes.

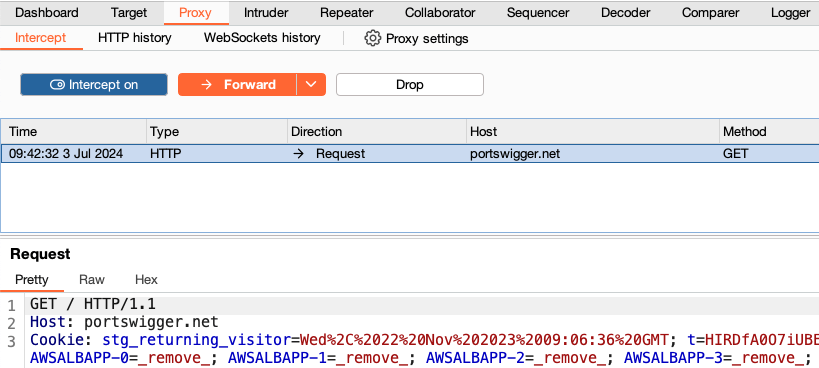

Étape 2 : Intercepter une requête

- Dans le navigateur de Burp, essayez de visiter un site, par exemple portswigger.net.

- Vous verrez que la page ne se charge pas immédiatement : Burp Proxy a intercepté la requête.

- Dans l’onglet Proxy > Intercept, vous pouvez étudier la requête avant de la transmettre au serveur.

Étape 3 : Transmettre (Forward) la requête

- Cliquez sur Forward pour envoyer la requête au serveur.

- Cliquez de nouveau si d’autres requêtes sont interceptées.

- La page devrait finalement se charger dans le navigateur.

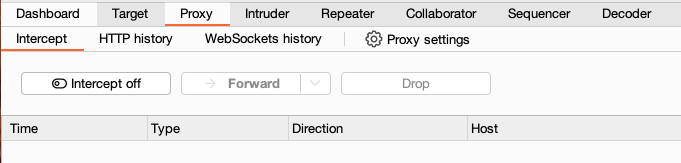

Étape 4 : Désactiver l’interception

- Repassez Intercept sur Off.

- Naviguez à nouveau dans le site : les requêtes passent désormais librement.

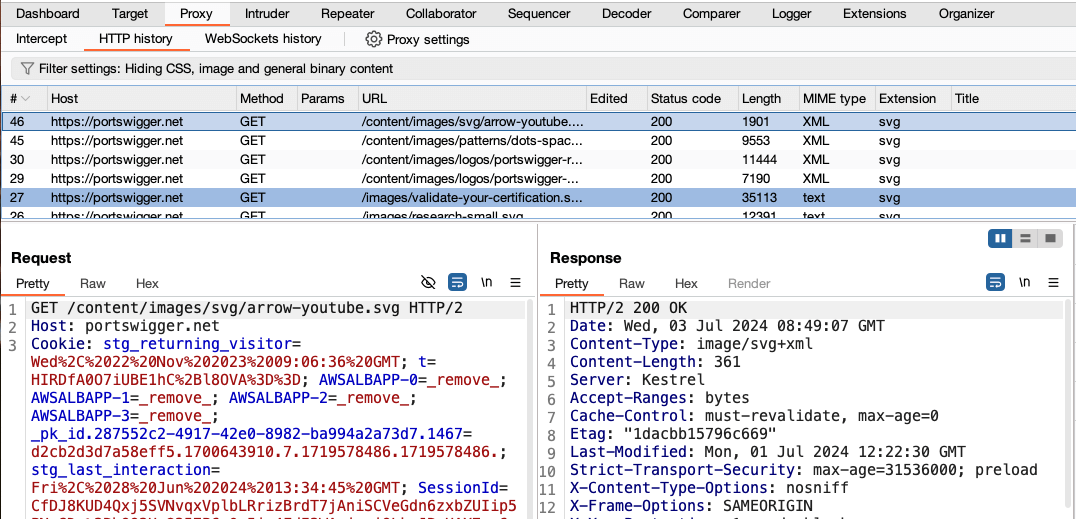

Étape 5 : Examiner l’historique HTTP

- Dans Burp, ouvrez l’onglet Proxy > HTTP history.

- Vous y trouverez la liste de toutes les requêtes et réponses qui ont transité, même celles non interceptées.

- Cliquez sur n’importe quelle entrée pour en voir le contenu brut (request et response).

Modifier des requêtes

L’une des forces de Burp Suite est la possibilité de modifier à la volée les requêtes HTTP. C’est un peu comme changer la lettre d’un colis avant de l’expédier : vous testez les réactions du destinataire (le serveur) à différents scénarios.

Exemple pratique : modifier le prix d’un produit dans un site e-commerce fictif

⚠️ N.B : L’accès aux labs de PortSwigger nécessite la création d’un compte 🆔.

✅ Bonne nouvelle : c'est gratuit 🎉 !

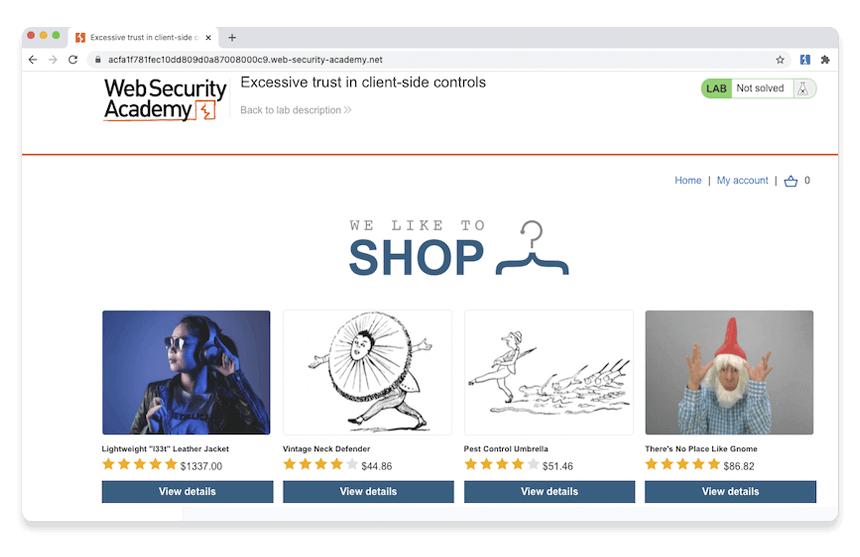

Accéder au site vulnérable

- Toujours dans Burp, onglet Proxy > Intercept (mettez Intercept sur Off pour commencer).

- Dans le navigateur de Burp, rendez-vous sur :

https://portswigger.net/web-security/logic-flaws/examples/lab-logic-flaws-excessive-trust-in-client-side-controls - Cliquez sur Access the lab pour ouvrir une version de démonstration d’un site e-commerce vulnérable.

Se connecter

- Identifiez-vous avec :

- Username : wiener

- Password : peter

- Vous verrez que votre crédit est de 100 $.

- Identifiez-vous avec :

Choisir un produit

- Retournez à l’accueil du site (Home) et repérez la veste en cuir « l33t ».

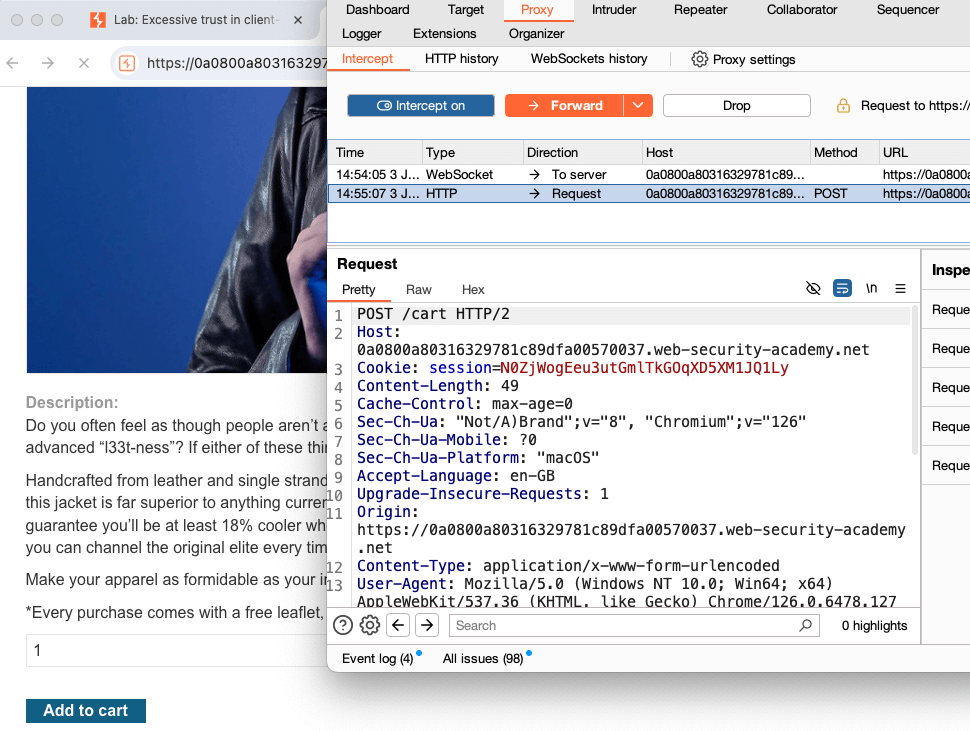

Intercepter et modifier la requête “add to cart”

- Dans Burp, basculez Intercept sur On.

- Dans le navigateur, cliquez pour ajouter la veste à votre panier.

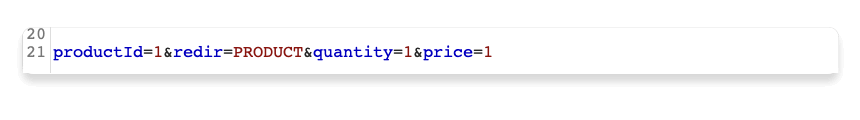

- De retour sur Burp, vous verrez la requête interceptée POST /cart avec un paramètre price qui indique le prix en centimes.

Modifier le paramètre

- Changez la valeur de price en

1(c’est-à-dire 1 centime). - Cliquez sur Forward > Forward all pour envoyer la requête modifiée au serveur.

- Remettez ensuite Intercept sur Off.

- Changez la valeur de price en

Constater le résultat

- Dans le navigateur, ouvrez votre panier (icône Basket).

- Le prix de la veste n’est plus que de 0,01 $ !

- Vous pouvez valider la commande.

Félicitations, vous venez d’exploiter une faille d’un site de démonstration et vous avez appris à modifier des requêtes HTTP avec Burp Proxy.

Comme vous pouvez le voir, Burp Suite est un formidable couteau suisse pour tout analyste ou pentesteur. Il vous permet d’examiner, expérimenter, et renforcer la sécurité des applications web. L’étape suivante pourrait être d’explorer d’autres modules (Intruder, Repeater, Scanner, etc.) et d’approfondir des techniques d’audit plus avancées.

Et maintenant, à vous de jouer !

Nous aimerions savoir ce qui vous intéresse pour la suite.

- Quel sujet plus approfondi souhaiteriez-vous que nous abordions la semaine prochaine ?

- L’analyse de vulnérabilités spécifiques (XSS, SQL injection, etc.)

- L’utilisation d’Intruder et Repeater pour des tests plus poussés

- L’automatisation de scans avec Burp Scanner

- Ou tout autre sujet lié à la cybersécurité ?

Dites-le-nous en commentaire ou par message, et préparez-vous pour notre prochain voyage dans l’univers de la sécurité web !