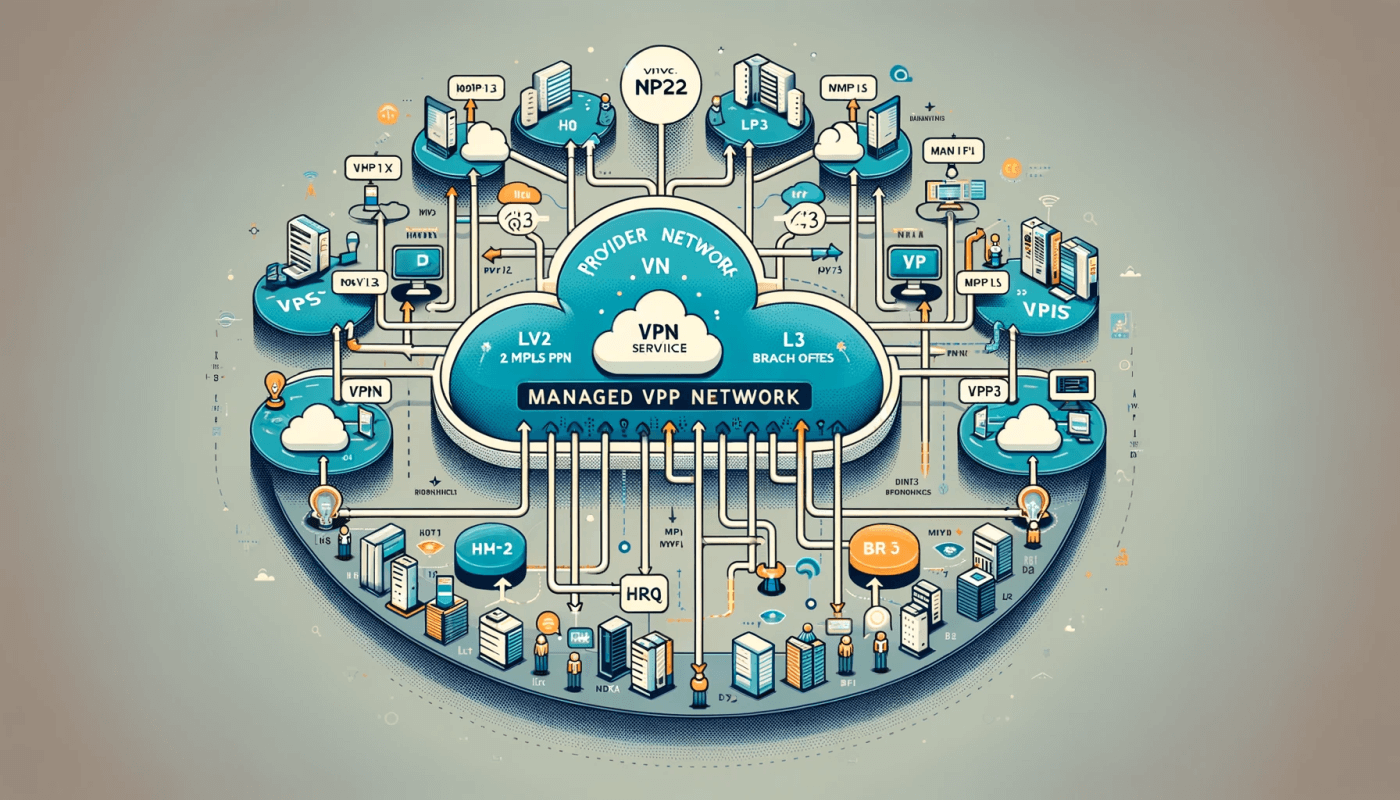

Les VPN qui sont gérés par un fournisseur de service, peuvent offrir soit une connectivité couche 2 ou une connectivité de couche 3.

Réseaux privés virtuels gérés par un fournisseur

Un réseau privé virtuel de couche 2 est utile pour les clients qui exécutent leur propre infrastructure de couche 3 et qui nécessitent une connectivité de couche 2 auprès du fournisseur de services. Dans ce cas, le client gère l’ensemble de son routage. L’avantage qu’il a, comparer à un réseau privé virtuel de couche 3, c’est que certaines applications ne fonctionnent que si les nœuds réseau sont dans le même réseau de couche 2.

Si on se place du côté client, alors on peut imaginer que le VPN MPLS de couche 2 du fournisseur de service, est vue comme un gros Switch virtuel.

Dans un VPN MPLS de couche 3, un sous-réseau IP distinct est utilisé sur chaque site client. Si on déploie un protocole de routage sur ce VPN, alors le fournisseur de service doit prendre en charge l’échange des routes. Une relation adjacente est établie entre le routeur CE, pour Customer Edge, et le routeur PE, pour Provider Edge. Le CE est coté client et PE coté fournisseur. Dans le réseau du fournisseur de services, il existe de nombreux routeurs ps (routeurs de base de fournisseur de services).

Le réseau privé virtuel de couche 3 est approprié pour les clients qui préfèrent externaliser leur routage vers un fournisseur de services, car c’est ce dernier qui maintient et gère le routage pour les sites clients.

Si on se place du côté client, alors on peut imaginer que le VPN MPLS de couche 3 du fournisseur de service, est vue comme un grand routeur virtuel.

Réseaux privés virtuels gérés par l'entreprise

Passons maintenant, au réseau privé virtuel géré par l’entreprise elle-même. Les entreprises ont besoin de moyens sécurisés, fiables et rentables pour relier le siège social, les sites distants et les salariés qui bossent en télétravail de chez eux. On peut voir Un réseau privé virtuel comme un pont entre deux réseaux privés, et ce pont est construit sur un réseau public, comme internet. Vous construisez ce pont sur un réseau public, généralement Internet. Comme représenté sur l’image, le réseau privé virtuel permet aux périphériques du siège social, à droite, d’envoyer et de recevoir des données avec ses succursales à gauche, comme si elles étaient directement connectées.

Un réseau privé virtuel est un réseau privé virtuel construit dans une infrastructure de réseau public, comme internet. Les réseaux privés virtuels offrent une alternative peu couteuse aux connexions WAN privées. Il est particulièrement utile dans les entreprises où les salariés sont très mobiles et qu’ils doivent se connecter à distance très souvent, au réseau de l'entreprise et qu’ils doivent accéder à des données très sensibles.

Comme le montre l’image, il existe deux types de réseaux VPN : Le VPN site-To site et le réseau privé virtuel accès distant.

- Un VPN site To site est une extension d'un réseau WAN classique. Les utilisateurs finaux envoient et reçoivent du trafic via un équipement VPN, qui pourrait être un routeur ou une appliance Cisco ASA. Cet appareil est responsable d'encapsuler et de chiffrer le trafic sortant et de l'envoyer par un tunnel VPN sur Internet vers un autre périphérique VPN sur le site distant.

- Et le réseau privé virtuel à accès distant est plutôt utilisé pour les utilisateurs mobiles, qui travaillent à distance. Dans ce dernier, chaque hôte utilise, en général, le logiciel Cisco AnyConnect réseau privé virtuel Client.

Un réseau privé virtuel offre plusieurs avantages :

- Comme de l’Économie : car il permet aux entreprises d'utiliser un transport Internet pour connecter des bureaux et utilisateurs distants au site principal de l'entreprise. Ce qui élimine les liens WAN dédiés et très couteux.

- Un autre avantage est son extensibilité. Ils permettent aux entreprises d'utiliser l'infrastructure Internet, ce qui rend les nouveaux utilisateurs très faciles à ajouter. Ils peuvent en ajouter énormément sans ajouter d'infrastructure importante.

- Il a aussi une grande Compatibilité : car il permet aux travailleurs mobiles, de profiter d’une connexion haut débit, comme leurs ADSL ou le câble, pour accéder à leur réseau d'entreprise. Cette capacité leur offre une flexibilité et une grande efficacité.

- Et le dernier point est sur la Sécurité : les réseaux privés virtuels peuvent fournir le plus haut niveau de sécurité en utilisant des protocoles avancés de cryptage et d'authentification qui protègent les données contre tout accès non autorisé. Notamment avec les protocoles IPsec et SSL.

Il existe plusieurs options de sécurité VPN en site To site :

on a le tunnel IPsec

Cette option est le principal modèle de conception réseau privé virtuel IPsec. Il fournit quatre services de sécurité importants :

- De la Confidentialité du chiffrement : l'expéditeur peut chiffrer les paquets avant de les transmettre sur un réseau. Ce qui signifie que personne ne peut écouter la communication. Même si un autre appareil l’intercepte

- Il a comme sécurité de l’Intégrité des données : c’est-à-dire que le récepteur peut vérifier que les données ont bien été transmises sans avoir été modifiées de quelque manière que ce soit. IPsec garantit l'intégrité des données en utilisant des sommes de contrôle, c’est une simple vérification de redondance.

- Il permet l’Authentification : Le récepteur peut authentifier la source du paquet en garantissant et en certifiant la source de l'information.

- Et il a une Protection antireplay: qui permet de vérifier que chaque paquet est unique et n'est pas dupliqué. Et si des paquets arrivent en retard ou sont en double, ils seront supprimés.

Une autre option de VPN site To site est le VPN GRÉ sur IPsec

Bien que IPsec fournisse une méthode sécurisée pour le tunneling des données sur un réseau IP, il a des limites. Par exemple, il ne prend pas en charge le multicast et le broadcast, ce qui empêche l'utilisation de protocoles qui utilisent ces fonctionnalités, comme les protocoles de routage.

Le protocole GRÉ permet de remédier à cela, car avec lui, il est possible d’exécuter un protocole de routage avec IPSEC.

Il y a aussi, beaucoup moins connu, Cisco DMVPN pour cisco dynamique multipoint VPN.

Il s’agit d’un mécanisme qui permet d’établir les tunnels IPsec + GRE, celui qu’on a vu juste avant, directement entre les routeurs qui veulent dialoguer ensemble avec une grande simplicité et surtout de façon totalement dynamique !

Et pour finir, on a Cisco IPsec VTI

Le mode VTI d'une configuration IPsec simplifie la configuration du réseau privé virtuel. Il existe deux types de VTI statiques et dynamiques. La configuration se fait sur une interface virtuelle.

Suivez le parcours CCNA sur le site Formip et retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.