Les Wildcard Mask vous échappe ? Cet article est fait pour vous !

ACL ET MASQUE INVERSE (WILDCARD MASK)

Une ACL est une fonctionnalité de l’IOS Cisco qui est utilisée pour identifier le trafic.

Elle permet à un admin réseau de créer un ensemble de règles qui vont soit autoriser, soit interdire n’importe quel type de trafic, en fonction des informations que contient le paquet IP.

Elles peuvent être utilisées sur des routeurs ou des Switchs.

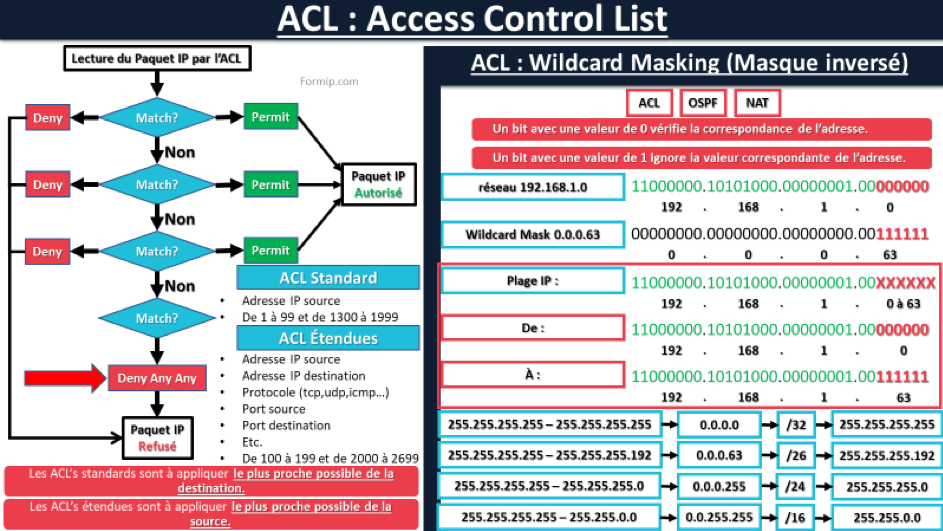

L’ACL fonctionne dans un ordre séquentiel.

L’en-tête du paquet est analysé par les ACL, l’une à la suite de l’autre, de haut en bas.

Si une ACL correspond au paquet, alors le reste des ACL seront ignorés.

Le paquet est alors soit autorisé ou soit refusé.

Si l’en-tête du paquet ne correspond pas à la première ligne ACL, alors le paquet est testé à la seconde ligne et ainsi de suite.

Ce processus se poursuit jusqu'à la dernière ACL.

Et la dernière ACL de la liste est ce qu’on appelle une acl implicite de deny, qui refuse systématiquement le paquet.

Si aucune des ACL ne matche avec l’entête IP, alors par sécurité, le paquet sera supprimé !

Pour utiliser certains protocoles ou bien certaines fonctionnalités du routeur, on fait parfois appel aux « wildcard masks », qui se traduit par « masques inverses ».

Cela permet d’identifier un sous-réseau ou une plage d’adresses IP.

Le protocole de routage OSPF et aussi le NAT utilisent des masques inversés.

Les masques inversés, également connus sous le nom de Wildcard Masks, sont conçus pour filtrer le trafic réseau en identifiant les adresses IP qui s'alignent sur des critères spécifiques. Ils permettent aux administrateurs de réseau de définir des plages d'adresses IP ciblées pour l'application des règles de sécurité ou de routage. En spécifiant quels bits de l'adresse IP doivent correspondre exactement et lesquels peuvent varier, les masques inversés offrent une flexibilité dans la sélection des sous-réseaux ou des hôtes individuels. Cette approche est particulièrement utile dans des scénarios complexes où la gestion du trafic basée sur des segments d'adresse IP spécifiques est nécessaire pour la sécurité ou la performance du réseau.

Quand on doit appliquer un masque inversé, il faut garder à l’esprit que :

- Un bit avec une valeur de « 0 » vérifie la correspondance de l’adresse.

- Et un bit avec une valeur de « 1 » ignore la valeur correspondante de l’adresse.

Pour bien comprendre, on va prendre un exemple :

Nous avons le réseau 192.168.1.0 avec un masque inversé en 3 fois « 0 ».63, ce qui correspond à un /26.

Pour chaque adresse, je vous ai mis la forme décimale, et la forme binaire.

Chaque bit de l’adresse qui correspond à un bit à 0 dans le masque devra être identique pour correspondre au réseau.

C’est-à-dire de 0 à 63 !

Alors même si je sais que maintenant vous êtes incollable en binaire, je vais quand même vous montrer une technique pour calculer plus rapidement les masques inversés !

Généralement, on utilise des masques inversés qui correspondent à des sous-réseaux :

- Par exemple, un masque inversé en 4 fois « 0 » correspond à un masque normal de 4 fois « 255 », un /32. Dans ce cas, le masque ne matche qu’une seule adresse !

- Un masque inversé en 3 fois « 0 » .63 correspond à un masque normal de 3 fois 255.192, c’est-à-dire un /26.

- 3 fois « 0 ».255 correspond à un masque en /24. 3 fois 255.0.

- 2 fois « 0 ». 2 fois « 255 » revient à un masque en /16 : 2 fois « 255. 2 fois « 0 ».

Et ainsi de suite.

Pour calculer rapidement le masque inversé, le plus simple est de faire une simple soustraction de 4 fois « 255 » par le masque normal qu’on souhaite convertir en inversé !

- « 255 » moins 255 nous donne 0.

- « 255 » moins 192 faits 63.

- Et « 255 » moins 0 donne 255.

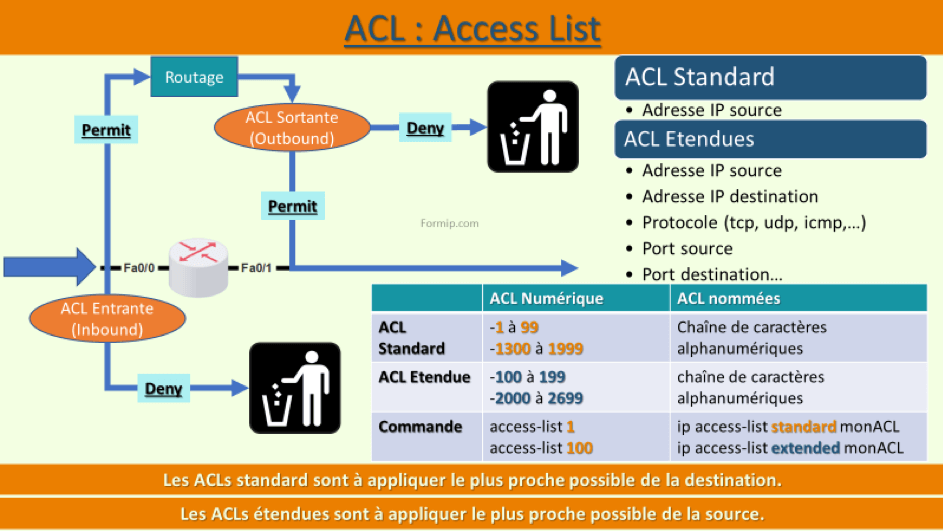

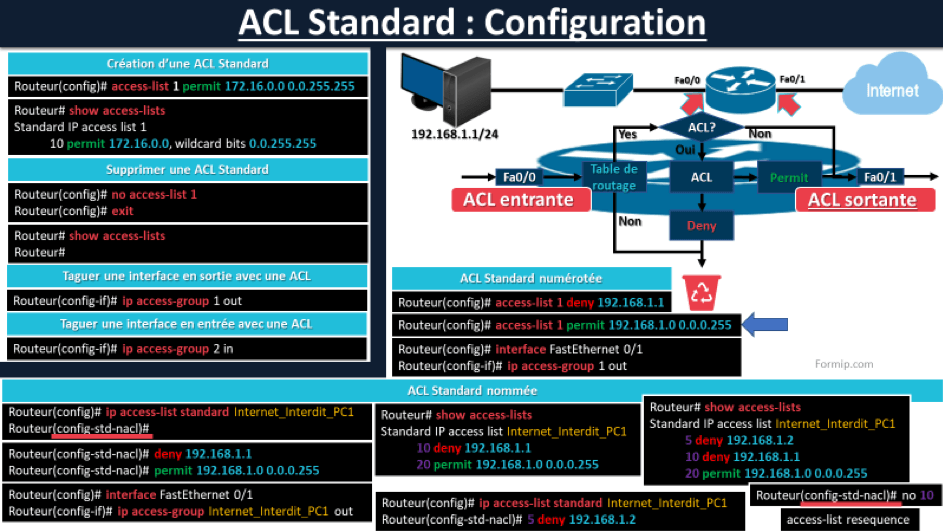

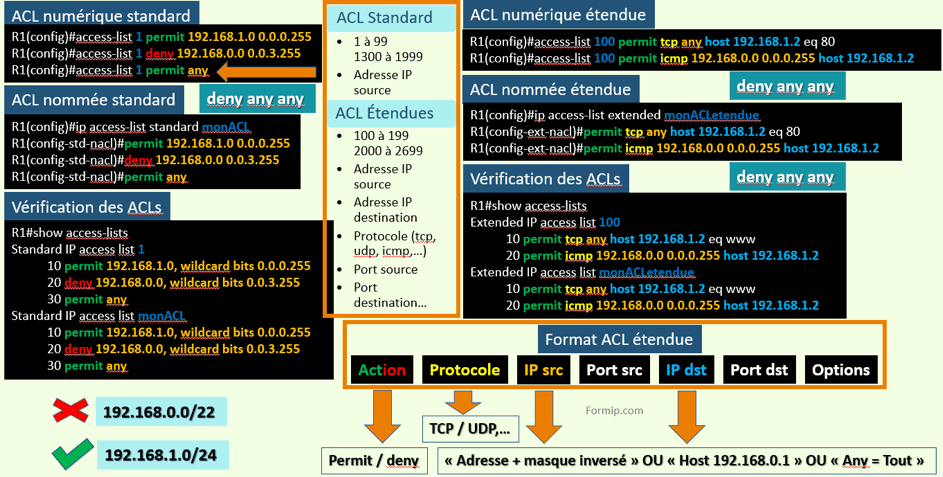

Pour terminer ce cours d’introduction au ACL’s, nous allons voir les 2 types d’ACL qu’il existe :

On a des ACL standards qui permettent de vérifier les adresses sources des paquets pouvant être acheminés.

Elles sont numérotées de 1 à 99 et de 1300 à 1999.

En général on les appliquera principalement le plus proche possible de la destination en raison de leurs faibles précisions.

Et on a, les ACL de type étendu qui permettent de vérifier les adresses des paquets source et de destination.

Elles peuvent également cibler des protocoles spécifiques, des numéros de port et d'autres paramètres.

Ce qui donne aux admins plus de flexibilité et de contrôle.

Elles sont numérotées de 100 à 199 et de 2000 à 2699.

Les ACL’s étendues sont plutôt à appliquer le plus proche possible de la source.

Pour compléter votre compréhension des Wildcard Masks et des ACLs, il est crucial d'engager une pratique régulière et de se plonger dans des scénarios d'application réelle. Bien que la théorie fournisse une base solide, c'est l'expérience pratique, acquise à travers des laboratoires virtuels, des simulateurs de réseau, et des exercices pratiques, qui cimentera véritablement vos connaissances. Encouragez-vous à expérimenter, à décomposer les concepts en composants gérables, et à explorer diverses configurations pour voir leur impact direct sur la sécurité et la gestion du réseau.

Découvrez comment maîtriser les Wildcard Masks et bien plus encore pour réussir votre CCNA, en explorant nos cours dédiés, y compris des tutoriels sur les Wildcard Masks, sur la chaîne YouTube de Formip.