SWITCH-PORT SECURITY

La sécurité des ports ou port security est un aspect crucial de la gestion des réseaux, surtout dans les environnements où les dispositifs non autorisés peuvent compromettre la sécurité et perturber les opérations. Un scénario courant est lorsque des individus apportent leurs propres commutateurs et les connectent au réseau, permettant potentiellement à plusieurs dispositifs non autorisés d'accéder.

Dans cet article, nous explorerons comment mettre en œuvre des mesures de sécurité des ports pour atténuer de tels risques.

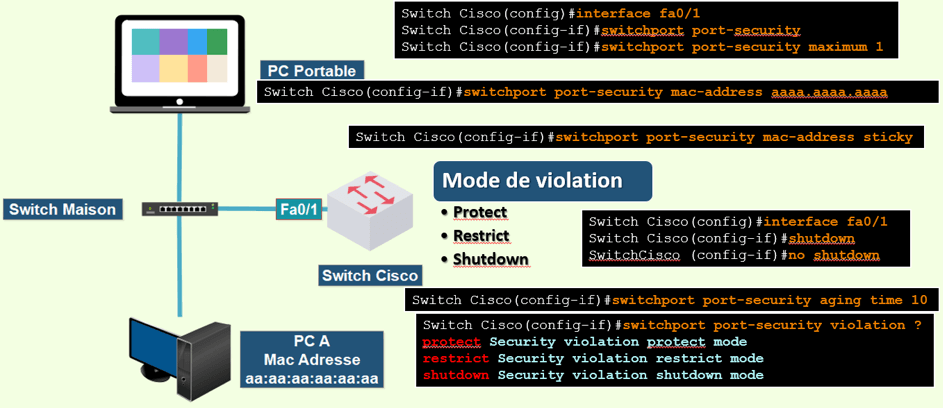

Sur cette topologie, quelqu'un a ramené de chez lui un petit switch et l'a connecté à la place de son PC.

Il a ensuite connecté son pc de bureau et un pc portable…

Dans ce cas, notre commutateur Cisco apprendra l’adresse MAC du PC A et celle du PC portable par le biais de son interface fast ethernet 0/1.

Pour des raisons de sécurité, nous ne souhaitons pas que les utilisateurs puissent ramener leurs propres équipements et les brancher normalement sur notre propre réseau que nous gérons…

Pour éviter que cela se produise, nous allons voir comment mettre en place la fonctionnalité de « PortSecurity » :

Tout d’abord, il faut se connecter sur l’interface en question, ici, ce sera l’interface Fast Ethernet 0/1.

Ensuite, la commande « switchport port-security » permet d’activer la sécurité du port.

Et la commande « switchport port-security maximum 1 » permet d’autoriser qu’une seule adresse Mac à se connecter sur ce port.

Après, nous avons 2 options.

- Soit on spécifie l’adresse MAC qui est autorisée à se connecter manuellement.

- Ou bien, on lui dit qu’il apprendra automatiquement la première adresse MAC qui se connectera sur le port.

Quand le switch apprendra la mac adresse statiquement ou en dynamiquement, il l’enregistrera dans la running config.

Par défaut, dès qu’une violation intervient, c’est-à-dire qu’une adresse mac n’est pas autorisée à se connecter, le switch désactivera automatiquement le port, en lui faisant un « shutdown ».

Il existe 3 modes de violation :

- Il y a le mode « Protect ».

Dans ce mode, les trames Ethernet provenant d'adresses MAC non autorisées seront supprimées, et il n’y aura aucun log en cas de violation.

- Dans le mode « Restrict ».

Les trames Ethernet ne provenant pas d’adresse MAC autorisée sont, elles aussi, supprimées, comme pour le mode Protect.

Sauf que cette fois, on aura une trace dans le journal de bord, ou bien, on aura des trap SNMP, si on utilise un serveur de supervision.

- Et le mode « Shutdown » est le mode par défaut.

Ici, dès qu’une violation intervient, le port est mis en « shutdown » pendant un laps de temps, ou alors indéfiniment, et seul un administrateur réseau pourra rétablir le port.

Il devra se connecter sur le port et faire un « shutdown » « no shutdown » pour le remettre en service.

Pour régler le laps de temps soit même, il faut taper cette commande :

Par défaut, le délai de violation est généralement réglé à « 0 », n'indiquant aucune action en cas de violation.

Cependant, dans cette configuration spécifique, il est ajusté à 10 minutes, déterminant le laps de temps avant que des mesures ne soient prises en cas de violation de sécurité.

Pour activer l'un des trois modes de violation disponibles, la commande requise est « switchport port-security violation », suivie de l’un des 3 mots clefs de violation. Ces mots clés définissent le comportement du port en cas de détection de violation de sécurité sur le réseau, offrant une gestion proactive des incidents potentiels.

- Protect,

- Restrict,

- ou shutdown.

La sécurité des ports, ou port security, est un aspect essentiel de la gestion des réseaux qui ne peut être négligé. Dans un monde où les menaces potentielles peuvent surgir à tout moment, il est impératif de prendre des mesures proactives pour protéger les infrastructures réseau contre les intrusions non autorisées et les activités malveillantes.

L'implémentation de mesures de sécurité des ports, telles que celles discutées dans cet article, offre une couche supplémentaire de protection en restreignant l'accès aux ressources réseau uniquement aux dispositifs autorisés. En limitant le nombre d'adresses MAC autorisées à se connecter à un port spécifique, les organisations peuvent prévenir efficacement les tentatives d'accès non autorisé, qu'il s'agisse de commutateurs non approuvés ou d'appareils individuels connectés de manière frauduleuse.

Les différents modes de violation offerts par la fonctionnalité de port security, tels que Protect, Restrict et Shutdown, permettent aux administrateurs réseau de personnaliser la réponse du réseau en cas de détection d'une activité suspecte. Que ce soit en supprimant silencieusement les trames provenant d'adresses MAC non autorisées, en enregistrant ces incidents pour une analyse ultérieure, ou en désactivant complètement le port en question, ces options offrent une flexibilité essentielle pour répondre efficacement aux menaces potentielles.

En outre, la possibilité de régler le délai de violation permet aux administrateurs de définir le laps de temps avant qu'une action corrective ne soit entreprise, offrant ainsi un contrôle accru sur la réactivité du réseau aux incidents de sécurité.

La mise en œuvre de la sécurité des ports constitue une étape cruciale dans la protection des réseaux contre les cybermenaces. En combinant des pratiques de sécurité robustes avec des technologies telles que la fonctionnalité de port security, les organisations peuvent renforcer leur posture de sécurité et garantir l'intégrité, la confidentialité et la disponibilité de leurs données et ressources réseau précieuses.

Conclusion

En fin de compte, la sécurité des ports dans les réseaux informatiques représente bien plus qu'une simple stratégie de défense contre les menaces externes. C'est un pilier fondamental de la confiance numérique et de la protection des informations sensibles dans un monde de plus en plus connecté. Chaque organisation, qu'elle soit petite ou grande, doit accorder une attention particulière à la sécurisation de ses ports réseau pour garantir la confidentialité, l'intégrité et la disponibilité des données cruciales.

Au-delà de la simple prévention des intrusions, la mise en œuvre de mesures de sécurité des ports favorise également une culture de responsabilité et de vigilance au sein des équipes informatiques. En sensibilisant les utilisateurs aux risques et en mettant en place des politiques claires en matière d'utilisation des ports, les entreprises peuvent réduire considérablement les chances de compromission de leur réseau.

En définitive, investir dans la sécurité des ports représente un investissement dans la stabilité et la durabilité de l'entreprise. C'est un gage de confiance pour les clients, les partenaires commerciaux et les parties prenantes, démontrant l'engagement de l'organisation envers la protection des données et la préservation de sa réputation. En adoptant une approche proactive et holistique de la sécurité des réseaux, les entreprises peuvent relever les défis actuels et futurs du paysage numérique avec confiance et résilience.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.