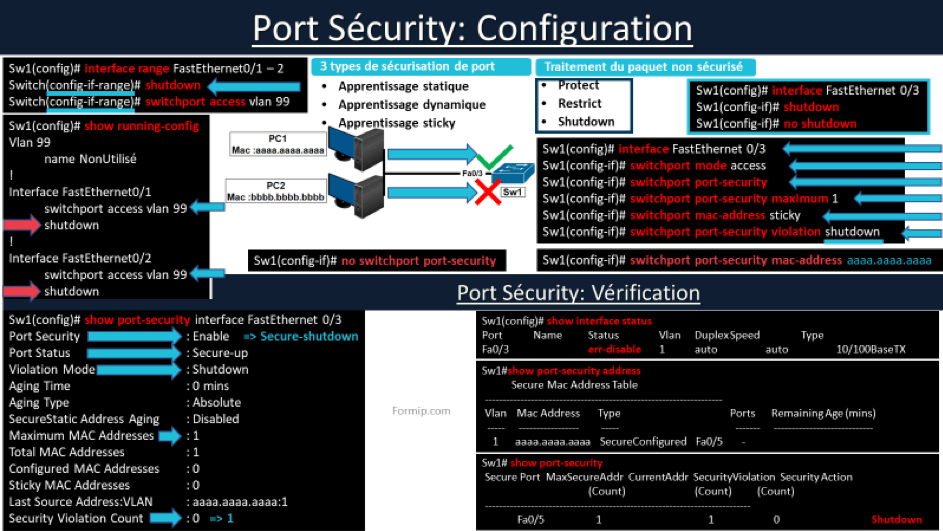

PORT SECURITY : CONFIGURATION

La négligence des ports non utilisés sur un switch représente un risque pour la sécurité port security !

Une personne mal intentionnée pourrait très bien se connecter sur un des ports non utilisés du switch et accéder au réseau !

La méthode la plus simple pour ajouter une sécurité, que la plupart des admins utilisent, c’est de désactiver tous les ports qui ne sont pas utilisés.

Pour arrêter plusieurs ports d’un coup, on peut utiliser la commande « interface range ».

Cette commande évite de se connecter sur chacun des ports, pour au final, taper les mêmes commandes.

Dans l’exemple, on configure en même temps les interfaces Fast Ethernet de 1 à 2 !

On voit bien qu’on est dans un range d’IP avec le nouveau sigle du mode !

Ici, la commande « shutdown » désactivera toutes les interfaces de ce range, c’est-à-dire les ports 1 et 2 !

La commande juste en dessous : « switchport access vlan 99 » ajoute en plus un niveau de sécurité, en plaçant ces 2 interfaces dans un vlan qui n’est pas utilisé.

Si on fait un « show running-config », on voit bien que nos deux interfaces sont désactivées car elles sont marquées : Shutdown et qu’elles font partie de vlan 99 !

Dans l’idéal, si on a un switch qui possède 24 ports et que seulement 3 ports sont utilisés, alors il faudrait désactiver les 21 autres ports qui ne sont pas utilisés…

Alors, ce n’est pas forcément une tache très intéressante pour un admin mais ça améliore grandement la sécurité !

Nous avons donc vu comment sécuriser des ports qui ne sont pas utilisés !

Mais qu’en est-il de ceux qui le sont ?

Avec un switch, il est possible de contrôler les ports en limitant l’accès à certaines adresses MAC.

Cette fonctionnalité très utilisée pour la sécurité s’appelle « port-security ».

Cette limitation sur les Mac-adresse peut se faire de 2 manières différentes :

- La première consiste à enregistrer manuellement l’adresse MAC qui sera autorisée à se connecter sur le port !

- Et la seconde va autoriser dynamiquement la première adresse MAC qui se connectera sur le port !

Pour rappel, l’adresse MAC correspond à l’adresse physique de la machine, c'est-à-dire de sa carte réseau.

Il existe 3 types de sécurisation pour le port :

- On a l’Appentissage statique qui est configurée manuellement par un admin réseau.

- Il y a l’apprentissage dynamique où l’adresse MAC est récupérée dynamiquement pour être stockée dans la table MAC du switch ! Comme c’est dynamique, l’adresse sera supprimée après un redémarrage du switch !

- Et on a l’apprentissage sticky : Ici, l’adresse MAC est aussi apprise dynamiquement, sauf qu’elle est enregistrée dans le fichier de la running-config.

Sur cette topologie, nous avons 2 pc’s qui sont connectés sur le même port du switch.

Alors, pas simultanément, mais c’est juste pour montrer un exemple.

Lorsqu'une trame arrive sur un port configuré en port sécurity, son adresse MAC source est vérifiée par la table MAC du switch.

Si la mac-adresse source est bien rattachée au bon port du switch, alors les données seront transmises !

Par contre, si elle ne fait pas partie des adresses MAC autorisées, alors le switch ne transmettra pas la trame.

Dans ce cas, on appelle ça une violation de sécurité !

Lorsque ça se produit, on peut configurer le switch pour qu’il réagisse de 3 façons différentes avec le paquet qui n’est pas autorisé :

- On a le mode Protect : qui va tout simplement supprimer les paquets qui ont une adresse MAC, qui n’est pas reconnue !

- Il y a le mode Restrict : qui est identique au précédent, sauf qu’il garde une trace de la violation dans son journal et génère même une trappe SNMP. Cela peut être très utile si on utilise un serveur de supervision. Il incrémente aussi un compteur qui permet de savoir combien de violation de sécurité, il y a eue.

- Et on a le mode Shutdown : qui est le mode par défaut ! Ici, dès qu’une violation de sécurité intervient, il désactivera automatiquement le port qui ne pourra être réactivé que par un admin réseau, en faisant un shut/no shut sur l’interface.

Et comme pour le mode « restrict », il garde aussi une trace des violations.

On va maintenant voir en détail sa configuration sur le switch.

Admettons que nous souhaitons configurer une sécurité sur le Port Fast Ethernet 0/3 avec :

- 1 seule adresse Mac qui pourra s’y connecter

- Un apprentissage dynamique en mode sticky

- Et à la moindre violation, nous souhaitons que le port se désactive tout seuls.

Tout d’abord, on va commencer par se connecter sur le port 3 du switch !

Avant de pouvoir configurer la sécurité du port, il doit être soit en mode accès ou soit en mode trunk.

Ici, comme il est raccordé à un PC et non pas à un autre switch, on choisira le mode accès avec la commande : « switchport mode access ».

Ensuite, on peut activer la sécurité du port avec la commande « switchport port-security ».

La commande « switchport port-security maximum 1 » autorise qu’une seule adresse Mac à se connecter sur ce port.

On choisit un apprentissage dynamique sticky de l’adresse Mac. Comme le paramètre précédent est à 1, la première adresse que le port apprendra sera autorisée et inscrite dans le fichier de configuration du switch. Aucune autre adresse ne pourra se connecter à ce port. à moins que le switch redémarre.

Et pour terminer la configuration, on choisit le mode violation « Shutdown » qui désactivera l’interface dès qu’une violation de sécurité interviendra.

À la place du mot shutdown, il est possible de mettre soit « Protect » ou soit « Restrict »

On aurait pu aussi lui indiquer une adresse mac statique avec la commande : « switchport port-sécurité mac-address » + la mac-address à autoriser ».

Et si on souhaite supprimer cette fonction de port-security, eh bien, il faut simplement utiliser le « no » devant la commande.

PORT SECURITY : VÉRIFICATION

Maintenant qu’on a bien configuré la sécurité sur le port 3 du switch, on va vérifier que ça fonctionne bien !

La commande « show port-sécurity » sur notre interface nous affiche toute sa configuration !

Ici, on voit que la sécurité du port est bien activée. D’ailleurs, le statut « Secure-up » indique qu’il fonctionne correctement.

Le mode de violation est bien réglé sur « shutdown ».

Le nombre maximum de mac adresses qui peut être appris est de 1.

Et on voit le compteur de violation qui est à 0.

Pour rappel, seuls les modes shutdown et Restrict incrémentent ce compteur.

Désormais, admettons qu’un autre PC se connecte sur ce port !

Voici les paramètres qui seront affectés par ce changement !

On voit bien que le statut du port est passé à Secure-shutdown et que le compteur de violation a été incrémenté de 1.

Dans cet état, seul un admin réseau pourra remettre en service le port, en lui faisant un Shut/no shut !

La commande « show interface status » affiche des infos sur l’état des différents ports du switch.

La commande « show port-security address » affiche les adresses Mac sécurisées de l’ensemble des ports du switch.

Et la commande « show port-sécurity » affiche les paramètres de sécurité du switch.

Retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.