Sécurité RADIUS TACACS : La couche d'accès est le point auquel les périphériques utilisateurs se connectent au réseau. C’est donc le point de connexion entre le réseau et tout périphérique client.

Protéger cette couche revient à protéger les utilisateurs, les applications et le réseau lui-même contre les erreurs humaines et les attaques malveillantes. Les protocoles d'authentification comme RADIUS TACACS renforcent la sécurité en vérifiant l'identité des utilisateurs et en contrôlant leur accès au réseau de manière fiable.

Atténuer les menaces à la couche d'accès

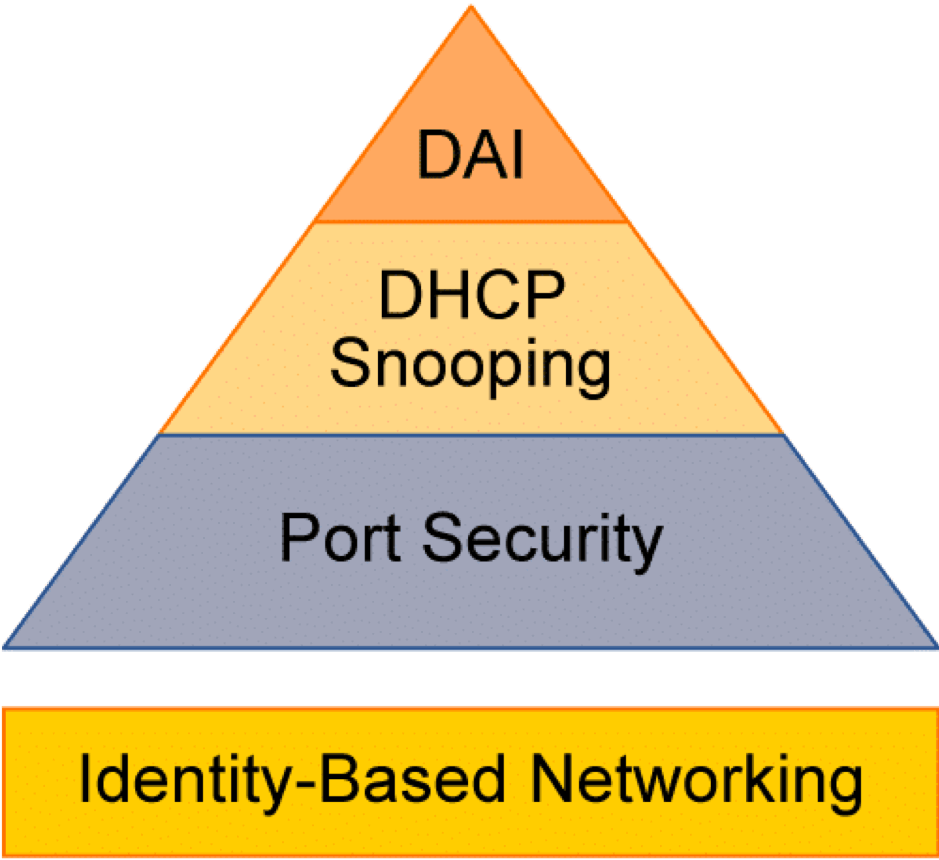

Il est possible d’atténuer la plupart des menaces de la couche d'accès, avec certaines fonctionnalités :

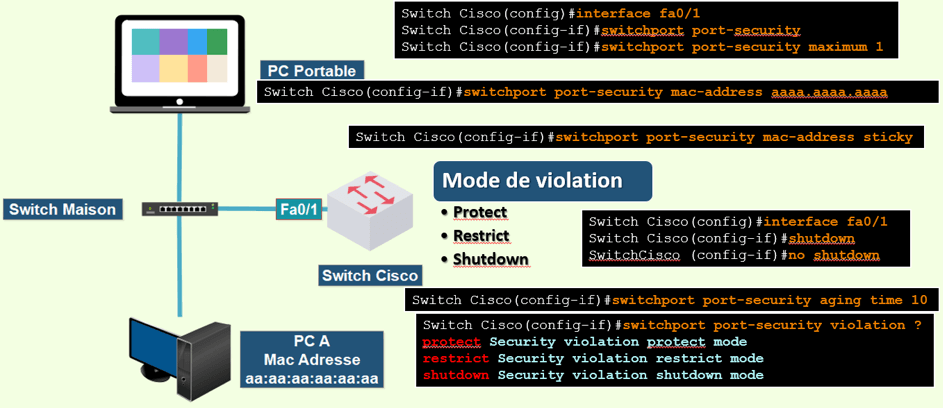

- comme le Port Security qui permet de filtrer et de restreindre le nombre d’adresses MAC autorisées à se connecter sur le port d’un switch Cisco.

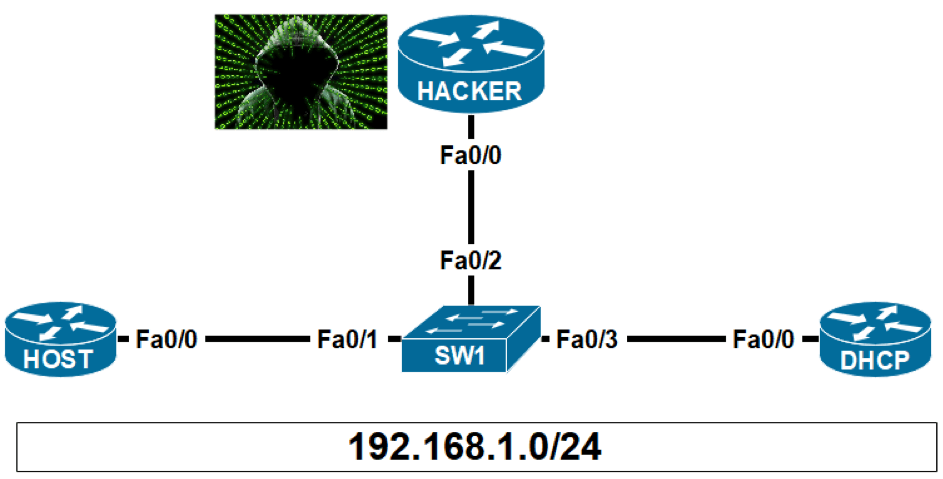

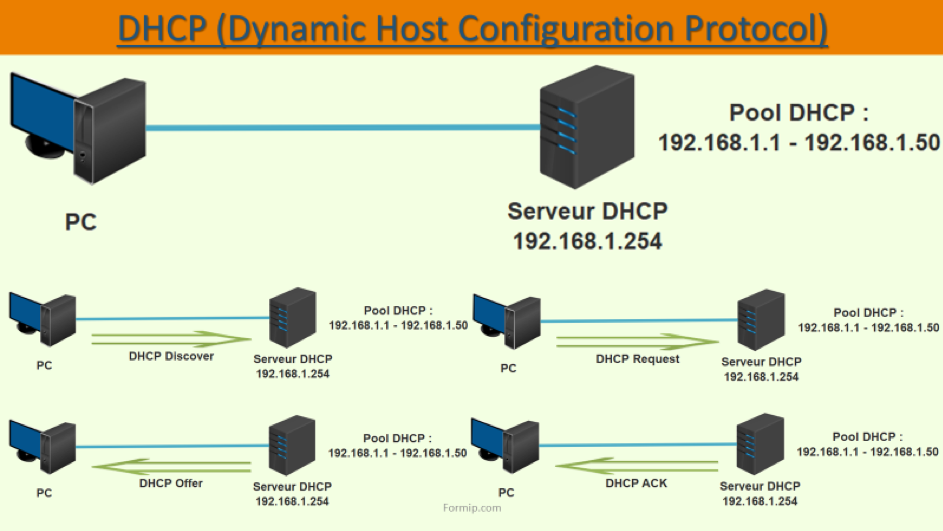

- Ou bien le DHCP Snooping qui est une technologie à implémenter sur un switch et qui permet d'empêcher de brancher un serveur DHCP malveillant sur un réseau.

Cette technologie consiste donc à filtrer les requêtes DHCP de type « DHCP OFFER » non autorisées. Pour cela, tous les ports du switch doivent filtrer les requêtes DHCP à l'exception du port correspondant à celui du vrai serveur DHCP.

En pratique, seul un ou plusieurs ports du switch seront autorisés à distribuer une plage d'adresses IP, ce qui évite à un potentiel attaquant de brancher son propre serveur DHCP sur l’un des autres ports du switch...

- Et on a le DAI, qui signifie dynamic ARP Inspection, qui permet d’éviter les attaques de type « arp spoofing » en vérifiant qu’une adresse MAC a bien obtenu son IP via le serveur DHCP autorisé.

L’ensemble de ces fonctionnalités fournit une sécurité et une protection supplémentaires sur les ressources réseau.

Client authentifié

Un réseau qui comprend un serveur d’authentification permet de vérifier les utilisateurs lorsqu'ils se connectent, quel que soit leur emplacement physique.

Sans ce type d’authentification, la mobilité des utilisateurs est réduite, car par exemple, un client qui souhaite accéder au vlan « comptable », devra entrer dans ce service et se brancher sur un port Ethernet du switch appartenant à ce vlan.

La mobilité des utilisateurs étant l'une des principales exigences des réseaux d'entreprise modernes, ce type de configuration, basé uniquement sur les vlan, n'est plus pratique et ne fournit pas une sécurité suffisante.

Le concept d’un réseau basé sur l’identité regroupe plusieurs composants d'authentification, de contrôle d'accès et de politique utilisateur, dans le but de leur fournir les services réseau auxquels ils ont droit.

Ce concept permet de vérifier les utilisateurs au moment où ils se connectent à un port Ethernet du switch. Ils seront authentifiés et placés automatiquement dans le VLAN en fonction de leurs types de profil. Et si l’utilisateur n’est pas reconnu, alors l’accès leur sera refusé, ou bien, ils seront placés dans un vlan invité, avec des restrictions.

La norme I3E 802.1X classe cette fonctionnalité en 3 rôles :

- Le Client est le poste de travail qui utilisera une application d’authentification compatible avec la norme 802.1X.

- L’Authentification est en général un switch qui contrôle l'accès physique au réseau ; il agit comme un proxy entre le client et le serveur d'authentification.

- Et le dernier rôle est le Serveur d'authentification (qu’on peut aussi appeler serveur RADIUS) : Il permet d’authentifier chaque client qui se connecte à un port du switch, et de lui affecter les services auquel, il aura le droit d’accéder.

Serveur radius

Sur les petits réseaux, une authentification locale est amplement suffisante. Par contre, si on a plusieurs centaines d’utilisateurs et plusieurs équipements réseau, alors il vaut mieux utiliser un serveur d’authentification. Par exemple, si on a 100 switchs sur le réseau, et qu’un nouvel utilisateur arrive, alors il faudra l’ajouter sur ces 100 périphériques réseaux. Et en plus, si on vient à ajouter un switch, alors il faudra ajouter tous les comptes utilisateurs pour qu’ils puissent accéder à ce nouvel équipement.

Un serveur d’authentification est également connu sous le nom de serveur 3A, qui signifie Authentification, Autorisation et Accounting, qu’on peut traduire par comptabilité ou bien plutôt par traçabilité.

C’est un protocole développé par Cisco qui permet aux utilisateurs d’accéder aux périphériques réseau qui leur ont été attribués et donc, il permet de protéger le réseau contre les accès non autorisés.

Le premier A pour l’Authentification consiste à déterminer si l’utilisateur ou l’équipement est bien celui qu’il a prêté être, cela se fait grâce à une authentification nom d’utilisateur et mot de passe, ou grâce à un certificat.

Le second A pour Authorisation consiste à déterminer les droits de l’utilisateur sur les différentes ressources du réseau.

Et le dernier A pour Accounting permet de garder une traçabilité des informations sur l’utilisation des ressources des utilisateurs.

Les deux options les plus populaires pour les serveurs de type 3A sont le RADUIS et le TACACS :

Le fonctionnement de RADIUS est basé sur un système client/serveur, chargé de définir les accès utilisateurs sur le réseau. C’est le protocole qu’utilisent les fournisseurs d'accès à internet, car il propose des fonctionnalités de comptabilité leur permettant de facturer précisément leurs clients.

Et le protocole TACACS est utilisé généralement dans des réseaux UNIX. Il permet à un serveur d'accès distant de communiquer avec un serveur d'authentification dans l'objectif de déterminer si l'utilisateur a le droit d'accéder au réseau.

Que l’on utilise Radius TACACS+, toutes les demandes d'authentification sont transmises au serveur externe et c’est ce dernier qui autorisera ou non l’utilisateur en conséquence.

Sur la dernière image d’affichée, on voit qu’à l’étape 1, le client est invité à entrer un nom d’utilisateur et un mot de passe.

À l’étape 2, le périphérique réseau transmet une demande d’accès au serveur Radius Tacacs avec les informations de connexion de l’utilisateur.

À l’étape 3, le serveur d’authentification valide les informations reçues et récolte les données liées au client.

Et à l’étape 4, il envoie une réponse Radius Tacacs au périphérique réseau qui appliquera la décision du serveur.

Suivez et découvrir tout le parcours CCNA sur le site Formip et retrouvez tous nos cours pour réussir votre CCNA sur la chaîne YouTube de Formip.