PPPOE TUNNEL GRE ET EBGP

Dans le monde des réseaux, le PPPoE Tunnel joue un rôle crucial en permettant la connexion sécurisée entre différents points.

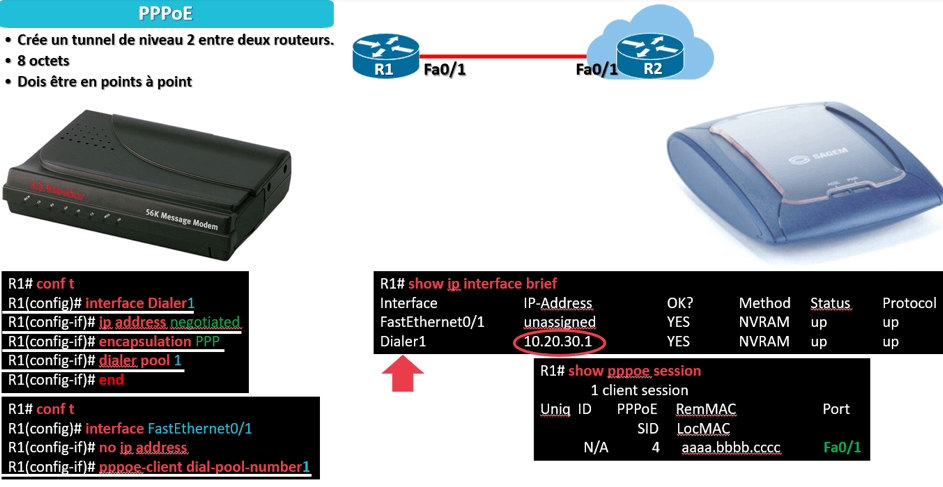

PPPOE (POINT TO POINT OVER ETHERNET)

Au tout début d’internet, on utilisait, rappelez-vous, des modems analogiques qu’on connaissait aussi sous le nom de modem 56k.

Ce modem permettait de passer du signal numérique de notre ordinateur au signal analogique, celle de notre ligne téléphonique.

Eh bien, le protocole utilisé sur ce type de modems était le PPP avec une authentification CHAP.

Ce qui permettait au fournisseur d’accès à Internet d’identifier chacun de ses clients et de voir s’ils étaient à jour dans leurs paiements.

Ensuite sont arrivés les modems de type ADSL.

Avec ce type de modem, les fournisseurs d’accès à internet n’avaient pas de solution pour authentifier leurs clients, car il n’y avait plus de liaison PPP, mais une liaison Ethnernet.

Pour pouvoir continuer à utiliser l’authentification CHAP, il fallait réussir à encapsuler le protocole PPP au travers du protocole Ethernet.

Eh bien, c'est comme ça que le protocole PPPoE est né.

Il permet de :

- Créer un tunnel de niveau 2 entre deux routeurs

- Il prend 8 octets

- Et il n'est utilisable que sur des liens points à point

C’est-à-dire qu’un tunnel PPPoE tunnel ne peut être monté qu’entre deux routeurs directement connectés !

Ici, nous avons donc 2 routeurs interconnectés entre eux, et on va configurer le routeur 1 comme le client PPPoE.

Le routeur 2 est du côté opérateur, il est donc déjà configuré.

Pour commencer, il faut créer une interface de numérotation pour gérer la connexion et l'attacher à une interface physique qui fournira le transport.

La création de l’interface se fait avec la commande « interface dialer1 ».

La commande « ip address negotiated » permet de faire demander au client d'utiliser une adresse IP fournie par le serveur PPPoE tunnel.

La commande « encapsulation » définit le type d’encapsulation sur PPP.

Et la commande « dialer pool » permet de spécifier un pool de numérotation sur l’interface.

Ensuite, il ne reste plus qu’à associer notre interface FastEthernet 0/1, à l’interface de numérotation qu’on vient de créer avec la commande « pppoe-client dial-pool-number ».

Avec un « show ip interface brief », on voit que le routeur 1 a obtenu une adresse IP du serveur PPPoE, qui est le routeur2.

Cette adresse IP se trouve sur l'interface virtuelle et non sur l'interface physique FastEthernet0/1.

La commande show pppoe session affiche les sessions qui sont établies.

TUNNEL GRE (GENERIC ROUTING ENCAPSULATION)

On va maintenant parler du Tunnel GRE.

C’est un processus d’encapsulations qui permet de véhiculer n’importe quel protocole de la couche Réseau dans des paquets eux-mêmes de la couche Réseau.

C’est-à-dire qu’on peut très bien encapsuler de l’IPv6 dans un paquet IPv4 pour que les 2 réseaux distants en IPv6 puissent communiquer.

Sur cette topologie, nous avons deux réseaux privés qui sont géographiquement éloignés.

Si nous voulons interconnecter ces deux réseaux, eh bien, il existe deux possibilités :

- La 1ʳᵉ qui coûte assez cher est d’utiliser une liaison spécialisée qu’on louerait directement à l’opérateur, par exemple, une technologie de type MPLS.

- Et l'autre possibilité qui est relativement moins chère consiste à interconnecter ces deux réseaux avec Internet.

Le tunnel Gre permet de créer une ligne virtuelle spécialisée qui passera par l'internet et qui fonctionnera presque comme une liaison dédiée.

Le principal avantage, c'est de ne pas être dépendant d'un opérateur et de pouvoir choisir soi-même la sortie Internet de chaque site qui doit être connecté.

BGP (BORDER GATEWAY PROTOCOL)

On va terminer le cours par le protocole de routage externe, qui est BGP.

C’est un protocole d'échange de route qui est utilisé principalement sur le réseau Internet.

Son but est d'échanger des informations de routage entre des systèmes autonomes.

Contrairement aux protocoles de routage internent, BGP n'utilise pas de métrique.

C’est-à-dire qu’il prend ses décisions de routage en fonction des règles définies par l’administrateur de l’AS.

BGP est un protocole de routage à vecteur de chemins.

La communication entre routeurs se fait avec une session TCP sur le port 179.

BGP est le seul protocole de routage à utiliser TCP pour le transport.

Il existe deux versions de BGP :

- On a IBGP

- Et EBGP

Le iBGP est utilisé à l'intérieur d'un AS alors que EBGP est utilisé entre deux AS.

BGP sert principalement pour les interconnexions entre les opérateurs internet.

Il fait partie de la famille des EGP dont il est aujourd'hui le seul membre.

Il sert donc que si on est opérateur.

Les protocoles de routage IGP, comme RIP, Eigrp, OSPF ou bien IS-IS, ne s’utilisent qu'à l'intérieur d'une entreprise.

Leurs buts sont de trouver la route la plus efficace, en faisant confiance aux autres routeurs.

Tandis que les protocoles de routage EGP, comme BGP, s'utilisent sur des systèmes autonomes.

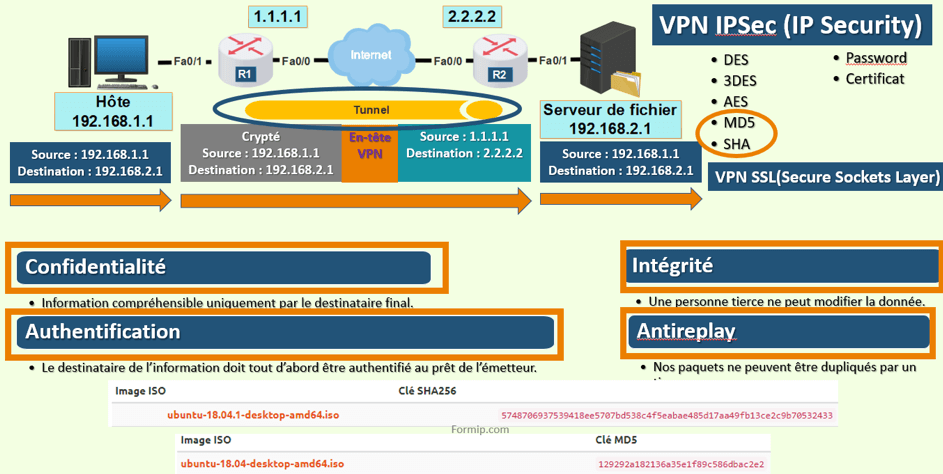

CONFIGURATION TUNNEL GRE VPN

GRE : GENERIC ROUTING ENCAPSULATION

Dans ce cours, nous allons voir la mise en place d’un VPN, avec une encapsulation GRE !

Le protocole GRE permet de placer les paquets IP dans un autre paquet afin qu’il puisse être envoyé dans un tunnel.

Comme nous pouvons le voir sur cette topologie, le tunnel GRE ressemble à un lien normal, sauf qu’il est virtuel.

Il faut donc lui configurer une IP, et on utilisera le réseau 192.168.10.0.

- Le routeur 1 porte l’IP en .1,

- Et le routeur 2, l’IP en .2

Passons à la configuration d'un tunnel GRE pour voir comment il fonctionne !

Les routeurs 1 et 2 peuvent se rejoindre grâce au routeur du fournisseur d’accès à internet !

Pour rendre les choses plus intéressantes, nous allons configurer aussi un routage OSPF pour que les deux réseaux locaux puissent communiquer au travers d’internet !

On va commencer par créer notre tunnel GRE !

La commande « interface Tunnel » permet de créer le tunnel, comme pour une interface ! Ici on choisit l’interface 1 du tunnel !

Ensuite, il faut configurer une IP source et une IP destination dans notre tunnel.

On prend les IP’s publics de nos routeurs pour construire ce tunnel.

Maintenant que notre tunnel est en place, on va lui assigner une adresse IP !

Tout comme toute autre interface, il faut y mettre une IP.

Désormais, notre Tunnel GRE s’exécute correctement !

Nous allons continuer en configurant OSPF, pour que les routeurs 1 et 2 puissent communiquer !

Ne pas oublier d’ajouter le réseau du tunnel pour former une bonne contiguïté de voisinage !

Découvrez nos cours dédiés au succès de votre CCNA, incluant des modules sur le PPPoE Tunnel, sur la chaîne YouTube de Formip. Apprenez tout sur le PPPoE Tunnel et bien plus pour maîtriser vos compétences en réseau.